Как дать права на Deleted Objects в Active Directory

Обновлено 21.02.2021

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов в рунете Pyatilistnik.org. В прошлый раз мы с вами успешно устранили на одном из ноутбуков черный экран при загрузке Windows 10. В сегодняшней статье я вам хочу показать, как вы можете для специфического софта, дать права на контейнер "Deleted Objects" в который как вы знаете попадают удаленные объекты Active Directory. Врятли конечно вы часто это будите делать, но знать, как это сделать нужно, могут например спросить на собеседовании.

Описание ситуации

Как я и писал выше есть разные программные решения, которые по специфике своей работы должны иметь слегка расширенные права на чтение в Active Directory. Например есть такое ПО по построению VPN подключений Checkpoint. В момент его настройки выскочила ошибка:

Где мастер настройки говорил, что у учетной записи, через которую идет чтение в Active Directory нет прав на контейнер Deleted Objects, в котором как я и писал находятся объекты, которые администраторы решили удалить, это так называемая корзина Active Directory. По рекомендации вендора, права нужно было дать. Давайте смотреть как это сделать.

Просмотр и назначение прав на Deleted Objects

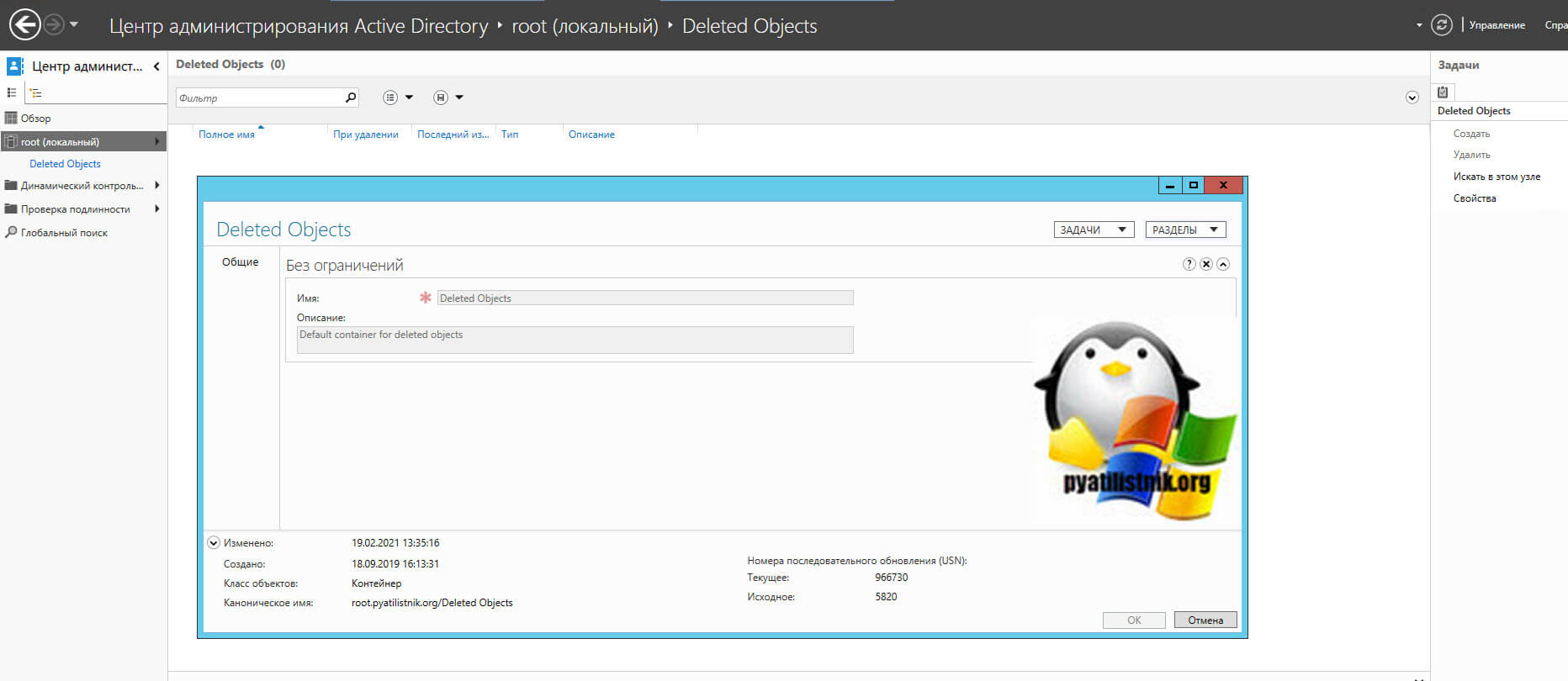

Если вы попытаетесь подключиться через "Центр администрирования Active Directory" к вашему активному каталогу и найти там контейнер"Deleted Objects", то у вас это получиться, но вот найти там ACL безопасности нет, он там просто отсутствует.

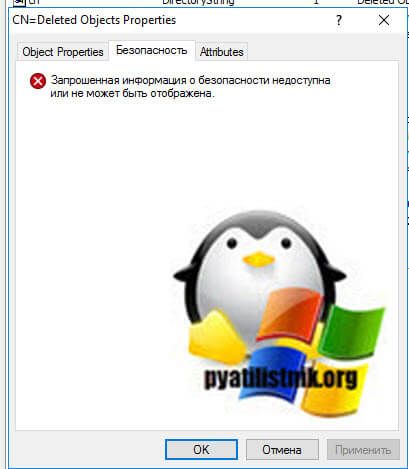

Если воспользоваться утилитой AD Explorer, то там так же вы увидите, что невозможно посмотреть содержимое вкладки безопасность.

И это наверное логично, чтобы ни у кого кроме доменных администраторов просто не было возможности его видеть, так как по умолчанию у любой обычной учетной записи AD, есть возможность просматривать содержимое активного каталога. Чтобы изменить разрешения для контейнера удаленных объектов, чтобы пользователи, не являющиеся администраторами, могли просматривать этот контейнер, используйте программу DSACLS.exe. Программа DSACLS.exe входит в состав средств администрирования режима приложения Active Directory (ADAM), другими словами она есть на любом из контроллеров домена старше Windows Server 2012 R2.

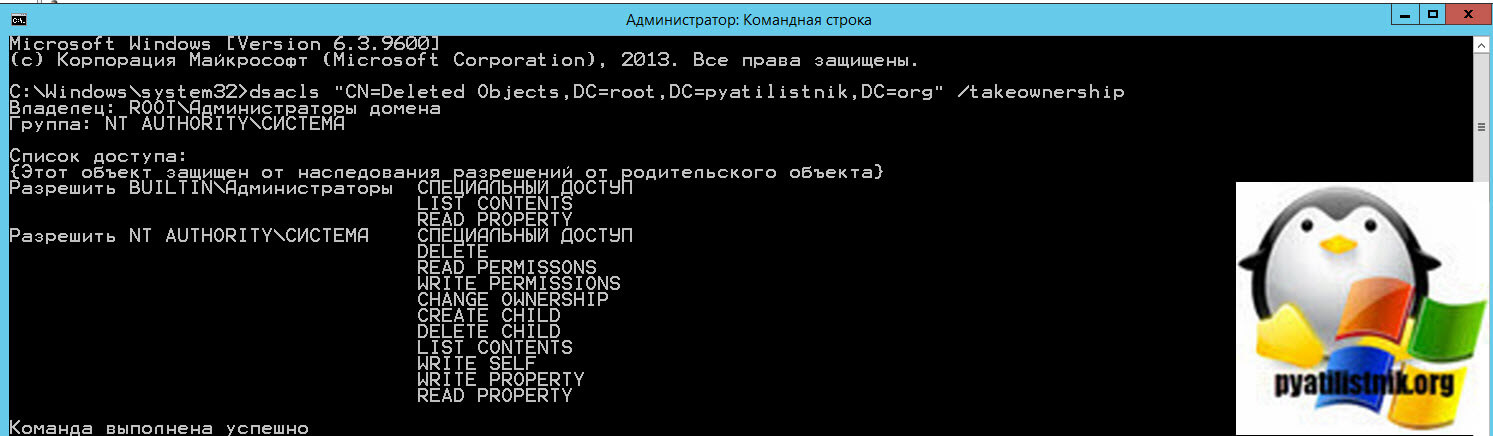

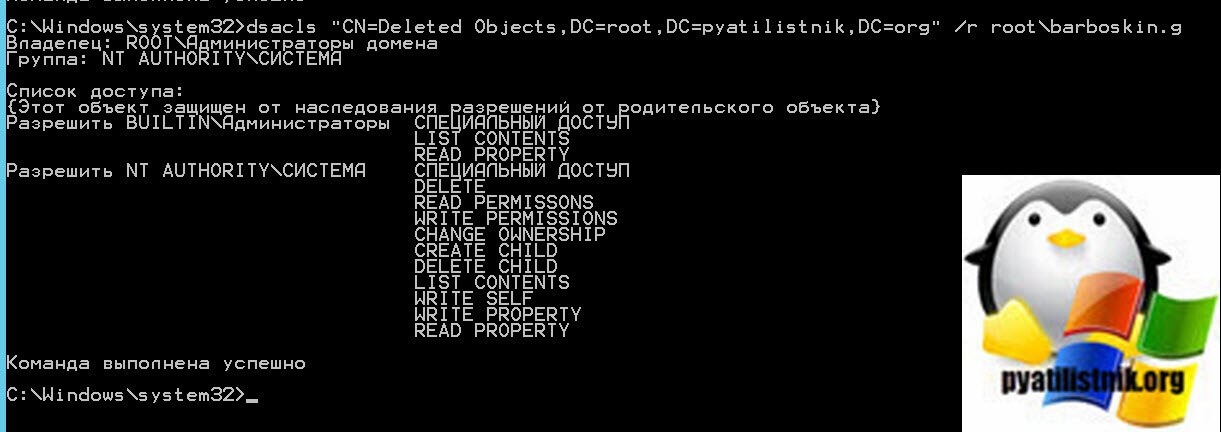

Запустите на контроллере домена командную строку в режиме администратора. И введите вот такую команду, чтобы посмотреть список прав на контейнере "Deleted Objects".

По умолчанию, вы там увидите:

LIST CONTENTS

READ PROPERTY

Разрешить NT AUTHORITY\СИСТЕМА СПЕЦИАЛЬНЫЙ ДОСТУП

DELETE

READ PERMISSONS

WRITE PERMISSIONS

CHANGE OWNERSHIP

CREATE CHILD

DELETE CHILD

LIST CONTENTS

WRITE SELF

WRITE PROPERTY

READ PROPERTY

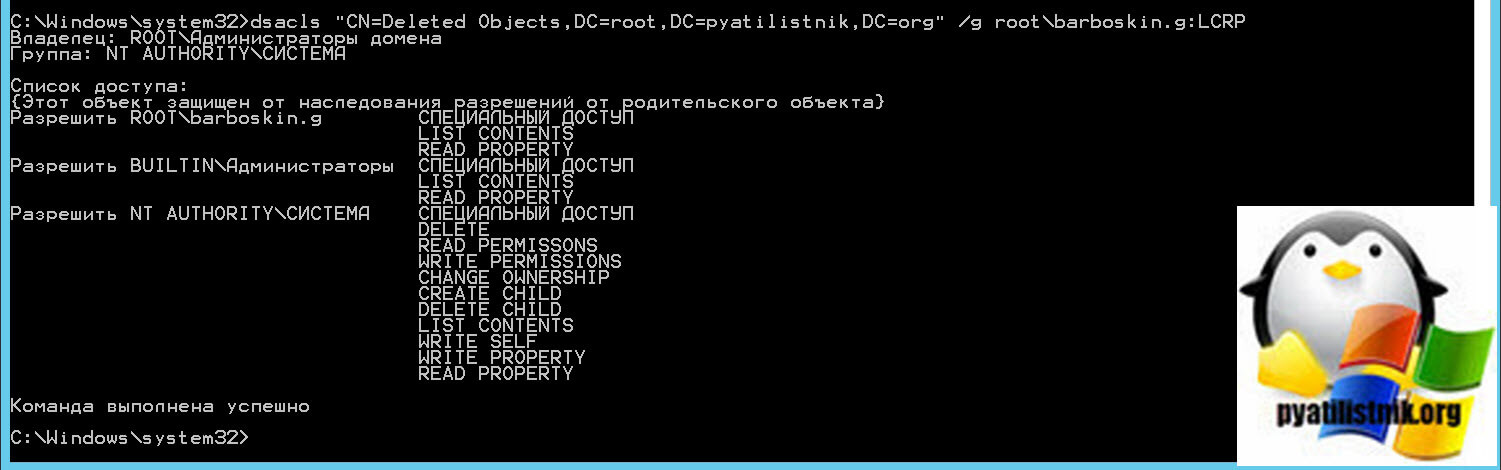

Теперь у меня есть учетная запись barboskin.g и для него я хочу дать права на данный контейнер, чтобы это сделать вам нужно выполнить

- LCRP - Это выдача прав на "Список содержимого" и "Чтение свойства"

- root\barboskin.g - Эти разрешения позволяют этому пользователю просматривать содержимое контейнера удаленных объектов, но не позволяют ему вносить какие-либо изменения в объекты в контейнере. Эти разрешения эквивалентны разрешениям по умолчанию, предоставленным группе администраторов. По умолчанию только системная учетная запись имеет разрешение на изменение объектов в контейнере удаленных объектов.

Для того, чтобы удалить права нужно воспользоваться ключом /r.

На этом у меня все, мы с вами разобрали специфику разграничения прав на Deleted Objects. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Добавить комментарий