Встала задача выключить на всех windows машинках, вроде бы не сложно, но зайдя в групповую политику не обнаружил нужной политики. Немного погуглив нашел на забугорском сайте, дополнительный административный шаблон для решения этой задачи. Так же мне хочется в целом затронуть данный холивар, в котором сломано много копий, и самому вывести ответ на вопрос, точно ли нужно отключать IPv6 в Windows Server или же нет.

Встала задача выключить на всех windows машинках, вроде бы не сложно, но зайдя в групповую политику не обнаружил нужной политики. Немного погуглив нашел на забугорском сайте, дополнительный административный шаблон для решения этой задачи. Так же мне хочется в целом затронуть данный холивар, в котором сломано много копий, и самому вывести ответ на вопрос, точно ли нужно отключать IPv6 в Windows Server или же нет.Active directory, GPO, CA

Active directory, GPO, CA Встала задача выключить на всех windows машинках, вроде бы не сложно, но зайдя в групповую политику не обнаружил нужной политики. Немного погуглив нашел на забугорском сайте, дополнительный административный шаблон для решения этой задачи. Так же мне хочется в целом затронуть данный холивар, в котором сломано много копий, и самому вывести ответ на вопрос, точно ли нужно отключать IPv6 в Windows Server или же нет.

Встала задача выключить на всех windows машинках, вроде бы не сложно, но зайдя в групповую политику не обнаружил нужной политики. Немного погуглив нашел на забугорском сайте, дополнительный административный шаблон для решения этой задачи. Так же мне хочется в целом затронуть данный холивар, в котором сломано много копий, и самому вывести ответ на вопрос, точно ли нужно отключать IPv6 в Windows Server или же нет.

Встала задача выключить на всех windows машинках, вроде бы не сложно, но зайдя в групповую политику не обнаружил нужной политики. Немного погуглив нашел на забугорском сайте, дополнительный административный шаблон для решения этой задачи. Так же мне хочется в целом затронуть данный холивар, в котором сломано много копий, и самому вывести ответ на вопрос, точно ли нужно отключать IPv6 в Windows Server или же нет.

Встала задача выключить на всех windows машинках, вроде бы не сложно, но зайдя в групповую политику не обнаружил нужной политики. Немного погуглив нашел на забугорском сайте, дополнительный административный шаблон для решения этой задачи. Так же мне хочется в целом затронуть данный холивар, в котором сломано много копий, и самому вывести ответ на вопрос, точно ли нужно отключать IPv6 в Windows Server или же нет. Active directory, GPO, CA Что такое PSO (гранулированные пароли) мы узнали тут, про то, как это настроить в 2008R2 описано тут в 2012 тут. Хардкорщики скажут, что GUI не их путь, для удовлетворения таких есть и для них путь. Как вы знаете, возможности Windows PowerShell практически безграничны. Большинство задач, которые выполняются посредством графического интерфейса можно автоматизировать, написав скрипт и гранулированные политики паролей тут не исключение. Для управления гранулированными политиками паролей непосредственно при помощи PowerShell используются четыре командлета. Посмотрим, как можно добавить новый объект PSO средствами PowerShell.

Что такое PSO (гранулированные пароли) мы узнали тут, про то, как это настроить в 2008R2 описано тут в 2012 тут. Хардкорщики скажут, что GUI не их путь, для удовлетворения таких есть и для них путь. Как вы знаете, возможности Windows PowerShell практически безграничны. Большинство задач, которые выполняются посредством графического интерфейса можно автоматизировать, написав скрипт и гранулированные политики паролей тут не исключение. Для управления гранулированными политиками паролей непосредственно при помощи PowerShell используются четыре командлета. Посмотрим, как можно добавить новый объект PSO средствами PowerShell.

Что такое PSO (гранулированные пароли) мы узнали тут, про то, как это настроить в 2008R2 описано тут в 2012 тут. Хардкорщики скажут, что GUI не их путь, для удовлетворения таких есть и для них путь. Как вы знаете, возможности Windows PowerShell практически безграничны. Большинство задач, которые выполняются посредством графического интерфейса можно автоматизировать, написав скрипт и гранулированные политики паролей тут не исключение. Для управления гранулированными политиками паролей непосредственно при помощи PowerShell используются четыре командлета. Посмотрим, как можно добавить новый объект PSO средствами PowerShell.

Что такое PSO (гранулированные пароли) мы узнали тут, про то, как это настроить в 2008R2 описано тут в 2012 тут. Хардкорщики скажут, что GUI не их путь, для удовлетворения таких есть и для них путь. Как вы знаете, возможности Windows PowerShell практически безграничны. Большинство задач, которые выполняются посредством графического интерфейса можно автоматизировать, написав скрипт и гранулированные политики паролей тут не исключение. Для управления гранулированными политиками паролей непосредственно при помощи PowerShell используются четыре командлета. Посмотрим, как можно добавить новый объект PSO средствами PowerShell. Active directory, GPO, CA Добрый день! Уважаемые системные администраторы и просто гости крупного IT блога pyatilistnik.org. Я очень рад, что вы занялись безопасностью своей инфраструктуры, и PSO, это первый из шагов, который поможет вам в этом. Что такое PSO (гранулированные пароли) мы узнали тут, про то как это настроить в 2008R2 описано тут. Теперь давайте разберемся где в windows 2012R2 находятся настройки PSO. Вы конечно как и на примере 2008R2 можете повторить данный трюк, но к чему стока мороки. Идем в панель управления.

Добрый день! Уважаемые системные администраторы и просто гости крупного IT блога pyatilistnik.org. Я очень рад, что вы занялись безопасностью своей инфраструктуры, и PSO, это первый из шагов, который поможет вам в этом. Что такое PSO (гранулированные пароли) мы узнали тут, про то как это настроить в 2008R2 описано тут. Теперь давайте разберемся где в windows 2012R2 находятся настройки PSO. Вы конечно как и на примере 2008R2 можете повторить данный трюк, но к чему стока мороки. Идем в панель управления.

Добрый день! Уважаемые системные администраторы и просто гости крупного IT блога pyatilistnik.org. Я очень рад, что вы занялись безопасностью своей инфраструктуры, и PSO, это первый из шагов, который поможет вам в этом. Что такое PSO (гранулированные пароли) мы узнали тут, про то как это настроить в 2008R2 описано тут. Теперь давайте разберемся где в windows 2012R2 находятся настройки PSO. Вы конечно как и на примере 2008R2 можете повторить данный трюк, но к чему стока мороки. Идем в панель управления.

Добрый день! Уважаемые системные администраторы и просто гости крупного IT блога pyatilistnik.org. Я очень рад, что вы занялись безопасностью своей инфраструктуры, и PSO, это первый из шагов, который поможет вам в этом. Что такое PSO (гранулированные пароли) мы узнали тут, про то как это настроить в 2008R2 описано тут. Теперь давайте разберемся где в windows 2012R2 находятся настройки PSO. Вы конечно как и на примере 2008R2 можете повторить данный трюк, но к чему стока мороки. Идем в панель управления. Active directory, GPO, CA Доброго времени суток! Уважаемые читатели и постоянные подписчики, IT блога Pyatilistnik.org. О том, что такое PSO мы уже разобрались в первой части статьи. Теперь давайте теперь настроим все это дело. Я покажу поэтапную настройку на примере операционной системы Windows Server 2008 R2, в Windows Server 2012 R2 и 2016, все уже реализуется, через оснастку "Центр администрирования Active Directory". Надеюсь, что вы оценили функционал данной технологии и уже знаете, где его применить.

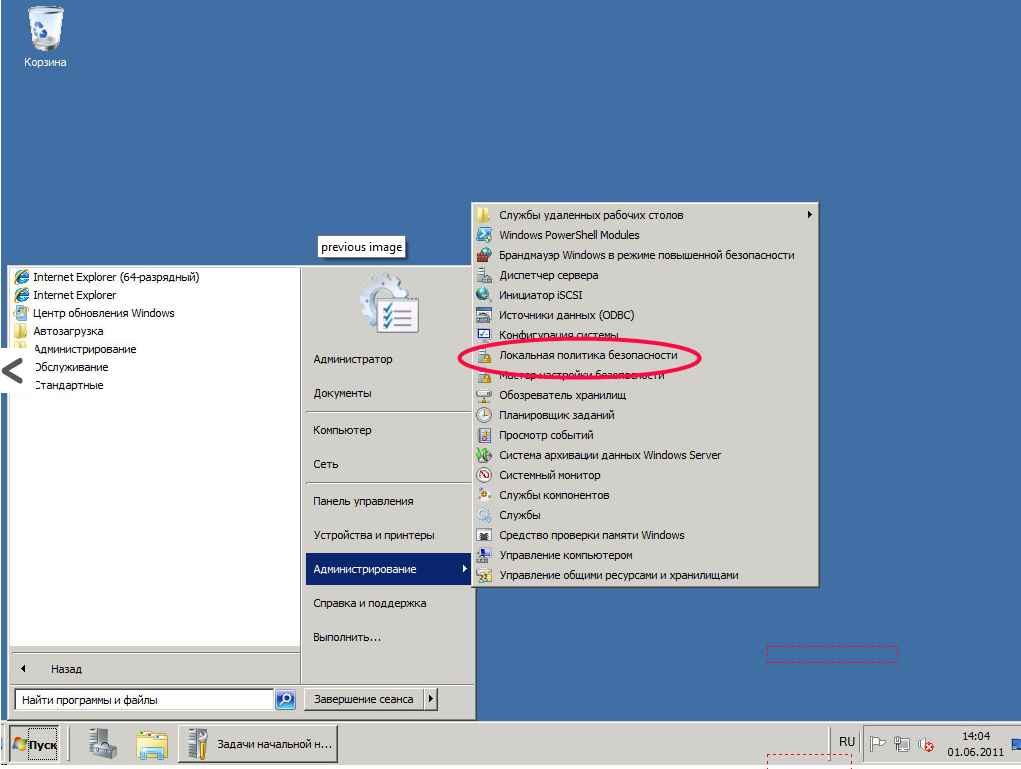

Доброго времени суток! Уважаемые читатели и постоянные подписчики, IT блога Pyatilistnik.org. О том, что такое PSO мы уже разобрались в первой части статьи. Теперь давайте теперь настроим все это дело. Я покажу поэтапную настройку на примере операционной системы Windows Server 2008 R2, в Windows Server 2012 R2 и 2016, все уже реализуется, через оснастку "Центр администрирования Active Directory". Надеюсь, что вы оценили функционал данной технологии и уже знаете, где его применить.

Доброго времени суток! Уважаемые читатели и постоянные подписчики, IT блога Pyatilistnik.org. О том, что такое PSO мы уже разобрались в первой части статьи. Теперь давайте теперь настроим все это дело. Я покажу поэтапную настройку на примере операционной системы Windows Server 2008 R2, в Windows Server 2012 R2 и 2016, все уже реализуется, через оснастку "Центр администрирования Active Directory". Надеюсь, что вы оценили функционал данной технологии и уже знаете, где его применить.

Доброго времени суток! Уважаемые читатели и постоянные подписчики, IT блога Pyatilistnik.org. О том, что такое PSO мы уже разобрались в первой части статьи. Теперь давайте теперь настроим все это дело. Я покажу поэтапную настройку на примере операционной системы Windows Server 2008 R2, в Windows Server 2012 R2 и 2016, все уже реализуется, через оснастку "Центр администрирования Active Directory". Надеюсь, что вы оценили функционал данной технологии и уже знаете, где его применить. Active directory, GPO, CA Одна из актуальных тем во многих организациях – это обеспечение своих пользователей безопасными паролями, с чем у большинства пользователей огромные проблемы. Ведь никому не хочется генерировать сложные пароли, несмотря на то, что в компаниях может быть информация, к которой будут пытаться получить доступ злоумышленники, а такого пароля как 111, 123, qwerty и т.п. казалось бы, более чем достаточно. А если пользовательские учетные записи взломают и будут украдены какие-то данные, скорее всего, виноватым окажется ИТ-подразделение, так как не было внедрено должных средств по обеспечению безопасности. Во избежание таких неприятностей, в операционных системах Windows присутствуют неплохо себя зарекомендовавшие политики паролей, которые отчасти помогают справиться с небезопасными пользовательскими паролями. Однако, у этих политик есть существенное ограничение.

Одна из актуальных тем во многих организациях – это обеспечение своих пользователей безопасными паролями, с чем у большинства пользователей огромные проблемы. Ведь никому не хочется генерировать сложные пароли, несмотря на то, что в компаниях может быть информация, к которой будут пытаться получить доступ злоумышленники, а такого пароля как 111, 123, qwerty и т.п. казалось бы, более чем достаточно. А если пользовательские учетные записи взломают и будут украдены какие-то данные, скорее всего, виноватым окажется ИТ-подразделение, так как не было внедрено должных средств по обеспечению безопасности. Во избежание таких неприятностей, в операционных системах Windows присутствуют неплохо себя зарекомендовавшие политики паролей, которые отчасти помогают справиться с небезопасными пользовательскими паролями. Однако, у этих политик есть существенное ограничение.

Одна из актуальных тем во многих организациях – это обеспечение своих пользователей безопасными паролями, с чем у большинства пользователей огромные проблемы. Ведь никому не хочется генерировать сложные пароли, несмотря на то, что в компаниях может быть информация, к которой будут пытаться получить доступ злоумышленники, а такого пароля как 111, 123, qwerty и т.п. казалось бы, более чем достаточно. А если пользовательские учетные записи взломают и будут украдены какие-то данные, скорее всего, виноватым окажется ИТ-подразделение, так как не было внедрено должных средств по обеспечению безопасности. Во избежание таких неприятностей, в операционных системах Windows присутствуют неплохо себя зарекомендовавшие политики паролей, которые отчасти помогают справиться с небезопасными пользовательскими паролями. Однако, у этих политик есть существенное ограничение.

Одна из актуальных тем во многих организациях – это обеспечение своих пользователей безопасными паролями, с чем у большинства пользователей огромные проблемы. Ведь никому не хочется генерировать сложные пароли, несмотря на то, что в компаниях может быть информация, к которой будут пытаться получить доступ злоумышленники, а такого пароля как 111, 123, qwerty и т.п. казалось бы, более чем достаточно. А если пользовательские учетные записи взломают и будут украдены какие-то данные, скорее всего, виноватым окажется ИТ-подразделение, так как не было внедрено должных средств по обеспечению безопасности. Во избежание таких неприятностей, в операционных системах Windows присутствуют неплохо себя зарекомендовавшие политики паролей, которые отчасти помогают справиться с небезопасными пользовательскими паролями. Однако, у этих политик есть существенное ограничение. Active directory, GPO, CA

Здесь будет рассказано как изменить политику паролей в Windows Server. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно:

- Не содержать имени учетной записи пользователя или частей полного имени пользователя длиной более двух рядом стоящих знаков.

- Иметь длину не менее 6 знаков.

- Содержать знаки трех из четырех перечисленных ниже категорий:

- Латинские заглавные буквы (от A до Z)

- Латинские строчные буквы (от a до z)

- Цифры (от 0 до 9)

- Отличающиеся от букв и цифр знаки (например, !, $, #, %)

Active directory, GPO, CA Всех приветствую снова у себя на страницах блога, в предыдущих частях у нас с вами была установка bitrix на centos. Далее по умолчанию в ней идут встроенные учетные записи, для организаций в которых есть база данных Active Directory, не самый удобный вариант, так как проще пользователям использовать одну учетку и не напрягать их и без того нагруженный мозг, дополнительными логиноами и паролями. В битриксе слава Богу. есть интеграция с LDAP

Всех приветствую снова у себя на страницах блога, в предыдущих частях у нас с вами была установка bitrix на centos. Далее по умолчанию в ней идут встроенные учетные записи, для организаций в которых есть база данных Active Directory, не самый удобный вариант, так как проще пользователям использовать одну учетку и не напрягать их и без того нагруженный мозг, дополнительными логиноами и паролями. В битриксе слава Богу. есть интеграция с LDAP

Всех приветствую снова у себя на страницах блога, в предыдущих частях у нас с вами была установка bitrix на centos. Далее по умолчанию в ней идут встроенные учетные записи, для организаций в которых есть база данных Active Directory, не самый удобный вариант, так как проще пользователям использовать одну учетку и не напрягать их и без того нагруженный мозг, дополнительными логиноами и паролями. В битриксе слава Богу. есть интеграция с LDAP

Всех приветствую снова у себя на страницах блога, в предыдущих частях у нас с вами была установка bitrix на centos. Далее по умолчанию в ней идут встроенные учетные записи, для организаций в которых есть база данных Active Directory, не самый удобный вариант, так как проще пользователям использовать одну учетку и не напрягать их и без того нагруженный мозг, дополнительными логиноами и паролями. В битриксе слава Богу. есть интеграция с LDAP Active directory, GPO, CA Добрый день! Уважаемые читатели и гости. В прошлый раз мы с вами разобрали ситуацию, когда не работает пуск в Windows Server, ее мы побороли и можно двигаться дальше. Сегодня мы разберем один из параметров Active Directory, который позволяет увеличивать срок сброса паролей у компьютерных учетных записей, мы рассмотрим для чего это может потребоваться и какие есть сценарии для этого.

Добрый день! Уважаемые читатели и гости. В прошлый раз мы с вами разобрали ситуацию, когда не работает пуск в Windows Server, ее мы побороли и можно двигаться дальше. Сегодня мы разберем один из параметров Active Directory, который позволяет увеличивать срок сброса паролей у компьютерных учетных записей, мы рассмотрим для чего это может потребоваться и какие есть сценарии для этого.

Добрый день! Уважаемые читатели и гости. В прошлый раз мы с вами разобрали ситуацию, когда не работает пуск в Windows Server, ее мы побороли и можно двигаться дальше. Сегодня мы разберем один из параметров Active Directory, который позволяет увеличивать срок сброса паролей у компьютерных учетных записей, мы рассмотрим для чего это может потребоваться и какие есть сценарии для этого.

Добрый день! Уважаемые читатели и гости. В прошлый раз мы с вами разобрали ситуацию, когда не работает пуск в Windows Server, ее мы побороли и можно двигаться дальше. Сегодня мы разберем один из параметров Active Directory, который позволяет увеличивать срок сброса паролей у компьютерных учетных записей, мы рассмотрим для чего это может потребоваться и какие есть сценарии для этого.