Как настроить гранулированные политики паролей или PSO (password setting object) в windows server 2008R2

Доброго времени суток! Уважаемые читатели и постоянные подписчики, IT блога Pyatilistnik.org. О том, что такое PSO мы уже разобрались в первой части статьи. Теперь давайте теперь настроим все это дело. Я покажу поэтапную настройку на примере операционной системы Windows Server 2008 R2, в Windows Server 2012 R2 и 2016, все уже реализуется, через оснастку "Центр администрирования Active Directory". Надеюсь, что вы оценили функционал данной технологии и уже знаете, где его применить.

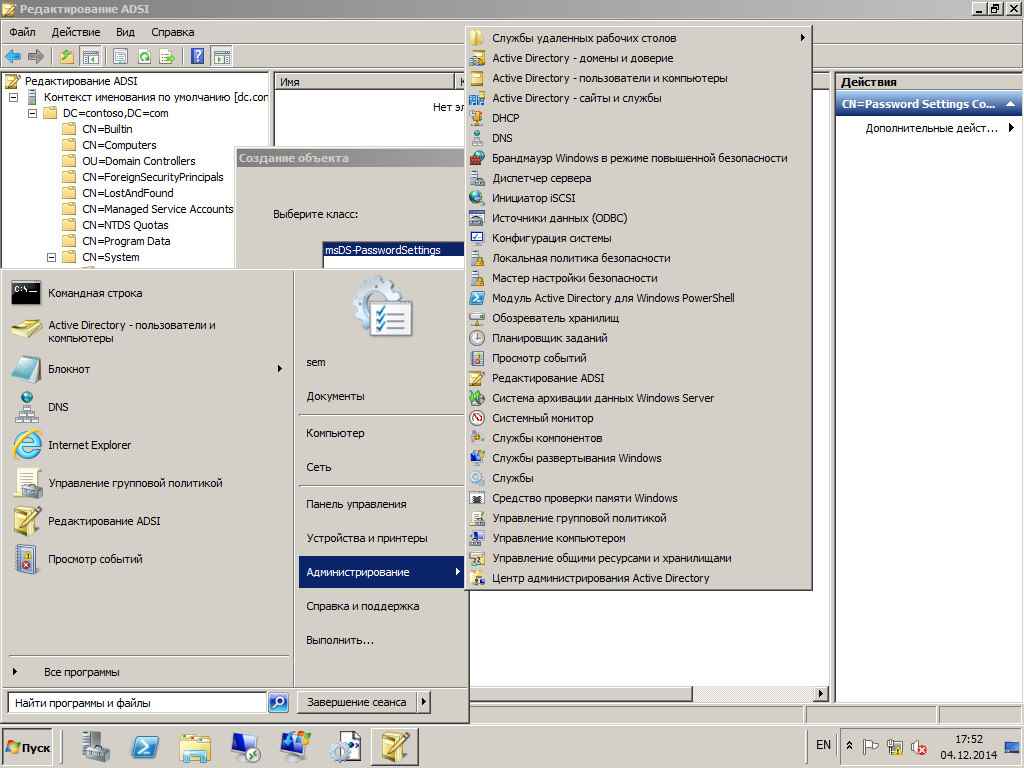

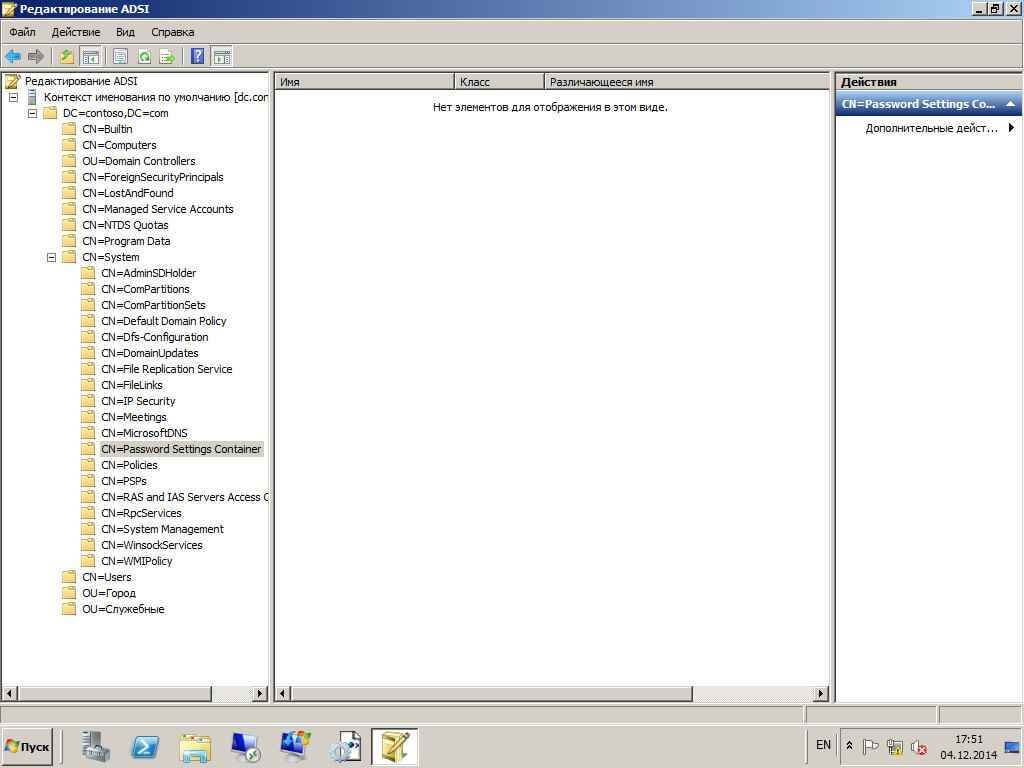

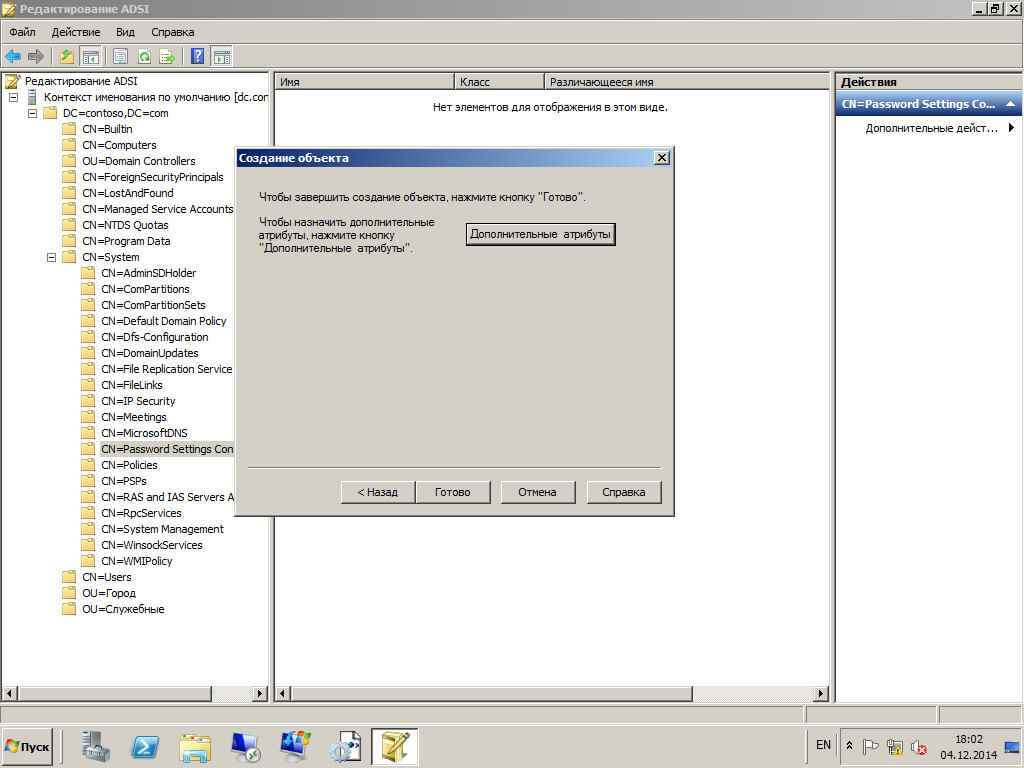

Открываем ADSIEdit.

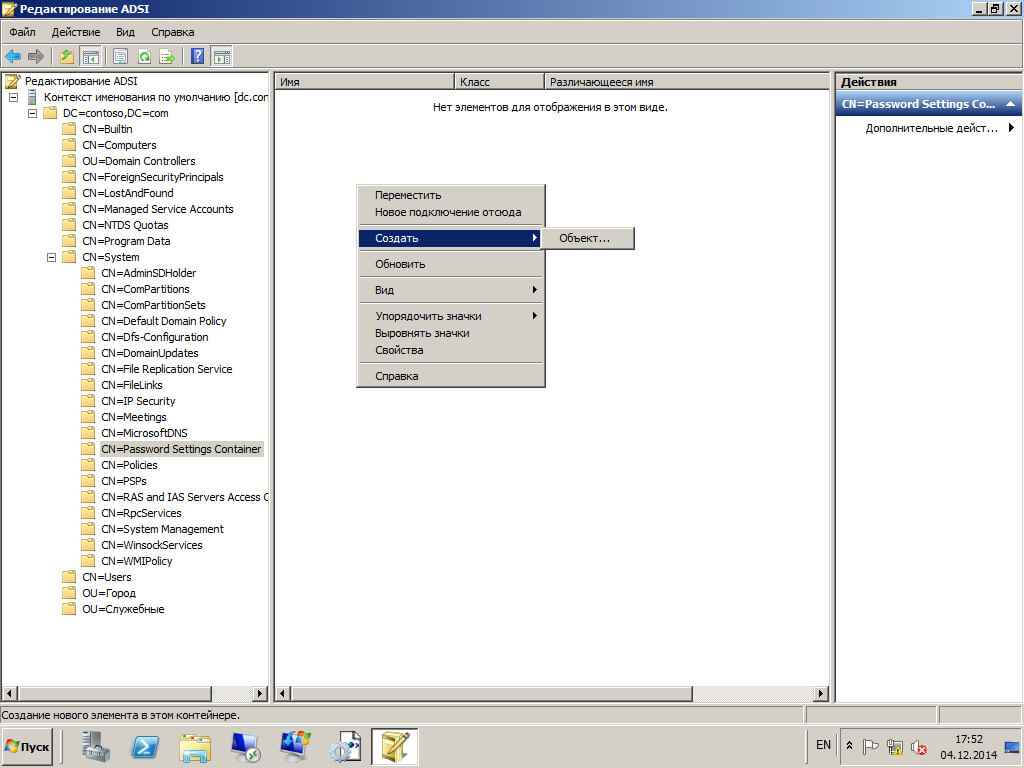

Выбираем Контекст подключения по умолчанию. System -> Password Settings Container и через контекстное меню запустить мастер создания нового объекта.

Создать объект.

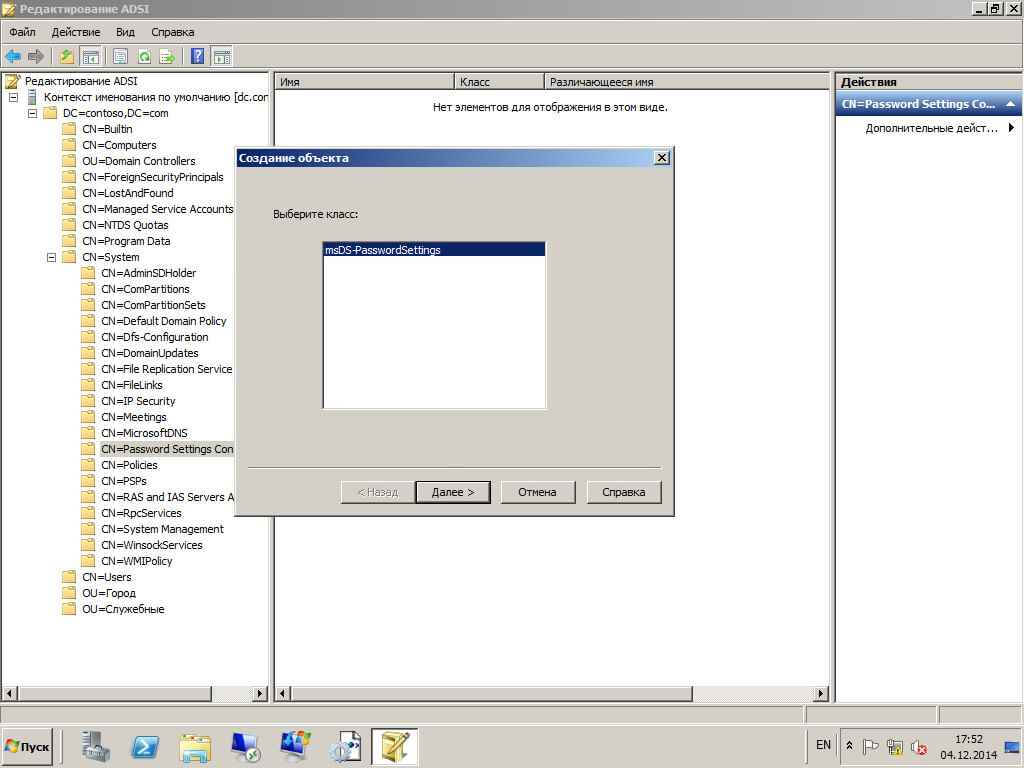

Прежде всего, в отобразившемся диалоговом окне создания объекта следует выбрать класс создаваемого объекта. Тут все очень просто. Так как для выбора предоставляется всего лишь один класс «msDS-PasswordSettings», выберите именно его и нажмите на кнопку «Далее»;

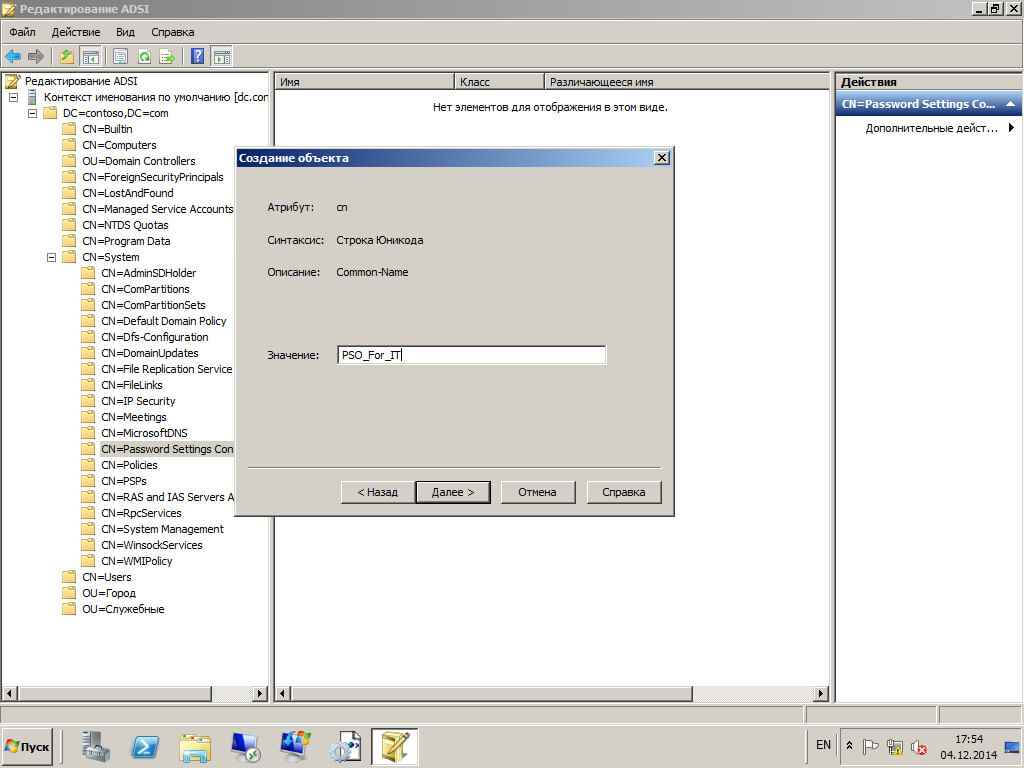

Первый вопрос мастера - имя нового PSO. Можно указать любое, но лучше что-то описательное

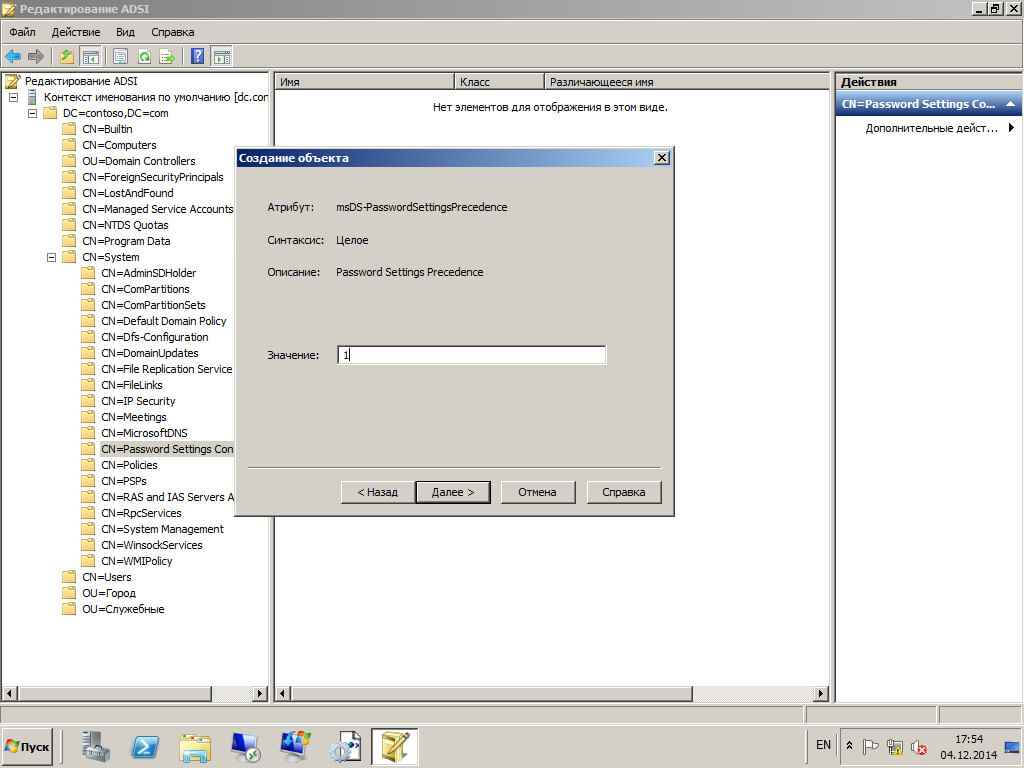

- На очередной странице мастера нужно указать значение для атрибута «msDS-PasswordSettingsPrecedence». Данный атрибут определяет приоритет параметров паролей, который используется в том случае, если для выбранных вами пользователей указываются несколько объектов PSO.В функциональных возможностях групповой политики есть такое понятие, как приоритеты. В случае с объектами параметров паролей тут можно провести некую аналогию.

Несмотря на то, что объект PSO привязывается к нескольким группам или пользователям, то, соответственно, с определенным пользователем в какой-то момент могут быть связаны несколько объектов PSO. В этом нет ничего странного. Вот смотрите: параметры политики паролей к любому пользователю могут применяться лишь один раз и такой объект PSO, который будет применяться к определенному пользователю или, соответственно, группе пользователей, называется результирующим.

И получается, чтобы определить, какой объект является результирующим, нужно устанавливать значение текущего атрибута для каждого объекта PSO. Чтобы определить приоритет, значение данного атрибута должно быть больше нуля, причем, наивысшим приоритетом будет значение 1. Ну и, получается, если к пользователю могут применяться несколько объектов параметров политики гранулированных политик паролей, превалировать будет объект с максимальным значением. Если же возникнет такая ситуация, когда значения приоритетов будет одинаковыми, в том случае, будет выбираться тот объект, глобальный идентификатор GUID которого будет минимальным. Следовательно, устанавливается приоритет, например «1», а затем для перехода на следующую страницу мастера, нужно нажать на кнопку«Далее»;

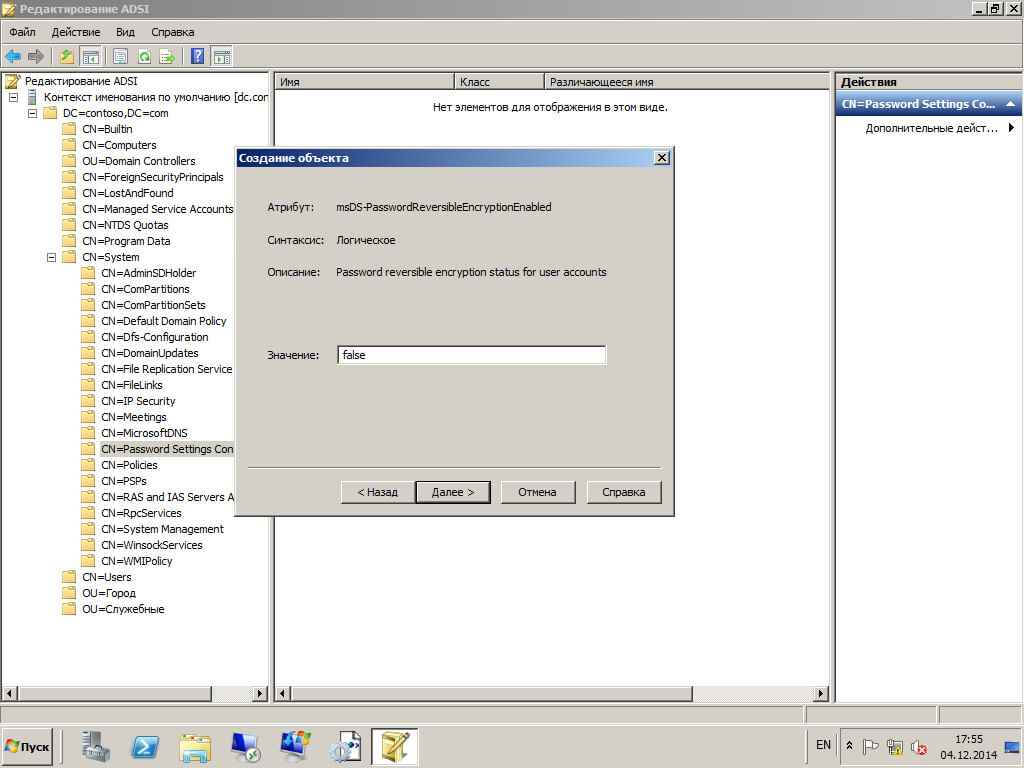

- Следующий атрибут, который вам предложит указать мастер, называется msDS-PasswordReversibleEncriptionEnabled. Этот атрибут отвечает за обратимое шифрование. Как вы знаете, используя обратимое шифрование, уровень безопасности паролей и всего домена в частности значительно понижается. Так как использование этой функции аналогично хранению пароля в открытом виде, будьте осторожны и используйте этот параметр только в случаях крайней необходимости, например, если этого требуют какие-то приложения. Соответственно, значениями данного параметра могут быть True и False. Так как в инфраструктуре данной фиктивной компании нет таких приложений, и корпоративная политика безопасности строго запрещает выполнять такие действия, в текущем примере указывается значение False

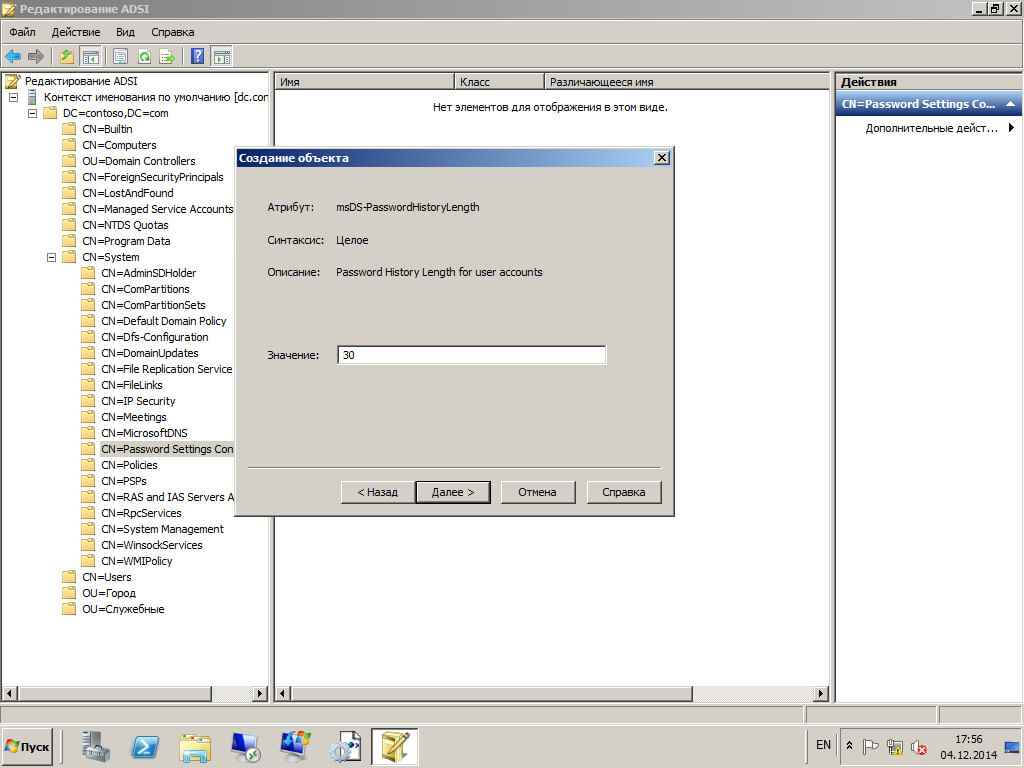

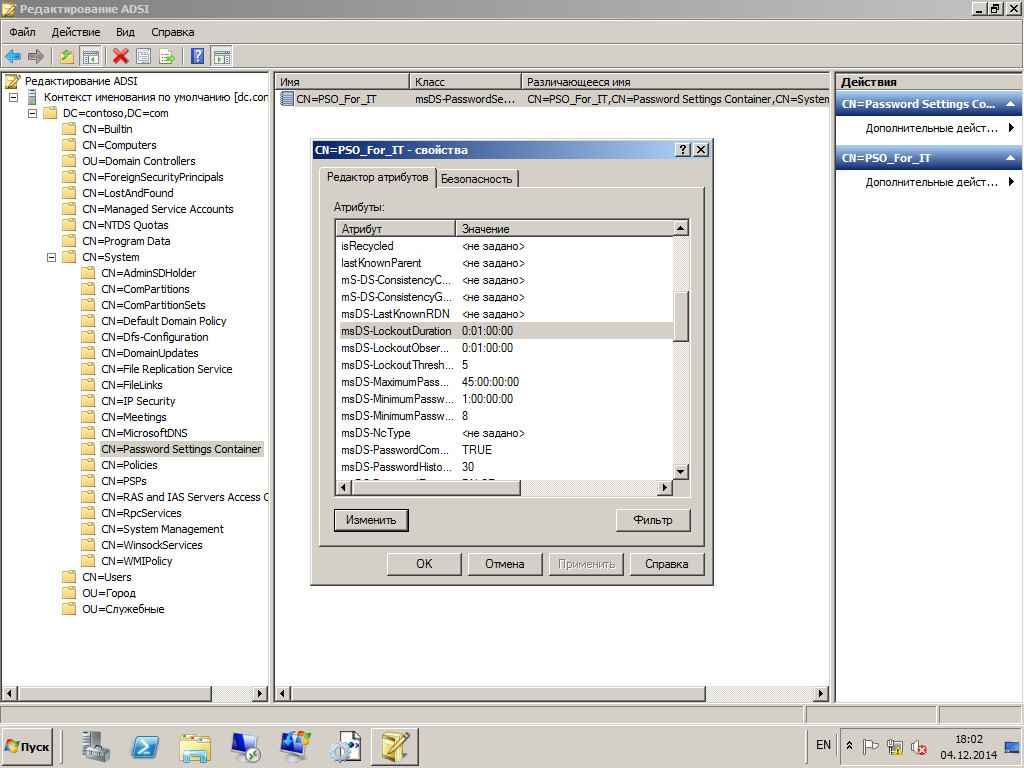

- Теперь на очередной странице мастера вам предоставляется возможность определить значение атрибута msDS-PasswordHistoryLength, отвечающего за ведение журнала паролей и, соответственно, за количество паролей этого журнала. Значение может варьироваться от нуля до 1024. Например, установим значение 30 и перейдем к следующей странице мастера. Данная страница мастера отображена ниже:

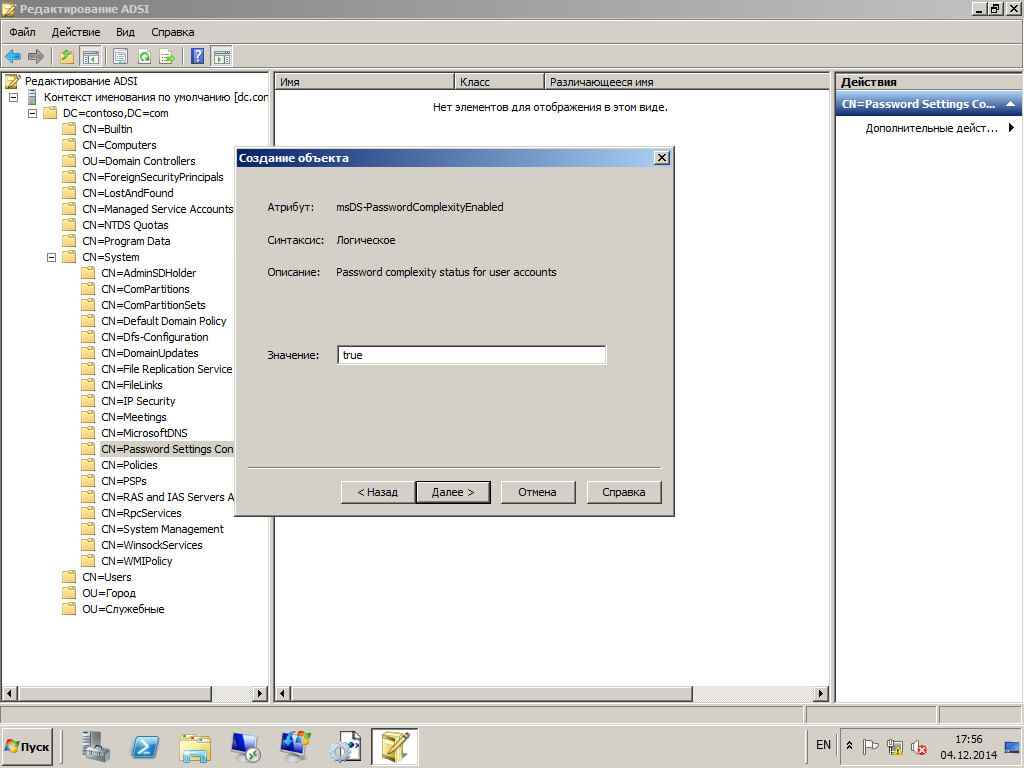

- Атрибут msDS-PasswordCoomplexityEnabled, значение которого можно указать на следующей странице мастера, определяет состояние сложности пароля. То есть, указав значение True, вы выберите то же значение, если бы вы указали значение «Включить» для параметра политики «Пароль должен отвечать требованиям сложности». Поэтому, обязательно устанавливайте значение для данного атрибута True;

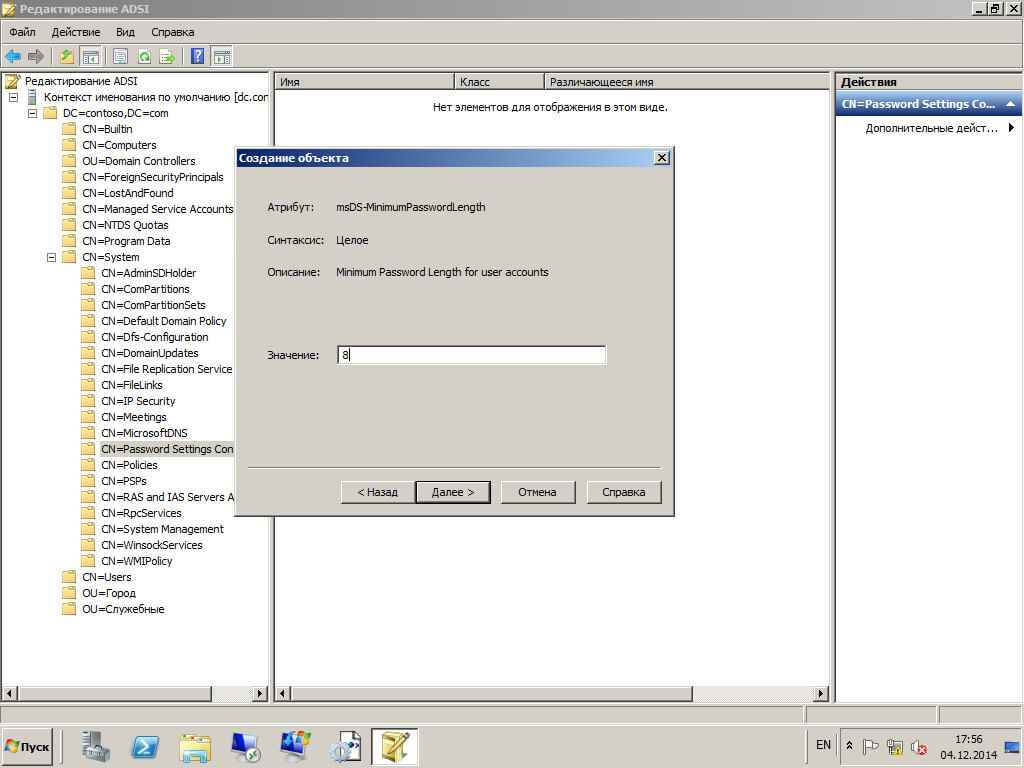

- Очередной атрибут данного объекта, а именно атрибут msDS-MinimumPasswordLength, отвечает за минимальную длину пользовательского пароля. В данном случае, вы можете указать значение от 0 до 255 знаков. Допустим, что у юристов пароль должен составлять не менее 10 знаков, поэтому следует установить значение равным 10 и можно переходить к следующему атрибуту;

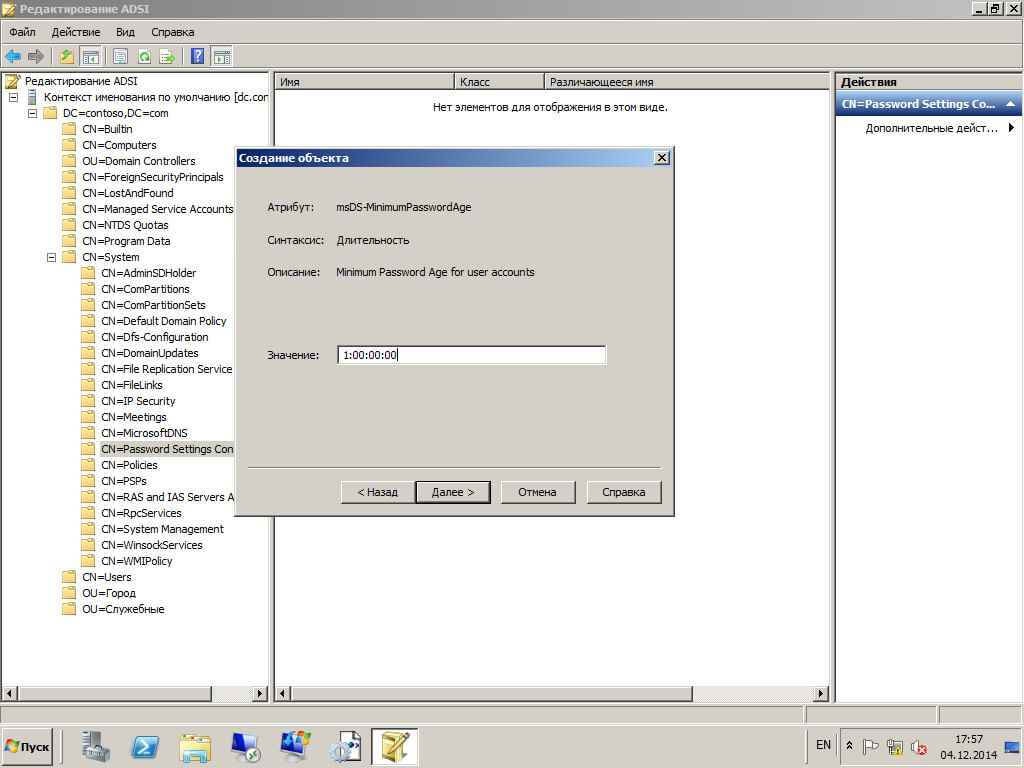

- При помощи следующего атрибута — атрибута msDS-MinimumPasswordAge, вы указываете срок действия пароля, в течение которого ваши пользователи могут использовать и, соответственно, не могут изменять пароль. Значение должно указываться в формате, который видно на следующей иллюстрации. Установим 1 день для этого атрибута. Соответственно, следует указать 01:00:00:00. Обратите внимание на правильность ввода атрибутов типа Duration (в формате DD:HH:MM:SS, т.е. дни, часы, минуты и секунды).

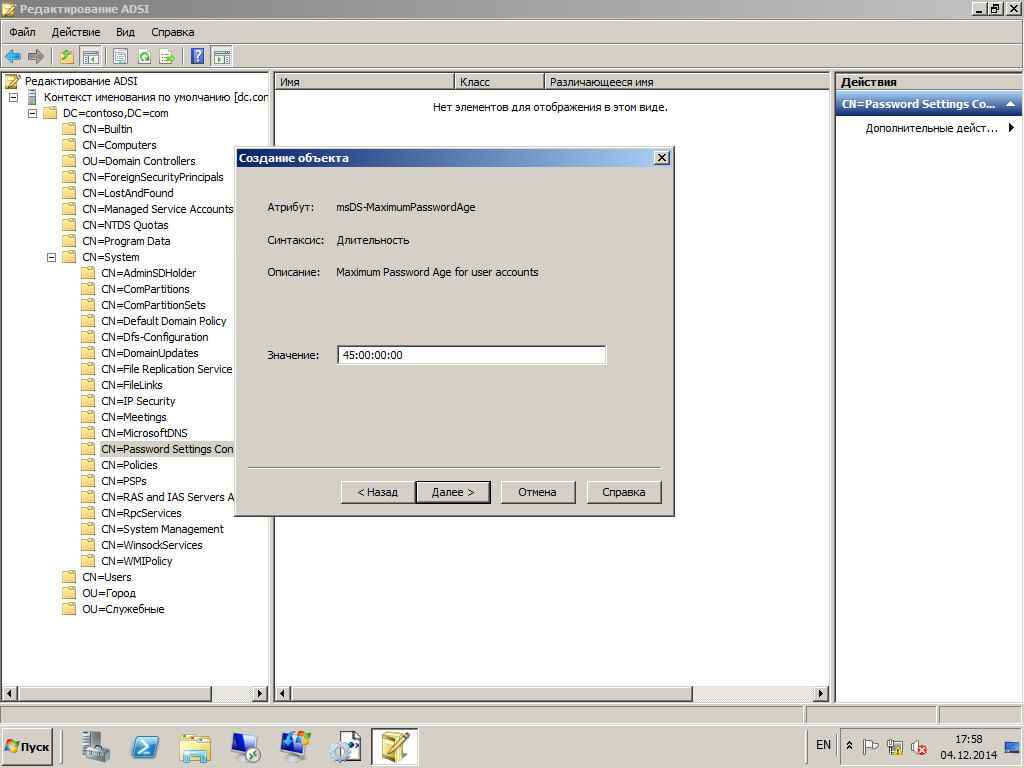

- А вот атрибут msDS-MaximumPasswordAge определяет максимальный срок действия пароля до его изменения. Например, можно указать значение, равное 45 дням, то есть 45:00:00:00

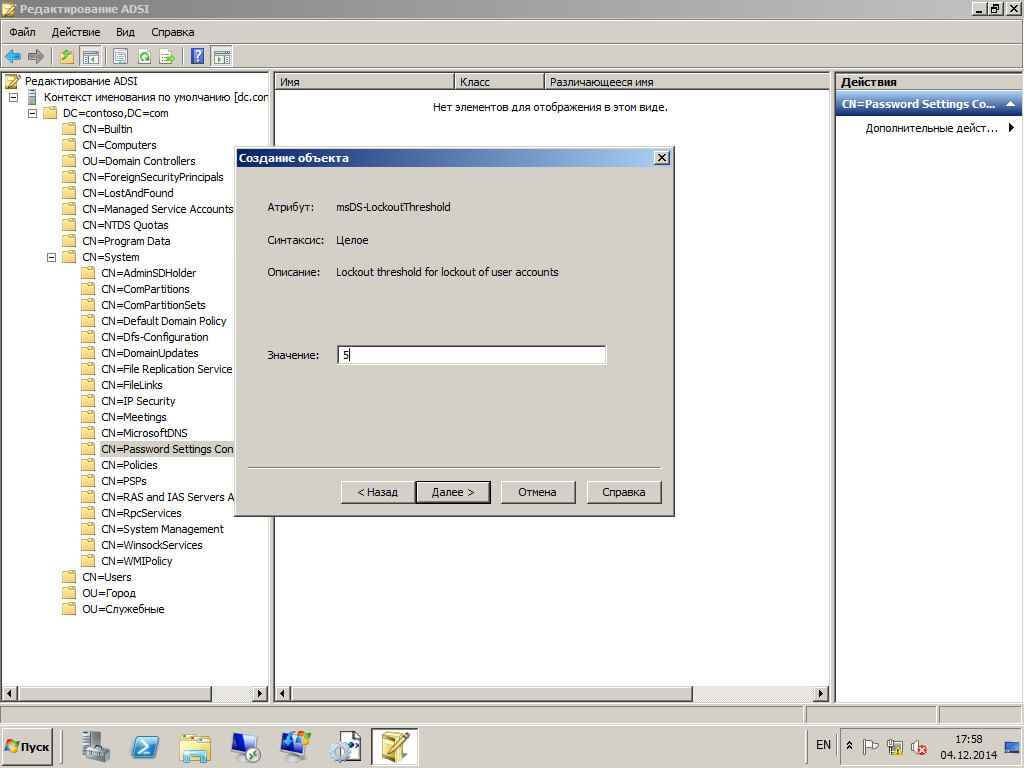

- Следующий атрибут, а именно, атрибут msDS-LockoutThreshold определяет пороговое значение включения блокировки пользователя. То есть, здесь указывается количество попыток ввода пароля до блокировки последней. Например, нормально будет, если указать для этого атрибута значение, скажем, 5 и можно переходить к следующему атрибуту

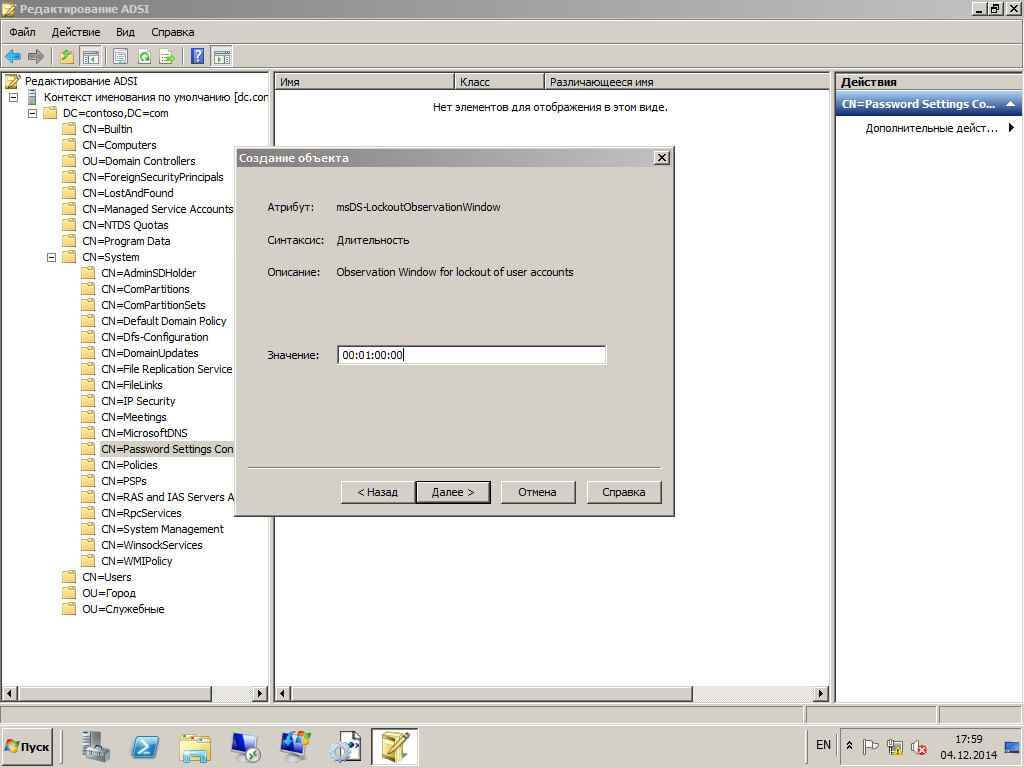

- Атрибут msDS-LockoutObservationWindowsпозволяет вам указать промежуток времени перед сбросом порогового значения блокировки согласно указанному на предыдущей странице мастера количеству неправильно введенных паролей. Можно указывать значение от одной секунды. Например, если нужно установить значение, равное 1 час, следует указать 0:01:00:00:

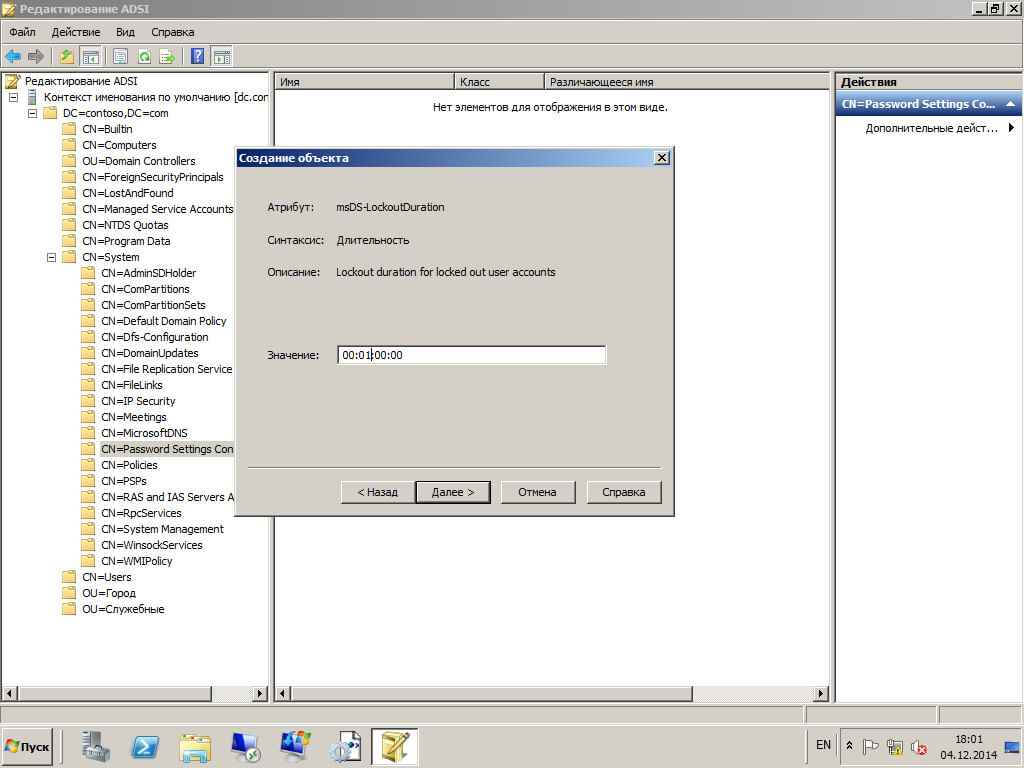

- Очередной атрибут, который называется msDS-LockoutDuration, определяет, как долго будет заблокирована учетная запись до автоматического снятия блокировки. Допустим, установим значение в 1 час, то есть, 0:01:00:00

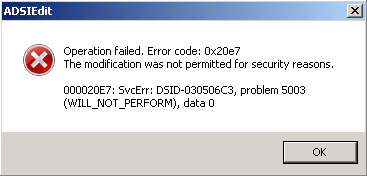

Готово

Также допустимыми параметрами для атрибутов, содержащих время, являются значения (never) и (none).

Важно!

Значение атрибута msDS-LockoutDuration должно быть БОЛЬШЕ или РАВНО значению атрибута msDS-LockoutObservationWindow.

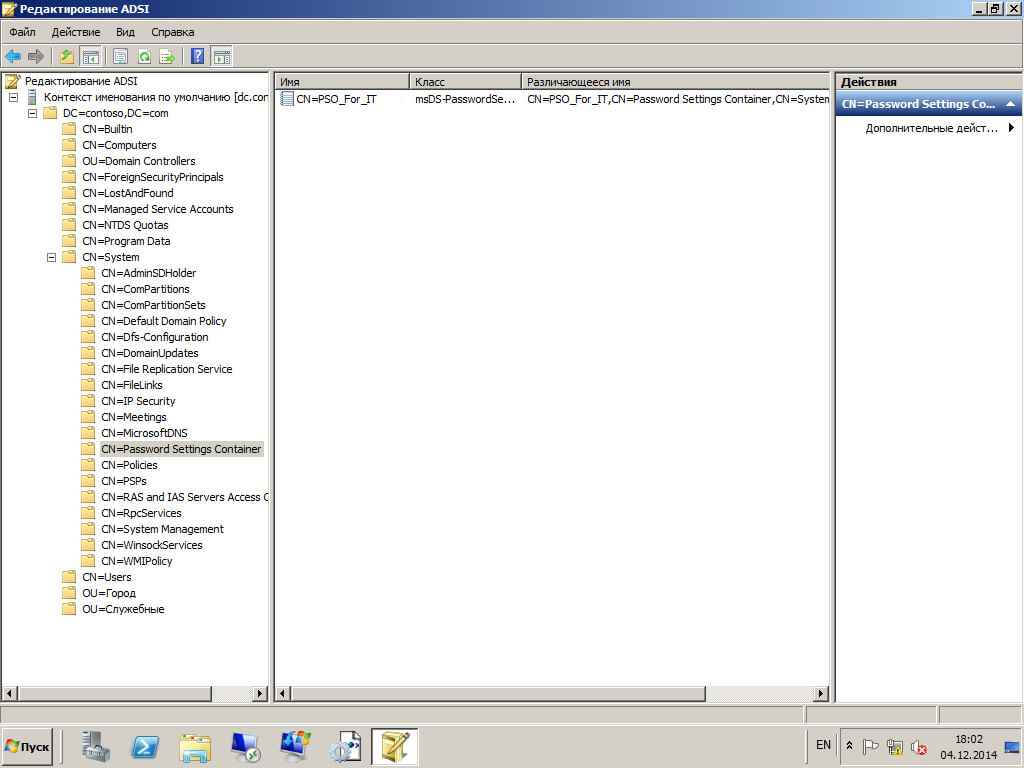

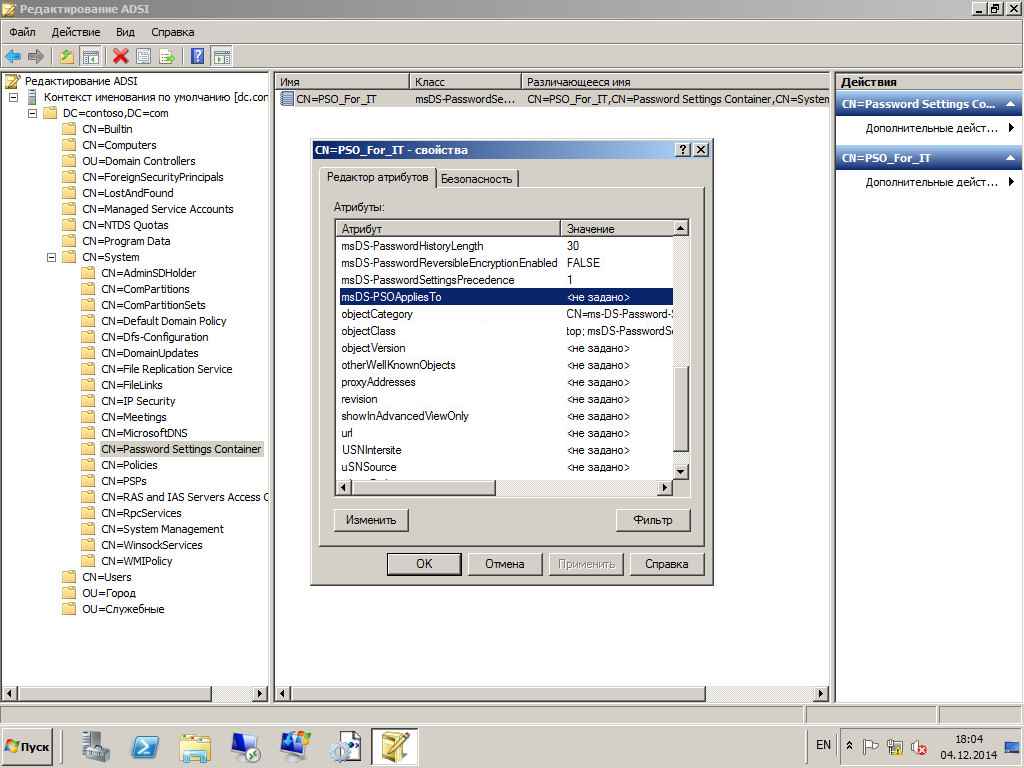

Теперь мы видим нашу только что созданную политику, давайте ее прилинкуем.

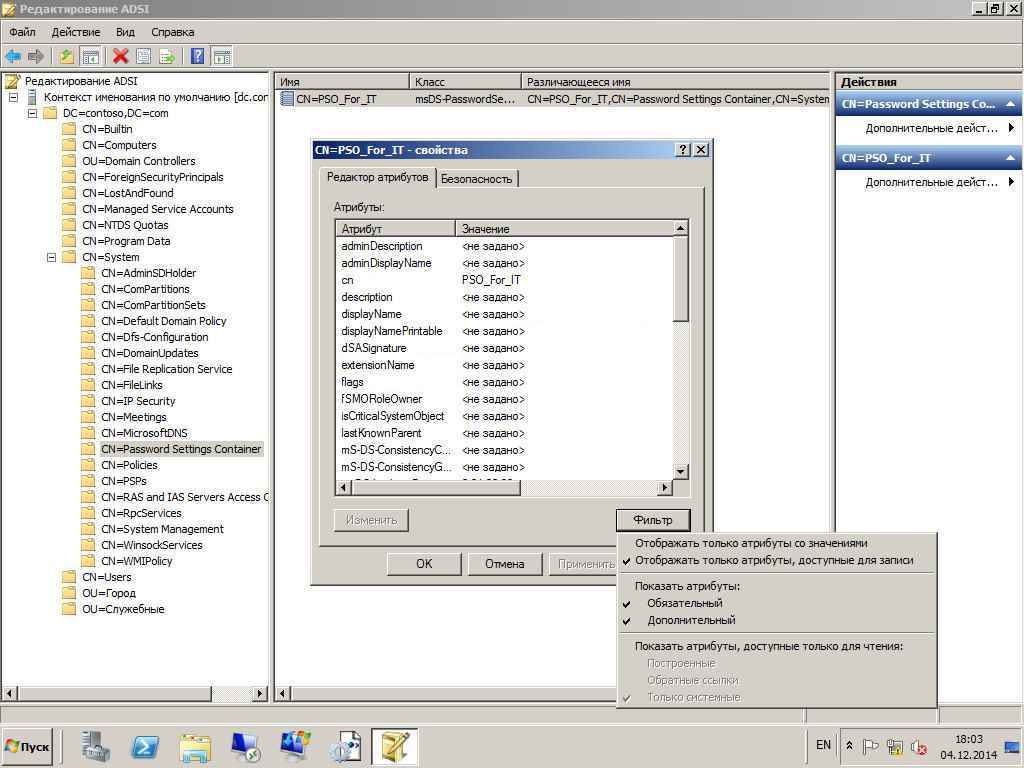

Как видите все атрибуты теперь тут легко поправить

Сделаем отображать атрибуты доступные для записи.

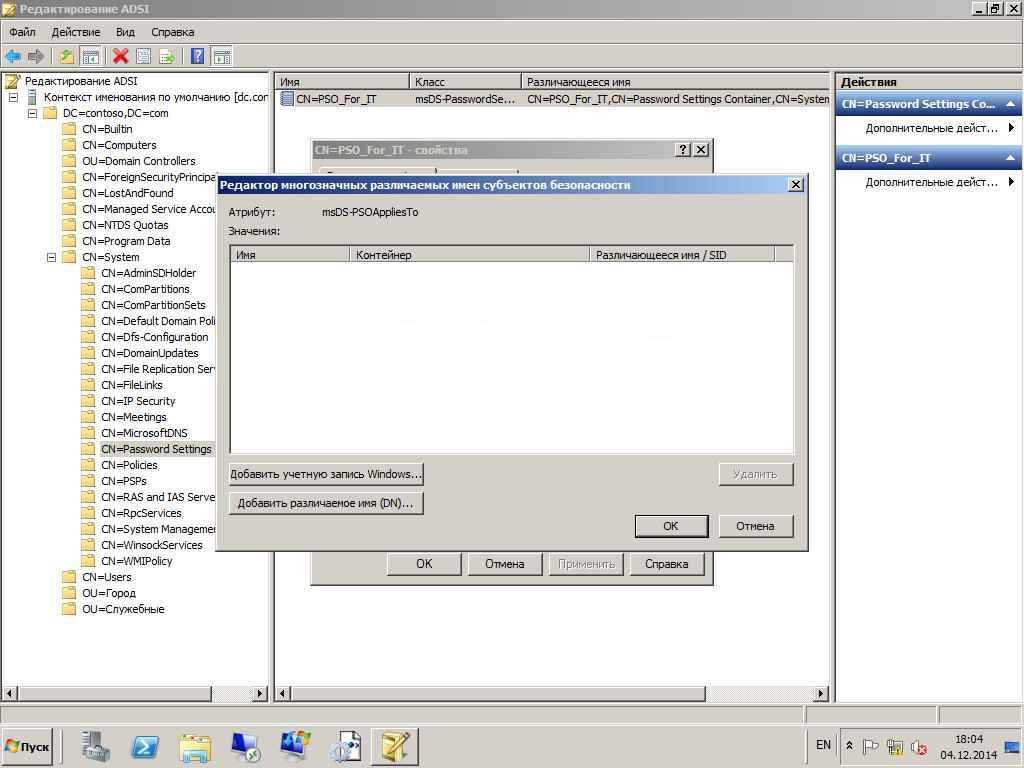

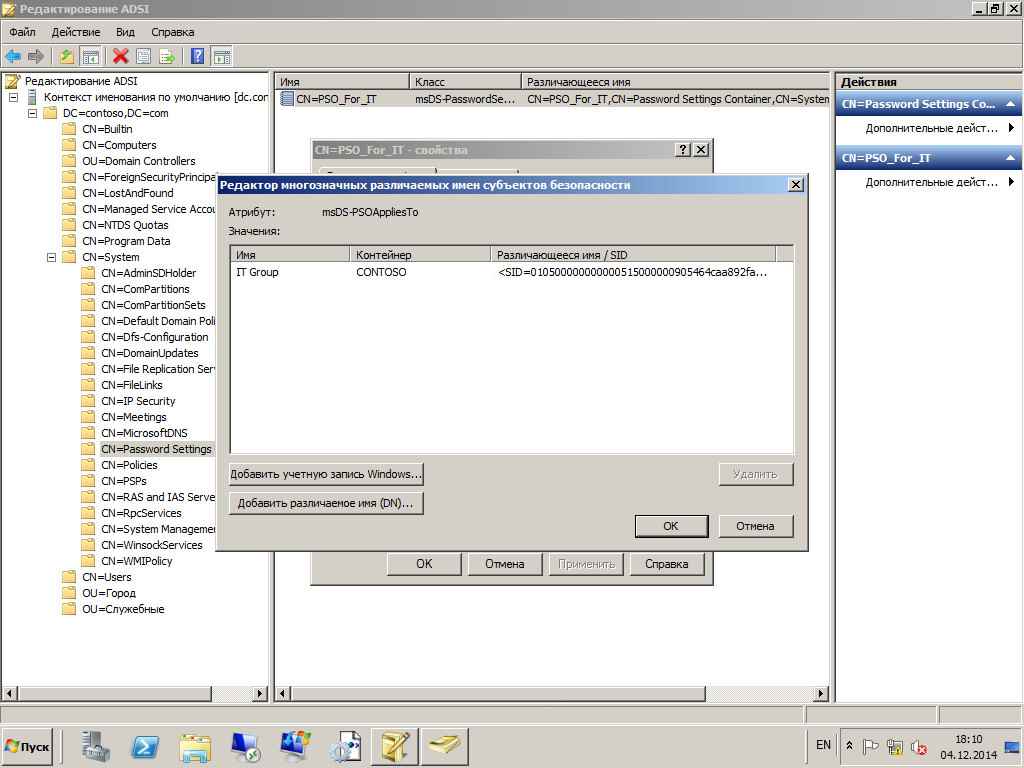

нужно найти атрибутmsDS-PSOAppliesTo и добавить в него пользователя или глобальные группы, на которые будет распространяться политика PSO.

Добавить учетную запись Windows

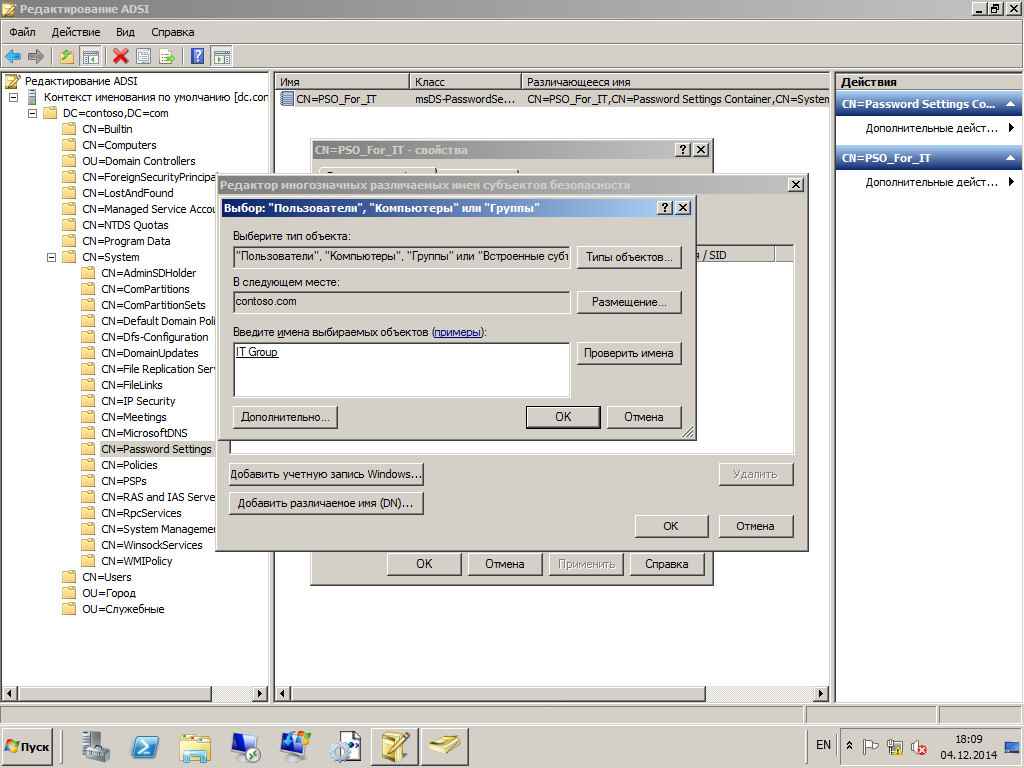

Производим поиск по вашему каталогу.

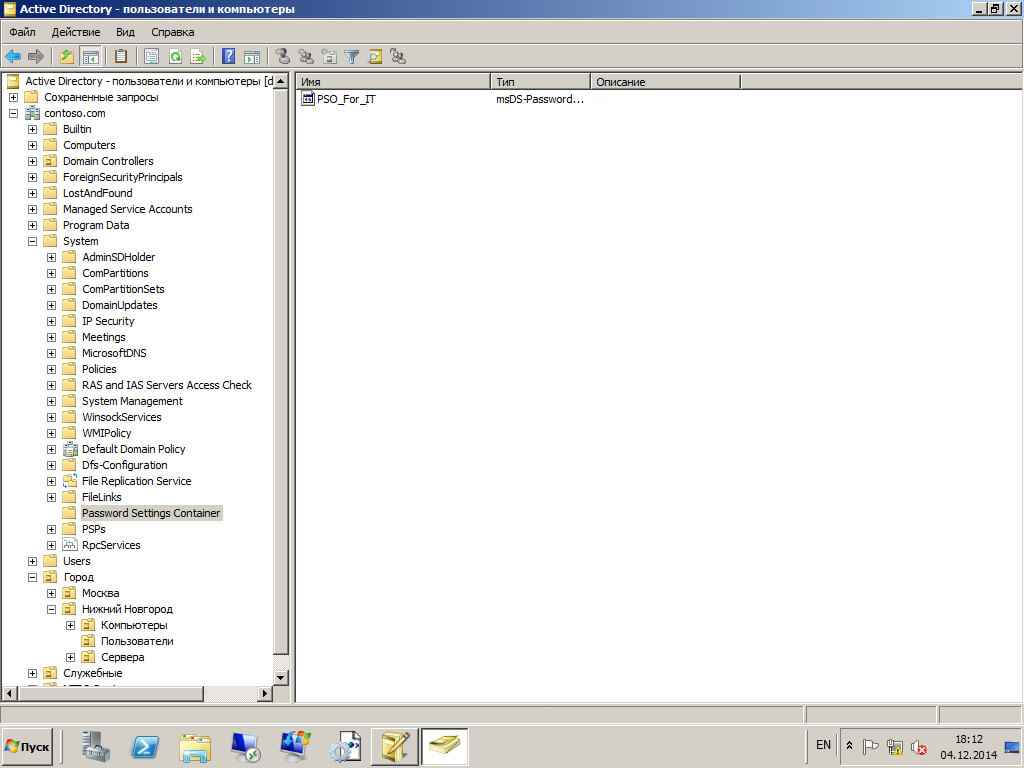

Также нашу политику можно увидеть в Active Directory Пользователи и компьютеры

Разрешение конфликтов нескольких PSO

Какие парольные политики будут действовать на пользователя, если в домене описана своя политика, для пользователя создан собственный PSO, а к группе, в которую входит пользователь, привязан еще один PSO?

Прежде всего, напомню, что политика из PSO применяется целиком, т.е. невозможно длину пароля описать в доменной политике, а настройки блокировки учетной записи описать в политике PSO.

Далее рассмотрим возможные конфликты.

- Правило №1. При наличии PSO политика из PSO имеет больший приоритет, чем доменная политика.

- Правило №2. При наличии PSO, назначенного непосредственно пользователю, полностью игнорируются политики PSO, назначенные глобальным группам, в которые пользователь может входить.

- Правило №3. При наличии нескольких PSO, назначенных одной и той же группе или пользователю, действует политика из PSO с более высоким приоритетом (т.е. PSO, у которого значение атрибута msDS-PasswordSettingsPrecedence меньше). Важно: не забывайте правило №2.

- Правило №4. При наличии нескольких PSO с одинаковым приоритетом и назначенных одной и той же группе или пользователю применяется политика из PSO с более низким значением GUID.

ВАЖНО! В итоге к пользователю всегда применяется политика только одного PSO.

Узнать, какой же в итоге PSO реально применяется можно через консоль Active Directory Users and Computers (не забудьте включить режим View -> Advanced Features).

В свойствах пользователя нужно открыть вкладку Attribute Editor и найти атрибутmsDS-ResultantPSO. В нем указано имя PSO, который в итоге и применяется к данному пользователю. Если выяснится, что к пользователю не подходит ни один из объектов PSO, то применяется обычная политика паролей по умолчанию, которая берется из свойств объекта Домен. С вами был Иван Семин, автор и создатель портала Pyatilistnik.org.

правильное название атрибута — msDS-LockoutThreshold

буква пропущена

Спасибо поправлю