Права и привилегии встроенных групп в Active Directory

Добрый день уважаемые читатели, мне очень часто задают вопрос по правам у групп контейнера Builtin в Active Directory, в этой статье я постараюсь на него ответить. Права пользователей позволяют пользователям и группам в компьютерной среде пользоваться особыми привилегиями и правами на вход в систему. Администраторы могут назначать права учетным записям группы или отдельных пользователей. Эти права позволяют пользователям выполнять конкретные действия, такие как интерактивный вход в систему или архивирование файлов и каталогов.

Добрый день уважаемые читатели, мне очень часто задают вопрос по правам у групп контейнера Builtin в Active Directory, в этой статье я постараюсь на него ответить. Права пользователей позволяют пользователям и группам в компьютерной среде пользоваться особыми привилегиями и правами на вход в систему. Администраторы могут назначать права учетным записям группы или отдельных пользователей. Эти права позволяют пользователям выполнять конкретные действия, такие как интерактивный вход в систему или архивирование файлов и каталогов.

Для упрощения администрирования учетных записей пользователя назначить привилегии следует в первую очередь учетным записям группы, а не отдельным учетным записям пользователя. При назначении привилегий учетной записи групп пользователи автоматически получают эти привилегии, когда становятся членами этой группы. Этот метод администрирования привилегий значительно проще назначения отдельных привилегий каждой учетной записи пользователя в момент создания учетной записи.

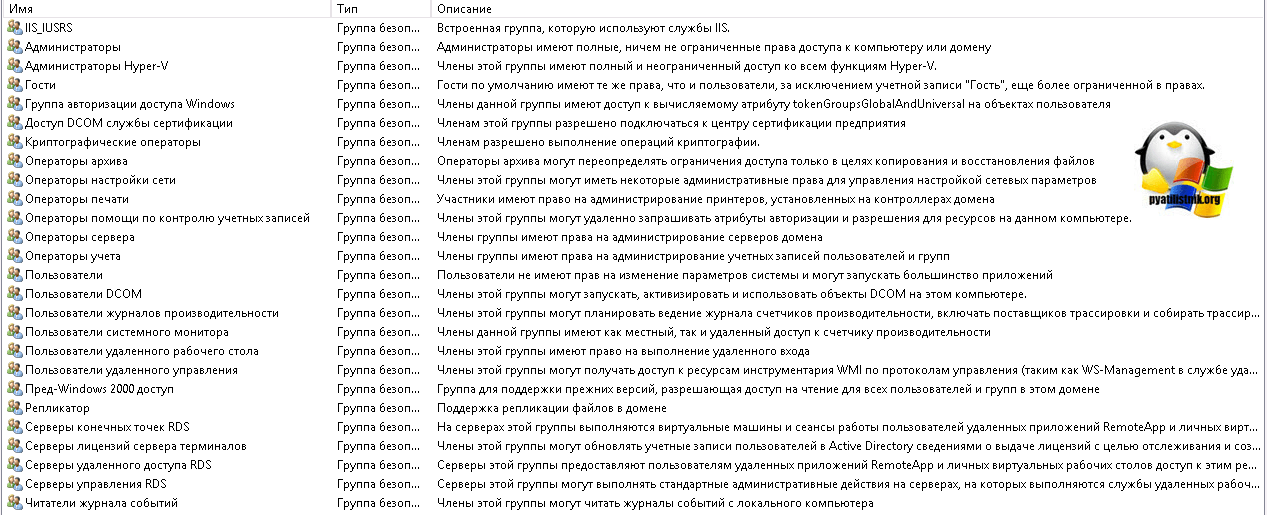

Список Builtin Active Directory групп

Открывая оснастку ADUC (Active Directory пользователи и компьютеры) и видим в контейнере Builtin вот такой список групп, каждая их них имеет подробное описание по ее применению. Самыми используемыми на практике я могу выделить:

- Администраторы

- Администраторы Hyper-V

- Операторы архива

- Операторы настройки сети

- Серверы лицензий сервера терминалов

- Пользователи удаленного рабочего стола

В следующей таблице перечислены и описаны предоставляемые пользователю привилегии.

| Привилегия | Описание | Значение по умолчанию |

|---|---|---|

| Функционирование в виде части операционной системы | Позволяет процессу олицетворять любого пользователя без проверки подлинности. Таким образом, процесс может получить доступ к тем же локальным ресурсам, что и пользователь.Процессы, требующие эту привилегию, вместо использования отдельной учетной записи пользователя со специально назначенной привилегией должны применять учетную запись «Локальная система», которая уже содержит эту привилегию. Эта привилегия назначается пользователям, только если на серверах организации запущены Windows 2000 или Windows NT 4.0 и используются приложения с паролями в виде обычного текста. | «Локальная система» |

| Добавление рабочих станций в домен | Определяет группы или пользователей, которые могут добавлять рабочие станции в домен.Это право пользователя используется только для контроллеров доменов. По умолчанию это право имеет любой прошедший проверки подлинности пользователь; он также может создавать до 10 учетных записей компьютера в домене. Благодаря добавлению учетной записи в домен, компьютер распознает учетные записи и группы, существующие в доменной службе Active Directory (AD DS). | Контроллеры домена. «Прошедшие проверку» |

| Настройка квот памяти для процесса | Определяет пользователей, которые могут изменять максимальный объем памяти, используемый процессом.Это право пользователя определено в объекте групповой политики «Контроллер домена по умолчанию» и локальной политике безопасности рабочих станций и серверов. | «Администраторы» |

| Архивирование файлов и каталогов | Определяет пользователей, которые могут обойти разрешения на файлы, каталоги, реестр и другие постоянные объекты при резервном копировании системы. | «Администраторы» и «Операторы архива» |

| Обход перекрестной проверки | Определяет, какие пользователи могут производить обзор деревьев каталога, даже если у этих пользователей отсутствуют разрешения на каталог. Эта привилегия не позволяет пользователям просматривать содержимое каталога, а позволяет только выполнять обзор.Это право пользователя определено в объекте групповой политики «Контроллер домена по умолчанию» и локальной политике безопасности рабочих станций и серверов. | Рабочие станции и серверы. «Администраторы», «Операторы архива», «Опытные пользователи», «Пользователи», «Все»Контроллеры домена. «Администраторы» и «Прошедшие проверку» |

| Изменение системного времени | Определяет пользователей и группы, которые могут изменять время и дату на внутренних часах компьютера. Пользователи, имеющие данное право, могут изменять внешний вид журналов событий. При изменении системного времени регистрируемые события будут отображать новое время, а не фактическое время возникновения события.Это право пользователя определено в объекте групповой политики «Контроллер домена по умолчанию» и локальной политике безопасности рабочих станций и серверов. | Рабочие станции и серверы. «Администраторы« и «Опытные пользователи»Контроллеры домена. «Администраторы» и «Операторы сервера» |

| Создание файла подкачки | Позволяет создавать файл подкачки и изменять его размер. Для этого в группе Параметры быстродействия на вкладке Дополнительно диалогового окнаСвойства системы следует указать размер файла подкачки для определенного диска. | «Администраторы» |

| Создание объекта типа токен | Позволяет процессу создавать токен, который затем может использоваться для доступа к любому локальному ресурсу при применении NtCreateToken() или других API, создающих токен.Процессы, требующие эту учетную запись, вместо использования отдельной учетной записи пользователя со специально назначенной привилегией должны применять учетную запись «Локальная система», которая уже содержит эту привилегию. | Нет |

| Создание глобальных объектов | Определяет учетные записи, которые могут создавать глобальные объекты в сеансе служб терминалов или служб удаленного рабочего стола. | «Администраторы» и «Локальная система» |

| Создание постоянных общих объектов | Позволяет процессу создавать объект каталога в диспетчере объектов операционной системы. Эта привилегия полезна для работающих в режиме ядра компонентов, расширяющих пространство имен объекта. Компоненты, работающие в режиме ядра, уже имеют эту привилегию, поэтому назначать ее не нужно. | Нет |

| Отладка программ | Определяет пользователей, которые могут прикреплять отладчик к любому процессу или ядру. Разработчикам, выполняющим отладку собственных приложений, это право назначать не нужно. Это право следует назначить разработчикам, выполняющим отладку новых системных компонентов. Это право предоставляет полный доступ к важным компонентам операционной системы. | «Администраторы» и «Локальная система» |

| Разрешение доверия к учетным записям компьютеров и пользователей при делегировании | Определяет пользователей, которые могут устанавливать параметр Делегирование разрешено в объекте пользователя или компьютера.Пользователь или объект, получившие это право, должны иметь доступ на запись к управляющим флагам учетной записи объекта пользователя или компьютера. Серверный процесс, выполняемый на компьютере (или в пользовательском контексте), которому разрешено делегирование, может получить доступ к ресурсам другого компьютера, используя делегированные учетные данные клиента, пока в учетной записи клиента не будет установлен управляющий флаг Учетная запись не может быть делегирована. Это право пользователя определено в объекте групповой политики «Контроллер домена по умолчанию» и локальной политике безопасности рабочих станций и серверов. | Контроллеры домена. «Администраторы» |

| Принудительное удаленное завершение работы | Определяет, кому из пользователей разрешено удаленное завершение работы компьютера. Неправильное применение этого права пользователя может стать причиной отказа в обслуживании.Это право пользователя определено в объекте групповой политики «Контроллер домена по умолчанию» и локальной политике безопасности рабочих станций и серверов. | Рабочие станции и серверы. «Администраторы»Контроллеры домена. «Администраторы» и «Операторы сервера» |

| Создание аудитов безопасности | Определяет, какие учетные записи могут быть использованы процессом для добавления записей в журнал безопасности. Журнал безопасности используется для отслеживания несанкционированного доступа в систему. Неправильное применение этого права пользователя может стать причиной формирования множества событий аудита, которые могут скрыть свидетельства атаки или вызвать отказ в обслуживании, если включен параметр безопасности Аудит: немедленное отключение системы, если невозможно внести в журнал записи об аудите безопасности. Дополнительные сведения см. в разделе Аудит: немедленное отключение системы, если невозможно внести в журнал записи об аудите безопасности (страница может быть на английском языке)(http://go.microsoft.com/fwlink/?LinkId=136299). | «Локальная система» |

| Олицетворение клиента после проверки подлинности | Определяет учетные записи, разрешенные для олицетворения других учетных записей. | «Администраторы» и «Служба» |

| Увеличение приоритета выполнения | Определяет, какие учетные записи могут использовать процесс, имеющий право доступа «Запись свойства» для другого процесса, для увеличения приоритета выполнения, назначенного другому процессу. Пользователь, имеющий данную привилегию, может изменять приоритет выполнения процесса через пользовательский интерфейс диспетчера задач. | «Администраторы» |

| Загрузка и выгрузка драйверов устройств | Определяет, кто из пользователей может динамически загружать и выгружать драйверы устройств или другой код в режиме ядра. Данное пользовательское право не применяется к драйверам устройств Plug and Play. Поскольку драйверы устройств выполняются как доверенные (или с высокими привилегиями) программы, не назначайте эту привилегию другим пользователям. Вместо этого используйте API StartService(). | «Администраторы» |

| Блокировка страниц в памяти | Определяет, какие учетные записи могут использовать процессы для сохранения данных в физической памяти для предотвращения сброса этих данных в виртуальную память на диске. Применение этой привилегии может существенно повлиять на производительность системы, снижая объем доступной оперативной памяти (ОЗУ). | Нет; некоторые системные процессы имеют эту привилегию изначально |

| Управление аудитом и журналом безопасности | Определяет, кто из пользователей может указывать параметры аудита доступа к объектам для отдельных ресурсов, таких как файлы, объекты Active Directory и разделы реестра.Данный параметр безопасности не позволяет пользователю включить аудит доступа к файлам и объектам в целом. Для включения такого аудита нужно настроить параметр доступа к объекту «Аудит» в пути «Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Политики аудита». Дополнительные сведения см. в статье Доступ к объекту «Аудит» (страница может быть на английском языке) http://go.microsoft.com/fwlink/?LinkId=136283. События аудита можно просмотреть в журнале безопасности средства просмотра событий. Пользователь с данной привилегией может также просматривать и очищать журнал безопасности. | «Администраторы» |

| Изменение значения параметров аппаратной среды | Определяет, кто может изменять значения параметров аппаратной среды. Переменные аппаратной среды - это параметры, сохраняемые в энергонезависимой памяти компьютеров, архитектура которых отлична от x86. Действие параметра зависит от процессора.

| «Администраторы» и «Локальная система» |

| Профилирование одного процесса | Определяет пользователей, которые могут использовать средства мониторинга производительности для отслеживания производительности несистемных процессов. | «Администраторы», «Опытные пользователи» и «Локальная система» |

| Профилирование производительности системы | Определяет пользователей, которые могут использовать средства мониторинга производительности для отслеживания производительности системных процессов. | «Администраторы» и «Локальная система» |

| Отключение компьютера от стыковочного узла | Определяет, может ли пользователь отстыковать портативный компьютер от стыковочного узла без входа в систему.Если данная политика включена, пользователь перед отключением портативного компьютера от стыковочного узла должен войти в систему. Если данная политика отключена, пользователь может отключить портативный компьютер от стыковочного узла, не входя в систему. | Отключено |

| Замена токена уровня процесса | Определяет, какие учетные записи пользователей могут инициализировать процесс замены токена по умолчанию, связанного с запущенным подпроцессом.Это право пользователя определено в объекте групповой политики «Контроллер домена по умолчанию» и локальной политике безопасности рабочих станций и серверов. | «Локальная служба» и «Сетевая служба» |

| Восстановление файлов и каталогов | Определяет пользователей, которые могут обойти разрешения на файлы, каталоги, реестр и другие постоянные объекты при восстановлении резервных копий файлов и каталогов, а также пользователей, которые могут назначить любого действительного субъекта безопасности владельцем объекта.В частности, это право пользователя подобно предоставлению следующих разрешений пользователю или группе для всех папок и файлов в системе:

| Рабочие станции и серверы. «Администраторы» и «Операторы архива»Контроллеры домена. «Администраторы», «Операторы архива» и «Операторы сервера» |

| Завершение работы системы | Определяет пользователей, которые после локального входа в систему могут завершить работу операционной системы при помощи команды Завершить работу. Неправильное применение этого права пользователя может стать причиной отказа в обслуживании. | Рабочие станции. «Администраторы», «Операторы архива», «Опытные пользователи», «Пользователи»Серверы. «Администраторы», «Операторы архива», «Опытные пользователи» Контроллеры домена. «Операторы учетных записей», «Администраторы», «Операторы архива», «Операторы сервера», «Операторы печати» |

| Синхронизация данных службы каталогов | Определяет пользователей и группы, которые имеют право синхронизировать все данные службы каталогов. Это также называется синхронизацией Active Directory. | Нет |

| Смена владельцев файлов или иных объектов | Определяет пользователей, которые могут стать владельцем любого защищаемого объекта системы, в том числе: объектов Active Directory, файлов и папок, принтеров, разделов реестра, процессов и потоков. |

Дв в active directory права доступа нужно знать, для правильного делигирования

Спасибо, очень полезная статья!

Большое спасибо!