Принудительный захват ролей FSMO в Active Directory

Добрый день уважаемые читатели и гости блога Pyatilistnik.org, сегодня будет очень жизненная и на сто процентов практическая статья и посвящена она будет, трабшутингу Active Directory. Не так давно я вам рассказывал, как производится правильное удаление неисправного или недоступного контроллера домена, все хорошо, но может получиться ситуация, что именно он является носителем ролей FSMO, и перед его удалением вам нужно будет произвести принудительный захват ролей мастера-операций Active Directory.

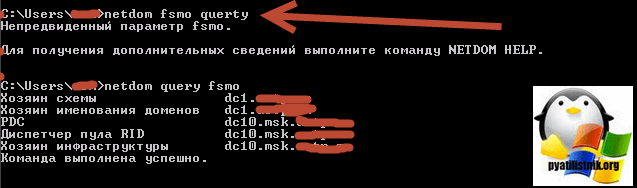

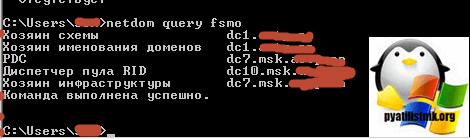

Давайте выполним в командной строке вот такую команду:

Нужные мне три нижние роли принадлежат dc10. их и будем забирать. Для этого вы должны быть, как минимум администратором домена.

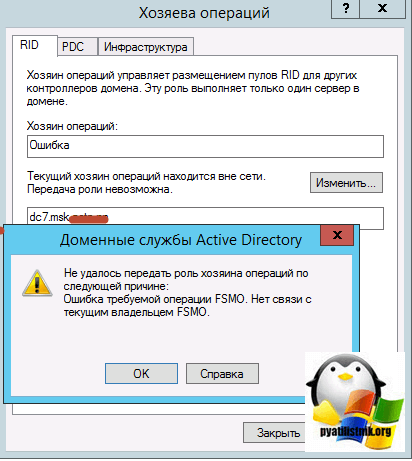

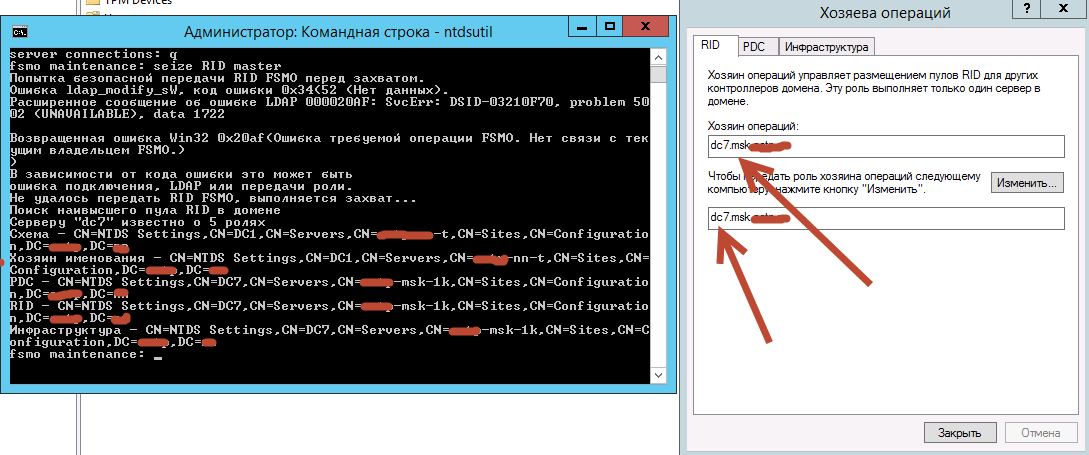

Вот вам пример реальной ситуации, когда перед удалением контроллера домена, мне нужно было принудительно захватить роли мастеров операций.

Это я увидел в оснастке Active Directory - Пользователи и компьютеры, при попытке по правильному передать роль RID.

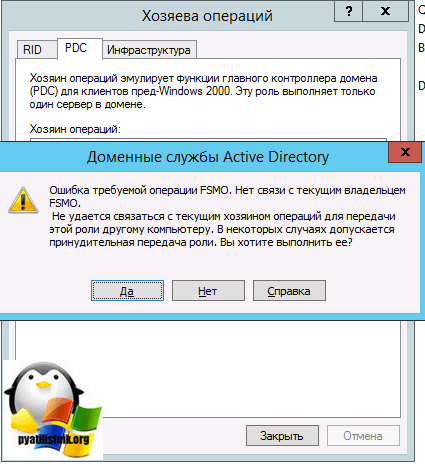

Если попытаться получить роль PDC эмулятора с недоступных контроллером, то он даст вам это сделать в ADUC, но вы увидите предупреждение.

Говорим "Да"

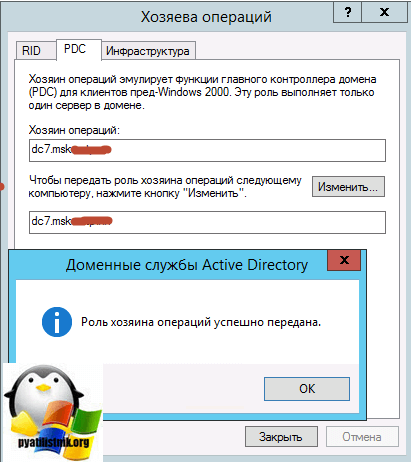

Все роль PDC получена.

Тоже самое проделаем с мастером инфраструктуры. Выполнив опять запрос в командной строке, кто держит FSMO роли, видим, что это уже для двух нижних ролей, dc7, новый контроллер.

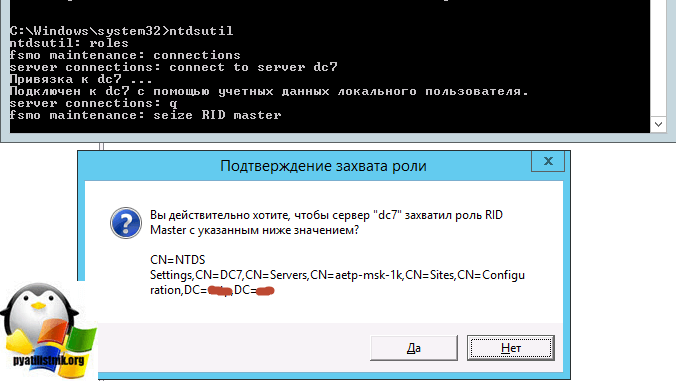

Теперь захватим роль RID, в этом нам поможет утилита ntdsutil. Открываем командную строку для принудительного захвата.

- Вводим ntdsutil, попадем в исполняемую среду.

- Далее пишем roles

- в fsmo maintenance: пишем connections

- в server connections: пишем connect to server имя сервера у меня это dc7

- server connections:

q - пишем в fsmo maintenance: seize RID master

У вас выскочит окно с подтверждением операции, нажимаем "Да." В итоге роль все равно передастся, это можно увидеть сразу в ADUC.

Если нужно принудительно захватить с помощью ntdsutil оставшиеся роли, то их ключи для последней команды:

- seize PDC

- seize infrastructure master

- seize domain naming master (Seize naming master )

- seize schema master

Вот так вот по правильному происходит принудительная передача ролей мастер операций в Active Directory, если есть вопросы, то пишите их в комментариях.

Подскажите пожалуйста, у меня обратная проблема:

PDC, Диспетчер пула RID, хозяин инфраструктуры нужный домен DC2 (передал AD-пользователи и компьютеры — Свойства — Хозяева операций), а вот хозяин схемы и хозяин именования доменов DC1 планируемый к выводу домен, как передать Хозяин схемы и Хозяин именования доменов к DC2?

Принадлежность ролей увидел используя netdom query fsmo

DC1 выключен

Через оснастку схема и через оснастку сайты и домены, ну или ntdsutil http://pyatilistnik.org/kak-peredat-fsmo-roli-drugomu-kontrolleru-domena-active-directory/

Спасибо, как всегда на высоте!

Необходимо было отдать роли, исполняемые выключенным контроллером:

1.seize schema master

2.seize domain naming master

использовал ntdsutil

1 без проблем в соответствии с инструкцией.

2 сказала — Ошибка при синтаксическом разборе ввода — неправильный синтаксис.

Пробовал несколько раз (((

Seize naming master — вот правильная команда

Кирил, команда изменилась.

Сейчас надо использовать:

Seize naming master

Выполнял все операции. Новый сервер в «Хозяевах операций» показывает себя. При использовании netdom query fsmo — показывает старый сервер. При выполнении всех команд, всё передаётся, тем не менее — всё равно то же самое. Старый сервер хозяином показывает только себя. В чём может быть проблема?

Добрый день! Нужно изучить журналы событий, там должны быть логи об ошибках

Здравствуйте!

Ситуация такая, есть 2 ad сервера, оба на 2008r2. Основной и резервный. Основной умер и не восстанавливается из резервной копии ни в какую. Вытащил с него данные и переставил на 2019 сервер, сейчас на резервном в хозяине операций написано «ошибка», а на команду netdom query fsmo показывает умерший сервер.

Подскажите пожалуйста, я правильно понимаю, мне необходимо следовать по инструкции выше, чтобы передать все права на резервный сервер, а потом ввести новый в домен и передать уже на него с резервного?