Безопасность wordpress, обломаем хакера

Всех приветствую на электронных страницах своего блога, я на данном ресурсе мало пишу про безопасность wordpress, так как у меня есть отдельный для этого сайт, но так как аудитория тут больше, то и пост даст больший эффект. Не для кого не секрет, что большинство блогов в сети интернет на бесплатных движках CMS. Самый популярный из них wordpress, и чем больше у него любовь людей, тем больше и любовь хакеров:). Сегодня рассмотрим как добиться увеличения безопасности вашего сайта на WordPress.

И так допустим вы установили WordPress на выделенный vps или развернули его на хостинге, разницы ни какой нет. На выходе у вас сайт. Самое базовое правило любого администратора, который хоть как то думает про безопасность, является

Из этого следует, что все что мы не используем должно быть отключено, чтобы минимизировать фронт атак на ваш сайт. Примером того когда вас взломают может быть ddos атака, и вы знать не будите, что являетесь в чужих руках хакерской марионеткой.

Еще одно правило для увеличения безопасности сайта на wordpress. является всегда обновленная свежая версия движка, так как разработчики всегда реагируют на дыры в своем продукте.

Как взламывают WordPress

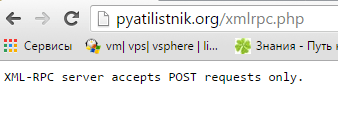

Для взлома WordPress используют разные методы, самый распространенный это подбор паролей, или как его еще называют брутфорс. В результате брутфорса идет сильная нагрузка на сайт, вплоть до его выхода из строя. Так же есть еще файл xmlrpc.php. Он отвечает возможность публиковать посты удаленно. Xmlrpc.php это файл который работает с протоколом XML-RPC, некая такая API, которая не только дает публиковать статьи, но и еще менять настройки, короче для хакера это дыра. Конечно может для кого то и удобно с Android смартфона из программки делать публикация, но я к ним не отношусь, поэтому данную функцию лучше отключить.

Отключаем xmlrpc.php

Есть много способов отключить xmlrpc php в wordpress. Первым делом нужно его запретить для индексации поисковиками. Делает это добавлением в файл robots.txt директивы

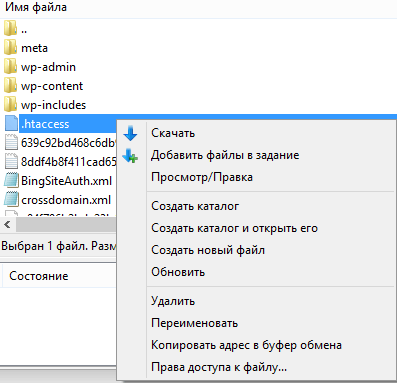

Следующим шагом идет добавление в файл .htassess определенные запрещающие доступ к файлу директивы.

# protect xmlrpc

<Files xmlrpc.php>

Order Deny,Allow

Deny from all

</Files>

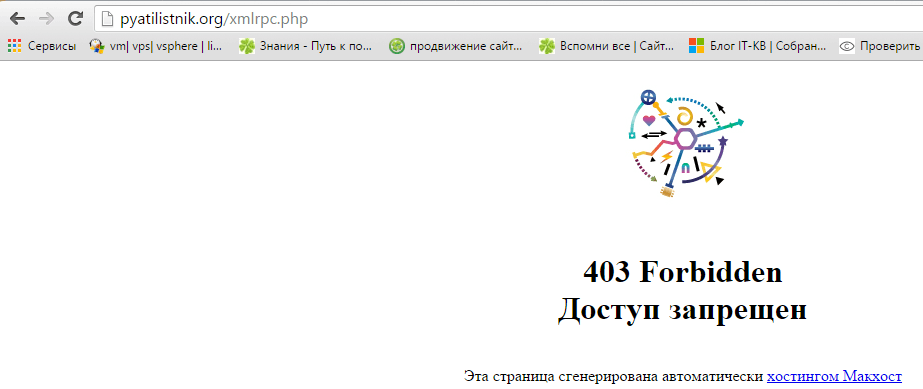

Теперь если кто то попытается зайти по адресу ваш сайт/xmlrpc.php, то получит 403 ошибку, что доступ запрещен, если этого не сделать, то вы увидите вот такое окно.

Заходим через Filezilla на ftp сервер вашего сайта и редактируем файл .htassess

Теперь обратившись по адресу в браузере ваш сайт/xmlrpc.php вы получите, что иди те как лесом с 403 ошибкой, тем самым подняв безопасность сайта на wordpress.

Как альтернативный вариант, есть плагин Disable XML-RPC, просто его активируйте он сам все сделает.

Переименовываем wp-login.php

По умолчанию за авторизацию в WordPress отвечает файл wp-login.php. Хорошей практикой является его переименовывание, в любое название пришедшее вам в голову вот по такому принципу.

Копируем к себе файл wp-login, пере называем его например как zxcvbnmasdfghjkl.php, теперь внутри него текстовым редактором заменяем все упоминания wp-login.php на zxcvbnmasdfghjkl.php. Сохраняем и копируем на сервер, в результате чего, только вы будите знать какой файл отвечает за авторизацию.

Так же есть еще отличный плагин Limit Login Attempts, который увеличит безопасность сайта на wordpress, путем остановки перебора паролей. Конечно вам выбирать как увеличить Безопасность wordpress, и обломать хакера.

Материал сайта pyatilistnik.org