Ddos атака, чем зверь орудует

Всем привет, ранее я рассказал вам вводную часть относительно того, что такое dos и ddos атака, мы рассмотрели последствия для жертвы и убедились, что заказать конкурента довольно легко, так как на рынке услуг уж очень много. Сегодня я хочу рассмотреть больше инструментарий нападающего, методы организации ddos атак, как говорится предупрежден, значит вооружен. Думаю, даже далеких людей от безопасности, данная статья заинтересует, в качестве расширения кругозора знаний.

И так dos и ddos своей основной целью несут, создание таких условий при которых атакуемый объект выходит из строя или очень сильно проседает в производительности, что в конечном итоге бьет по бизнесу деньгами и потерей репутацией.

Виды ddos атак

Давайте разберемся какие виды ддос атак существуют в наше время:

- Network floods > сетевой флуд. Самый простой для злоумышленника вариант, не требующий установки TCP сессии с компьютером жертвы, по сути это забивание полосы пропускания канала у жертвы, некий такой шторм при котором нормальный клиент к сервису пролезть не может, icmp штормы. По сути кладем сеть жертве.

- Атаки на серверные ресурсы > Воздействие на сервера приложений. Примерами могут служить tcp syn, tcp reset

- Атаки на сами приложения > В последнее время все более распространенные атаки, и это не только http/https, но и воздействие на DNS

- Медленные атаки малого объема > самый опасный вариант, так как мало заметен и постоянно нарастает.

- Сканирование > разведка перед боем, просмотр слабых точек у атакуемого объекта.

- Сложные атаки на веб приложения > по сути использование дыр в безопасности в принципах работы того или иного веб приложения, криворукие разработчики спасибо вам:)

- SSL атаки > все что связанно с процессом взаимодействия SSL по верх tcp

Как видите список довольно внушительный, и это далеко еще не все, что есть в арсенале ддосера. Ниже давайте пробежимся по каждой атаке более подробно.

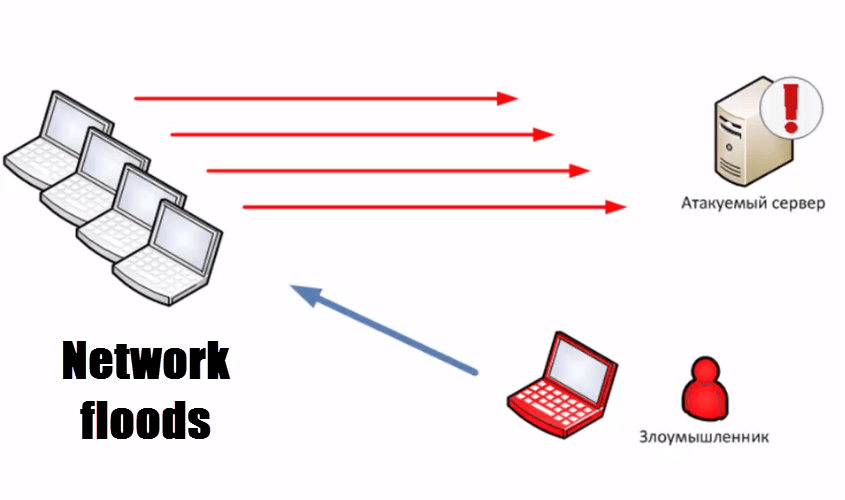

Network floods

Более детально рассмотрим принцип механизма у данного вида воздействия:

- не требуется установка сессии

- исчерпание ресурсов

- использование бот сети, зомби хосты 🙂

- используются механизмы усиления

принцип работы ICMp Flood выглядит вот так, на узел жертвы отправляется эхо запрос, который требуется обработать и отослать обратно ответ. В результате мы тратим на обработку icmp пакета, ресурсы. Представим, что бот сеть из 1000 узлов начинает вам отсылать такое счастье, забивая вам канал, начался ddos флуд. Теперь UPD flood, тут принцип схож, только тут отправляется в множество UDP пакетов на определенные порты сервера, например ddos сайта подразумевало бы отправку пакетов на 80 порт. В итоге, так же выжирается полоса пропускания, и нормальным пользователям ничего не остается.

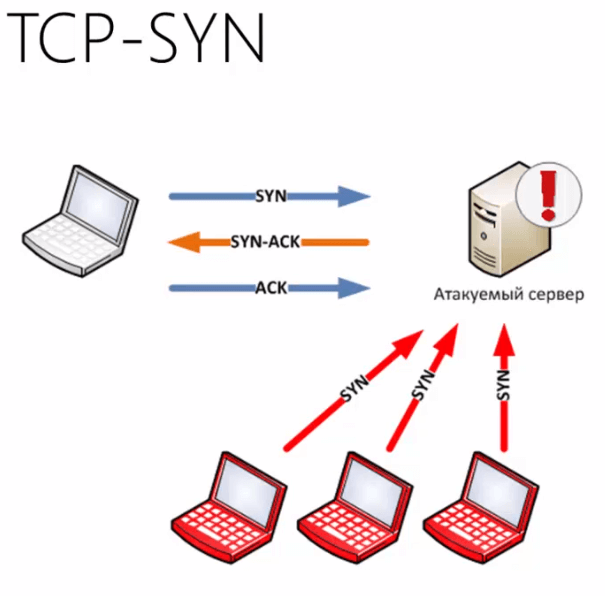

Атаки на сервера

данный вид ddos подразумевает:

- исчерпание ресурсов сервера

- используются уязвимости атакуемого ресурса или недостатки протоколов

- могут быть применены против роутеров, firewall, IPS систем

- используется бот сетка

ddos сервера типа TCp-Syn, тут используется потребность использования TCp сессии. TCP работает по принципу обоюдной договоренности, трех этапное подтверждение. Клиент отправляет пакет syn, сервер отвечает ему пакетом syn-ack, клиент его получает и отправляет последний ack, после чего сессия устанавливается. Это злоумышленник и использует, установим фальшивый ip адрес отправителю и направим серверу большое количество syn пакетов, получая их сервер выделяет часть своих ресурсов на обработку, пытаясь установить соединения, в итоге они заканчиваются и сервер в ауте.

ddos сервера типа TCp-reset. TCp-reset важный механизм сброса соединение. Каждый tcp пакет содержит заголовок в котором есть бит флага сброса rst. Обычно данный бит имеет нулевое значение, но если там стоит 1, то получатель немедленно должен сбросить сессию и игнорировать все последующие пакеты данного соединения. Сам механизм создан для благих намерений, например, два компьютера общаются, и один из них отваливается, второй пытается до него достучаться отправляя ему пакеты, в итоге когда тот появляется, ему не понятно что из старого соединения ему прислали, вот тут и работает reset. Ддосер использует эту особенность работы вот каким образом, а вот как перехватываются пакеты и подделываются, ставя там значение не 0, а 1, либо просто отправить ему тонну пакетов TCp-reset.

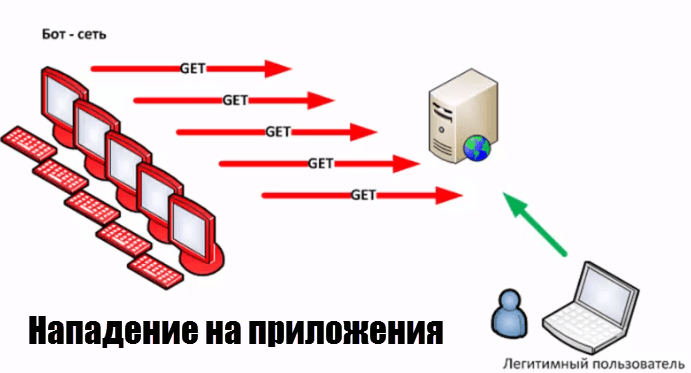

Нападение на приложения

Приложения не менее подвержены интересу хакеров, которые пытаются полностью исчерпать все ресурсы. Очень распространено в нынешнее время. Самый распространенный вид ddos на приложения это http flood. Для ее осуществления используется bot сетка с зомби компьютерами. У http flood, два вида post и get. Каждый из них, хочет как можно больше выжрать у приложения ресурсы. Каждый из bot сети, отправляет маленький пакетик на веб ресурс, в ответ на который должен быть получен ответ, в виде пакета большего размера, канал то у сервера широкий, но не безлимитный, на это и идет расчет. Запросов то много и каждый по зернышку то отъедает, в итоге все забивается и цель ддосера достигнута.

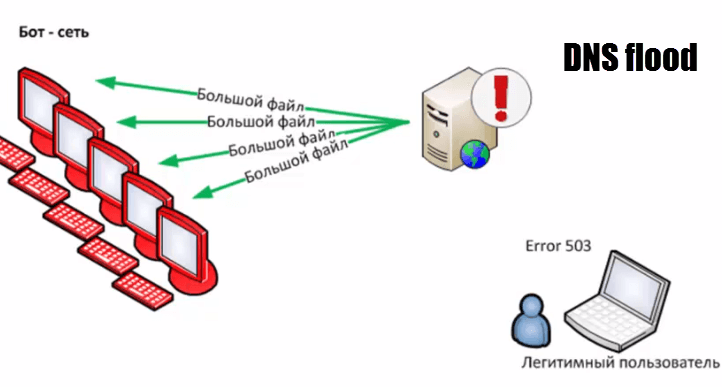

DNS flood, так же применим в нападении на приложение. Думаю все знаю, что за счет dns серверов мы имена адресов сайтов разрешаем в ip адреса, это удобно, так как не нужно помнить тьму ip адресов. В чем смысл атаки DNS flood, хакер посылает куче dns серверов, запрос о разрешении имени сайта жертвы в ip, в итоге такой атаки, нагрузка на канал жертвы увеличивается либо можно отправить жертве большое количество запросов про IP адрес несуществующего домена. В итоге ответ dns сервера по размеру больше, чем запрос хакера, что так же перегружает канал.

Медленные атаки малого объема

Или как еще этот вид ddos называют low and slow

- В основном направлены на приложения

- маленькая бот сеть

- маленький трафик

- сложно заметить

- высокая эффективность

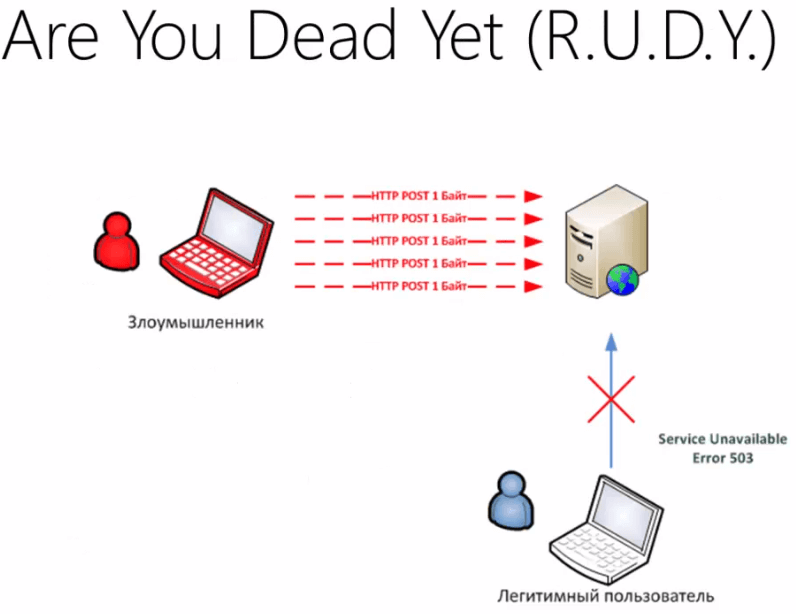

Похожа на диверсантов в тылу врага, штирлица так сказать. первый пример это Are you dead yet. Предположим есть сайт и на ней есть форма оформления заказа. Когда нормальный пользователь заполняет данные он отправляет серверу пару байт и все, сессия закрывается, у данной ddos атаки другой принцип. данные которые нужно отправить на web сервер разбиваются на маленькие пакеты 1 байт, которые отправляются в рандомное время и не позволяет серверу закрыть сессию. Пара тысяча таких запросов, способна не дать нормальным пользователям работать. Имитация слабого канала.

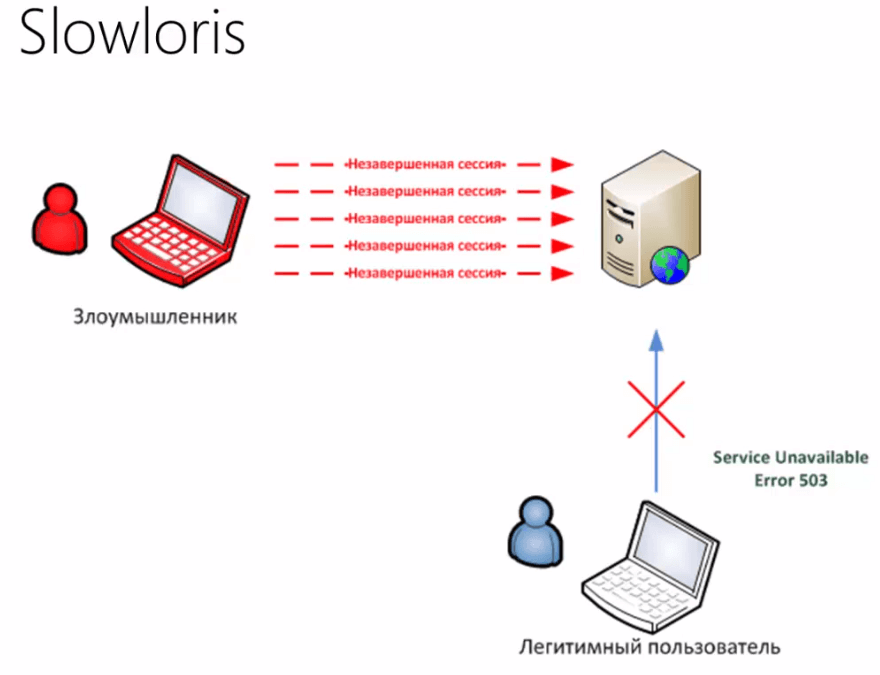

Другой пример это ddos slowloris. Тут вот какой принцип, специальными инструментами злодей, генерирует много подключений в ресурсу и не закрывает соединения, в результате чего ресурсы сервера так же скушаны, ddos атака выполнена.

продолжение следует во второй части статьи Ddos атака, чем зверь орудует часть 2.

Материал сайта pyatilistnik.org