Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2/2012R2

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В предыдущей части мы разобрали "Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 / 2012R2", теперь давайте узнаем "Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2/2012R2". Как оказалось на практике все очень просто и даже увлекательно, когда понимаешь на сколько ты не защищен.

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В предыдущей части мы разобрали "Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 / 2012R2", теперь давайте узнаем "Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2/2012R2". Как оказалось на практике все очень просто и даже увлекательно, когда понимаешь на сколько ты не защищен.

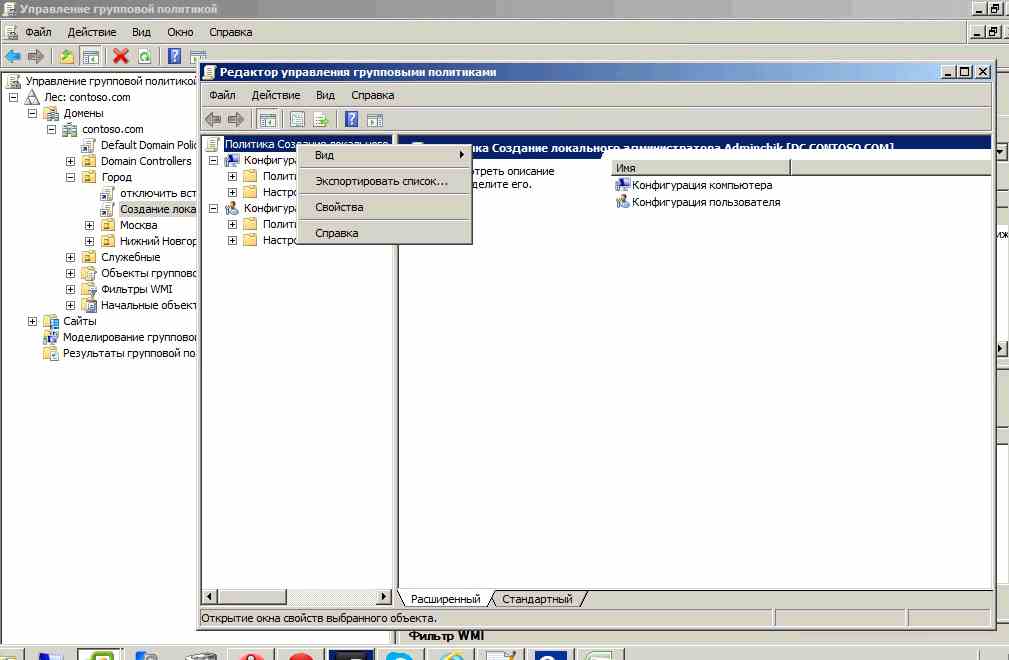

Для начала узнаем GUID нашей GPO это ускорит процесс, злоумышленник же потратит на это чуть дальше времени. Идем в Управление групповой политикой и выбираем ту что создает нового локального администратора. Щелкаем изменить и заходим в свойства.

Видим уникальное имя.

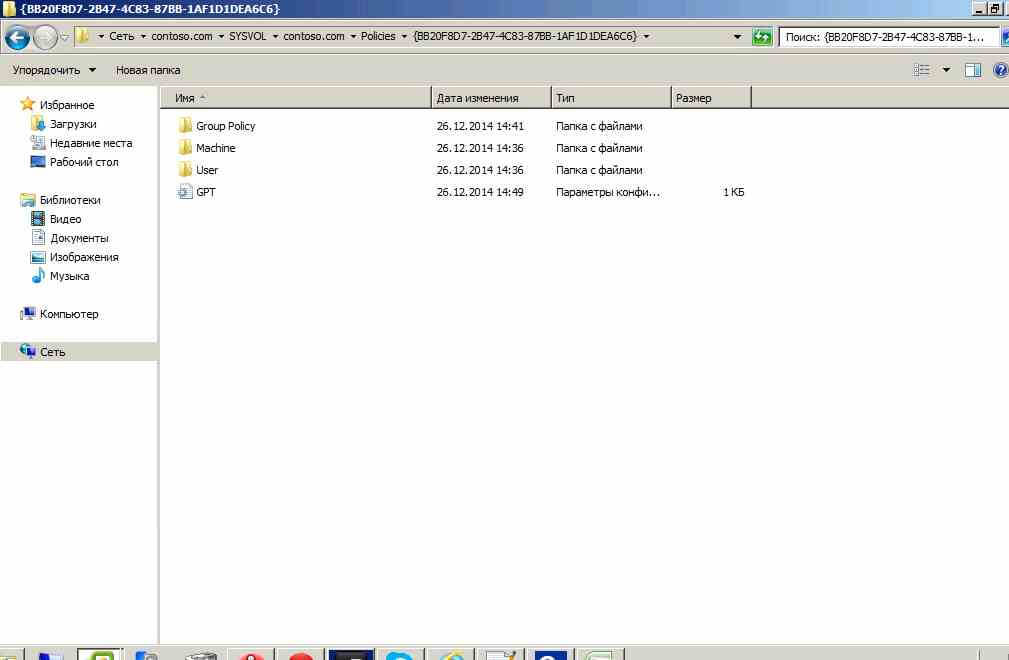

При поднятии домена создаются и расшариваются папки такие как Sysvol. Попасть в нее можно с любого компа в домене по unc пути \\ваш домен\. Дальше SYSVOL\ваш домен\Policrs\имя вашей политики

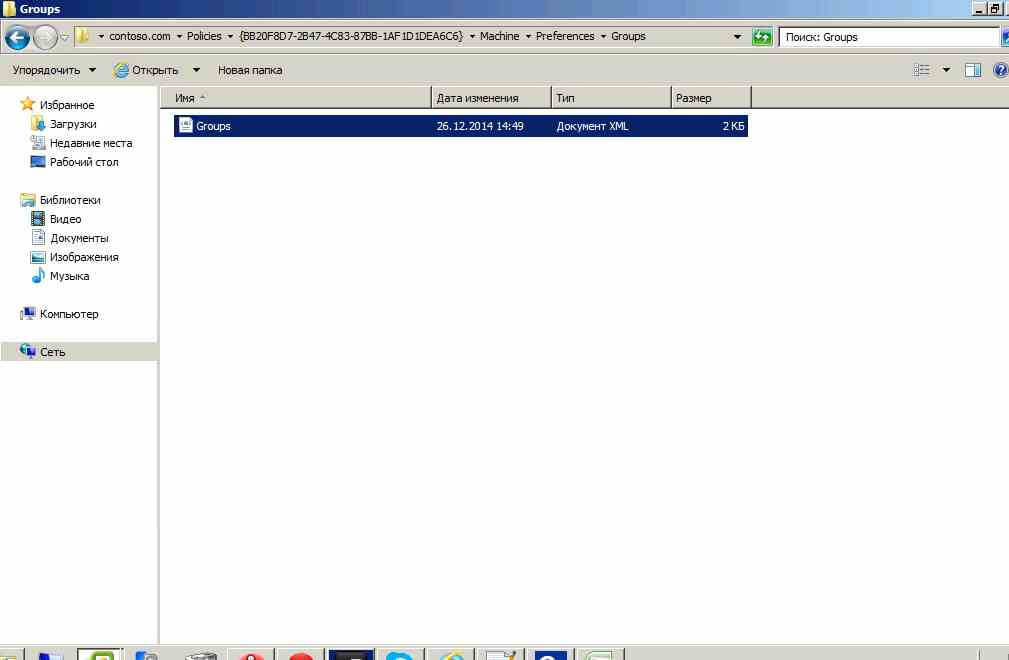

Machine-Preferences\Groups\Groups.xml

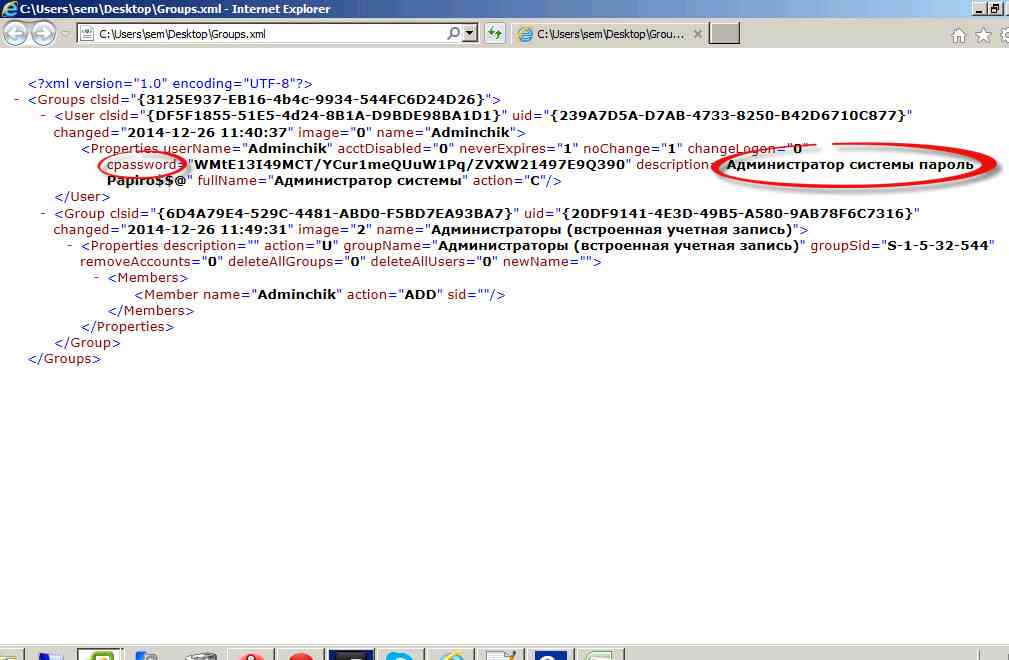

Сохраним его и откроем. Нас интересует строчка cpassword=тут и есть кэш данного пароля его то и будем ломать. Теоритически AES256 тажело расшифровать, но только не в нашем случае.

Для расшифровки качаем CrypTool – очень полезную утилиту для работы с хэшами.

https://www.cryptool.org/en/. Про то как установить CrypTool писал в данной статье.

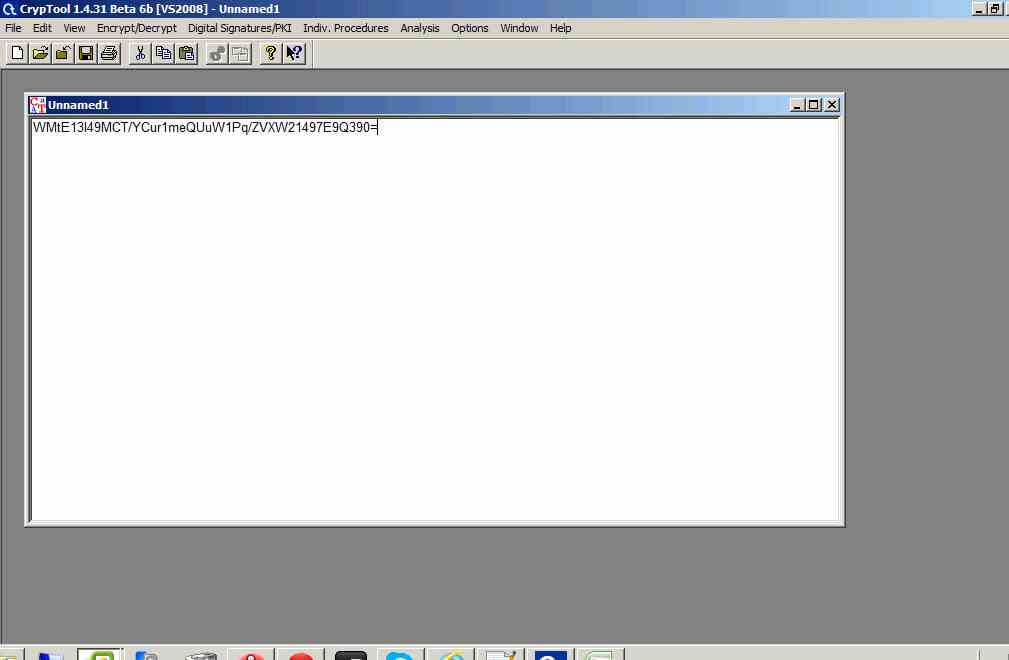

Запускаем его и добавляем в него наш хэш. Особенности Base64 в том, что его длина должна быть кратна 4. Поэтому считаем блоки по 4, и если в последнем блоке не хватает символов, то недостающие дописываем символами =. В моем случае это был один символ =.

Теперь декодируем его из Base64.

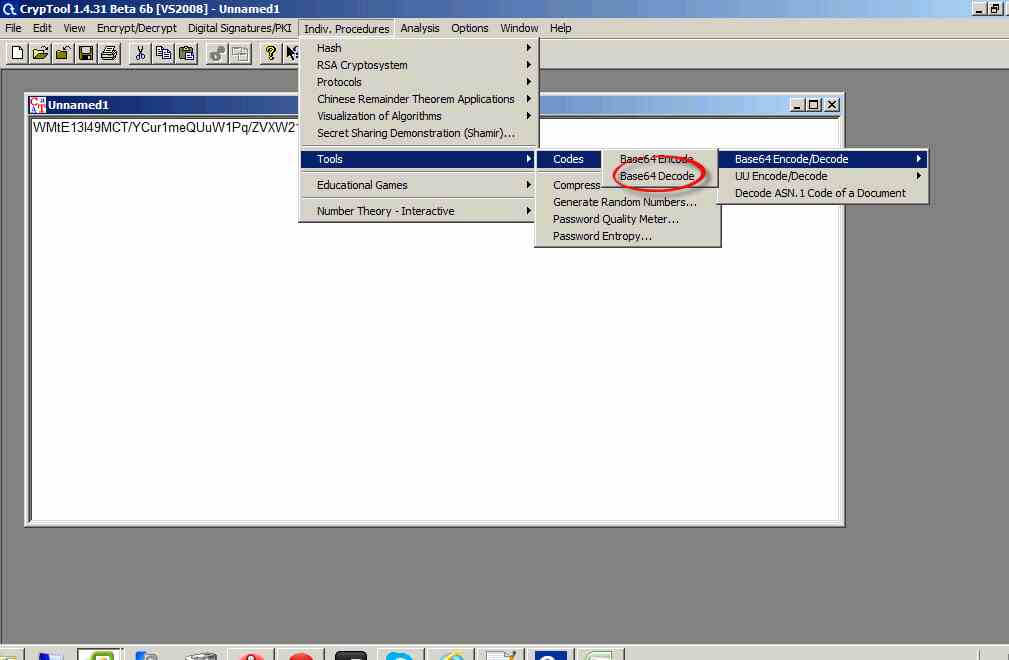

Indiv. Procedures – Tools – Codes – Base64 Encode/Decode – Base64 Decode

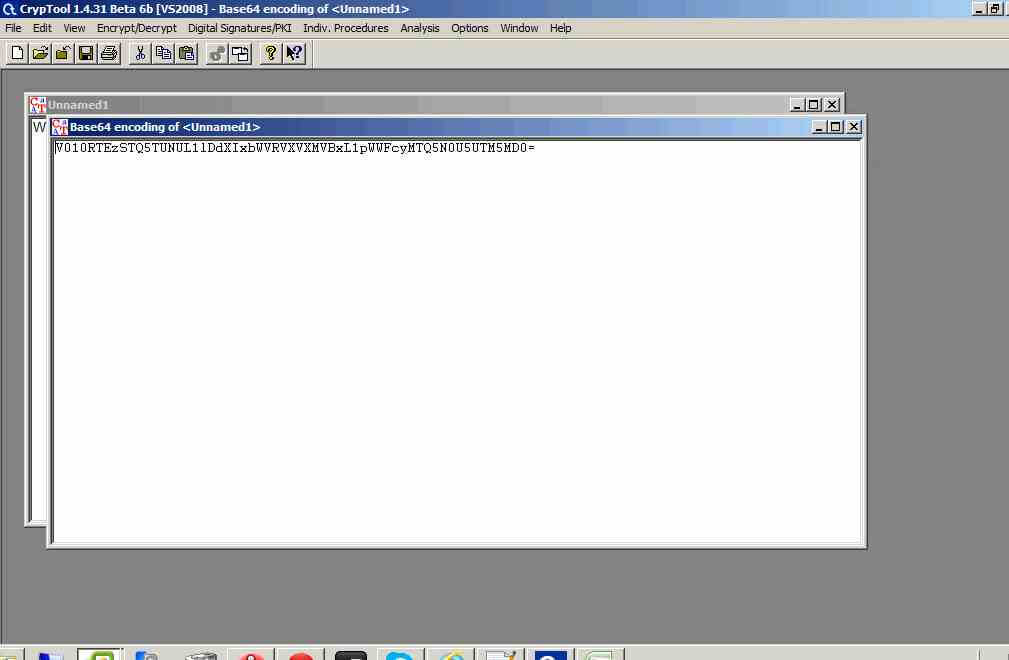

Полученный код зашифрован AES256 и ситуация кажется безисходной, только вот ключ расшифровки Microsoft сама выложила в открытые источники (MSDN 2.2.1.1.4 Password Encryption).

И этот код (hex):

4e9906e8fcb66cc9faf49310620ffee8f496e806cc057990209b09a433b66c1b

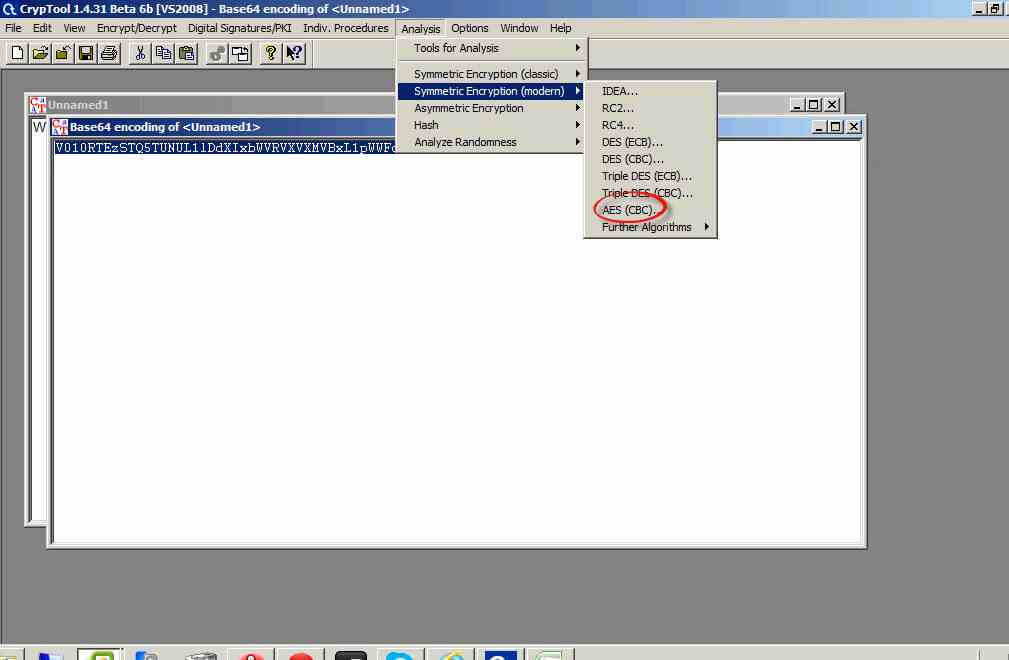

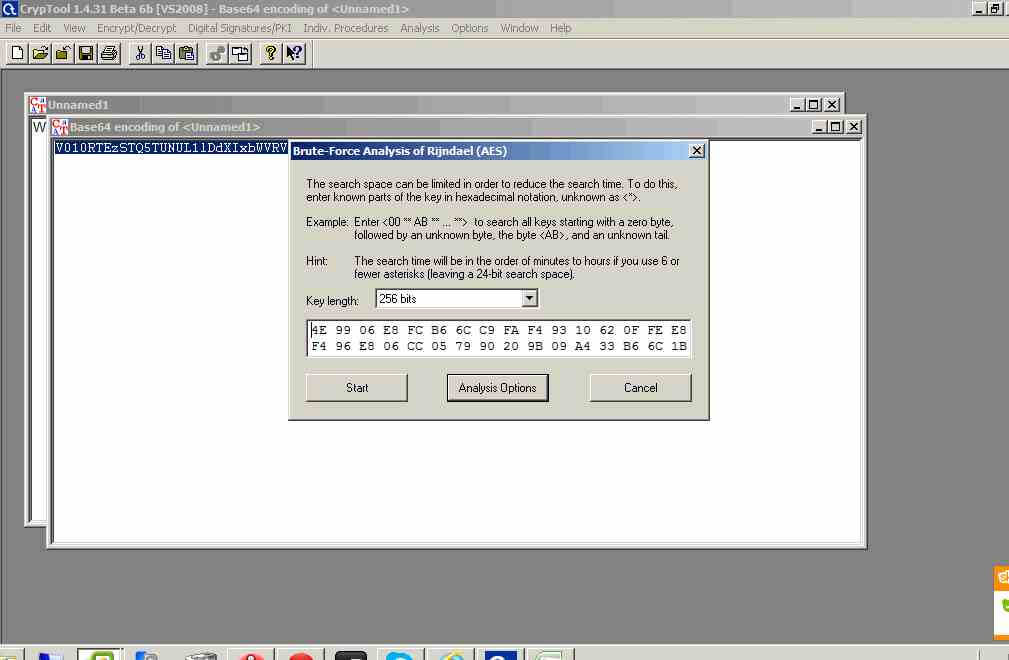

Для этого выбираем Analysis – Symmetric Encryption (modern) – AES (CBC)…

В длине ключа (Key length:) выбираем 256 bits, вводим ключ, официально полученный от Microsoft и нажимаем Start.

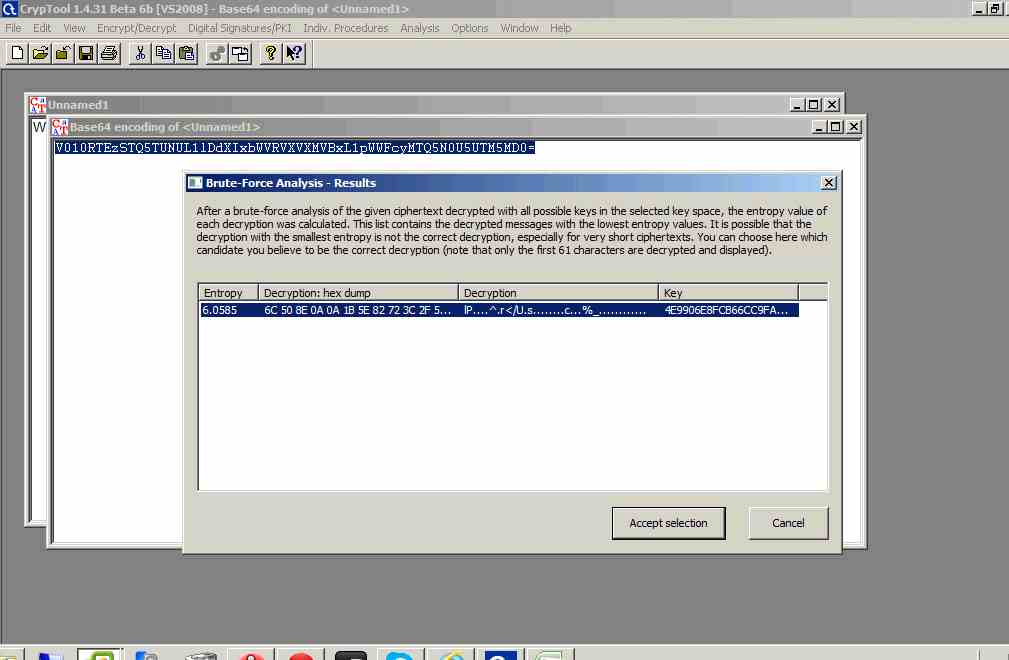

Через секунду получаем наш код:

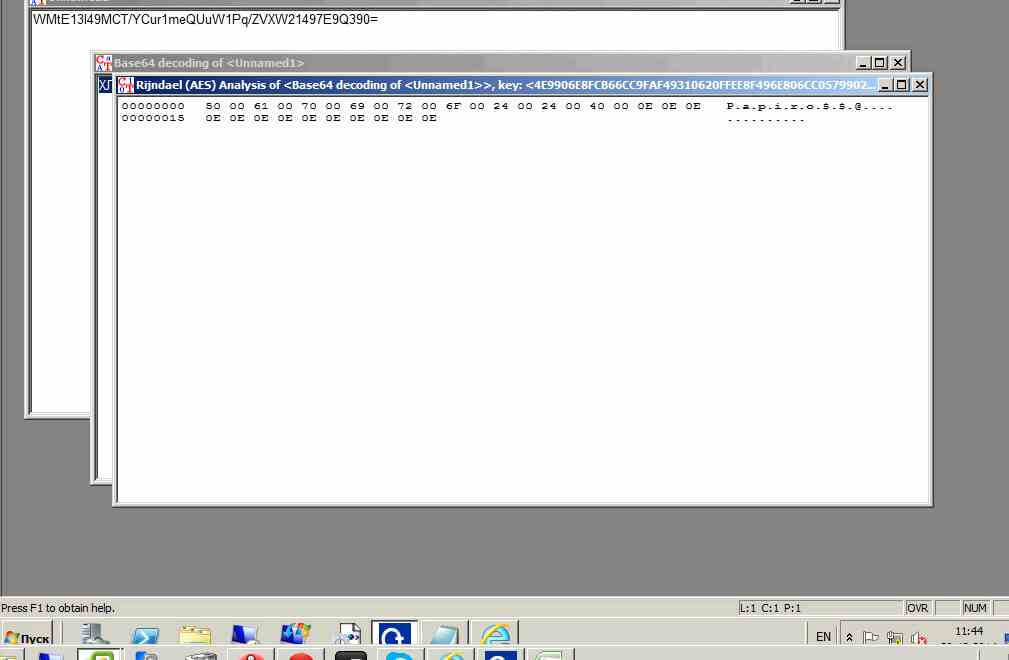

Итого нам остается только удалить из ключа лишние точки, которыми разделены символы, и у нас есть пароль локально администратора всех компьютеров, к которым применяется эта политика безопасности

Добро пожаловать в систему. P.S. На заметку администраторам: если данным методом все-таки необходимо воспользоваться, то отключите политику сразу после того как она была выполнена.