Порты Active Directory

Добрый день! Уважаемые читатели, подписчики и юные падаваны, познающие компьютерные хитрости. Хочу сегодня поделиться очень полезной и жизненной информацией, которую просто обязан знать любой системный администратор, особенно тот кто хочет устроиться на работу. В сегодняшней статье я хочу вам рассказать, по каким портам работает служба каталогов Active Directory. Данную информацию спрашивают практически на любом собеседовании на должность админа, сетевого инженера или представителя технической поддержки, так как это основа основ на большинстве современных предприятий, которую вы должны знать как отче наш.

Добрый день! Уважаемые читатели, подписчики и юные падаваны, познающие компьютерные хитрости. Хочу сегодня поделиться очень полезной и жизненной информацией, которую просто обязан знать любой системный администратор, особенно тот кто хочет устроиться на работу. В сегодняшней статье я хочу вам рассказать, по каким портам работает служба каталогов Active Directory. Данную информацию спрашивают практически на любом собеседовании на должность админа, сетевого инженера или представителя технической поддержки, так как это основа основ на большинстве современных предприятий, которую вы должны знать как отче наш.

По каким портам работает Active Directory

Если вы только знакомитесь с активным каталогом Active Directory, то я вам советую почитать, о ней подробнее по ссылке слева. Самый правильный метод получения списка портов и служб, это не гугление или яндексение, а на практике все проверить самому. Для таких вещей у вас под рукой должен быть сканер портов, в задачи которого входит просмотр открытых и активных портов, по которым слушает тот или иной сервис, или сервер. Я вам ранее рассказывал подробно, про то, как проверить доступность портов на сервере, поэтому останавливаться на этом не буду, кому интересно переходите по ссылке и читайте.

Данное знание, окажется вам необходимым, когда вы будите настраивать доверительные отношения между лесами, когда вам будет необходимо сетевым инженерам сообщить, какие порты потребуется открыть на их сетевом оборудовании для корректной работы Active Directory.

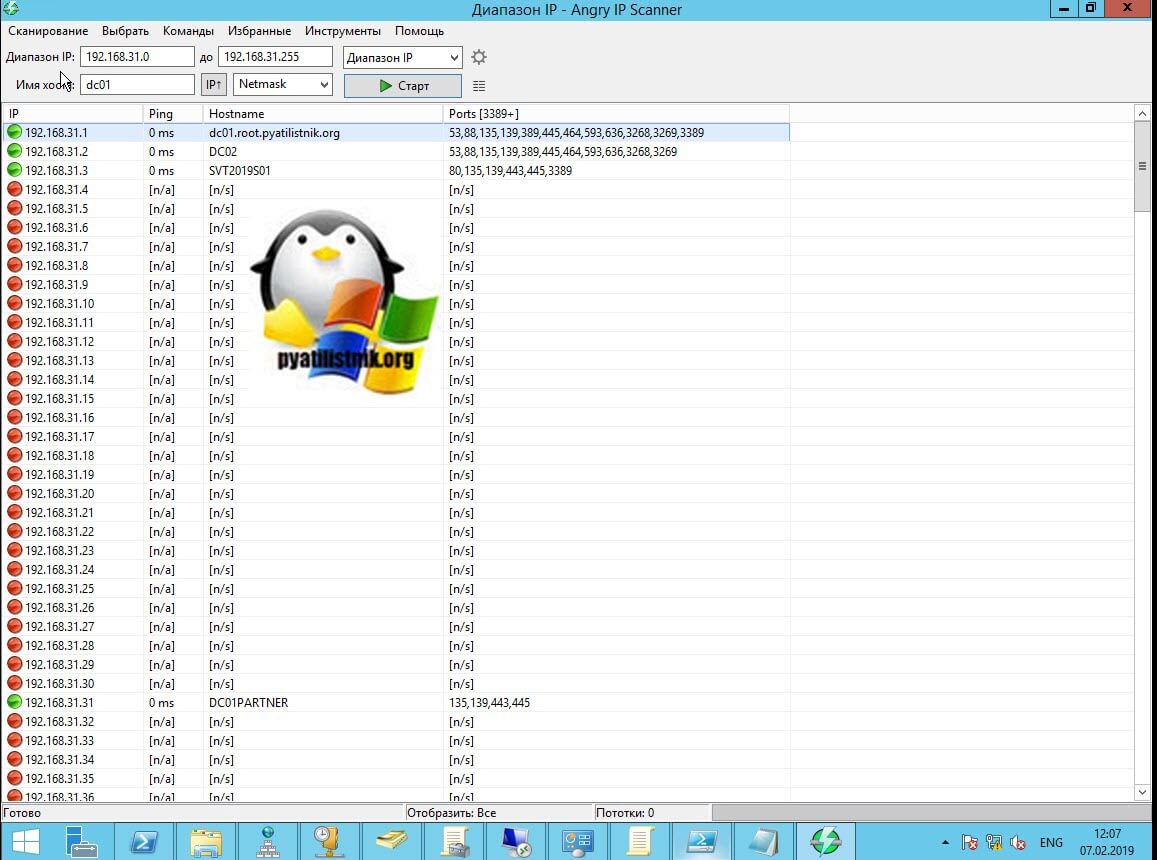

Открываю свой порт-сканер и натравливаю его на свой свежеустановленный домен на Windows Server 2019 (/install-active-directory-windows-server-2019/). По результатам я вижу два контроллера домена dc01.root.pyatilistnik.org и dc02.root.pyatilistnik.org. Справа от них в соответствующем поле я вижу полный список портов, используемых Active Directory. Давайте подробнее остановимся на каждом из них.

Перед описанием я вам советую посмотреть и проверять порты по таблице список портов TCP и UDP на википедии, так как у номера порта может быть несколько значений, будет полезно для развития кругозора https://ru.wikipedia.org/wiki/Список_портов_TCP_и_UDP

- 53 порт - на нем работает DNS-сервер. Используется как TCP так и UDP, по UDP передаются зоны. Так же порт участвует в трастовых отношениях между доменами.

- 88 TCP и UDP порт - это краеугольная служба Kerberos, про ее алгоритм я подробно писал. Это протокол аутентификации.Используется в доверительных отношениях между лесами. Тип трафика Kerberos.

- 135 TCP и UDP - для операций взаимодействия контроллер-контроллер и контроллер-клиент, если сказать проще, то копирование. Тип трафика RPC или EPMAP

- 137 UDP - аутентификация пользователя и компьютера. Тип трафика NetLogon, разрешение имен NetBIOS.

- 138 TCP и UDP - DFS, групповая политика. Тип трафика DFSN, NetLogon, служба дейтаграмм NetBIOS

- 139 TCP и UDP - Аутентификация пользователя и компьютера, репликация. Тип трафика DFSN, служба сеансов NetBIOS, NetLogon.

- 389 порт - LDAP запросы от клиентов к контроллеру домена. Тип трафика LDAP

- 445 порт - MICROSOFT-DS — используется в Microsoft Windows 2000 и поздних версий для прямого TCP/IP-доступа без использования NetBIOS. Типы трафика SMB, CIFS, SMB2, DFSN, LSARPC, NbtSS, NetLogonR, SamR, SrvSvc.

- 464 порты UDP и TCP - через данный порт идет смена пароля пользователя. Тип трафика Kerberos (изменить / установить пароль)

- 593 порт - Тип трафика HTTP-RPC-EPMAP, может быть использован в DCOM и MS Exchange службах

- 636 TCP и UDP - LDAPS с шифрованием SSL или TLS. Тип трафика LDAP SSL

- 3268 - для доступа к Global Catalog от клиента к контроллеру, через LDAP. Тип трафика LDAP GC.

- 3269 - для доступа к Global Catalog от клиента к контроллеру, через LDAPS. Тип трафика LDAP GC SSL

- 5722 TCP - Репликация файлов. Тип трафика RPC, DFSR (SYSVOL).

- 9389 TCP - Веб-службы AD DS. Тип трафика SOAP

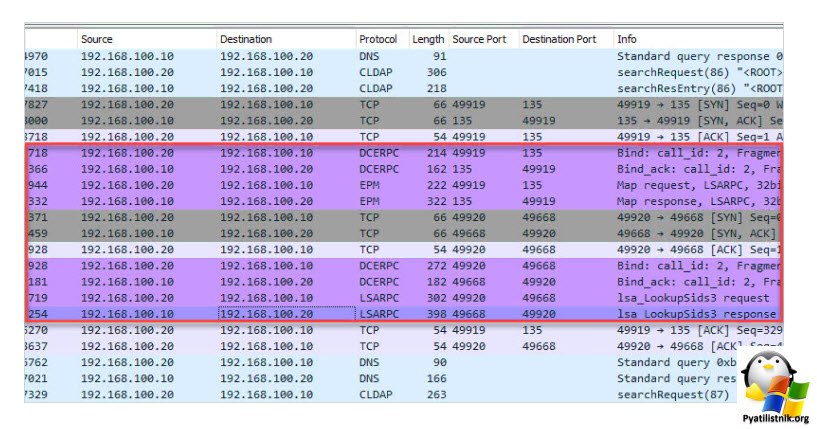

- TCP 49667-49668 (RPC для LSA, SAM, NetLogon) — начинается с запроса к порту 135

- TCP 53248 - FRsRPc, используется в RODC

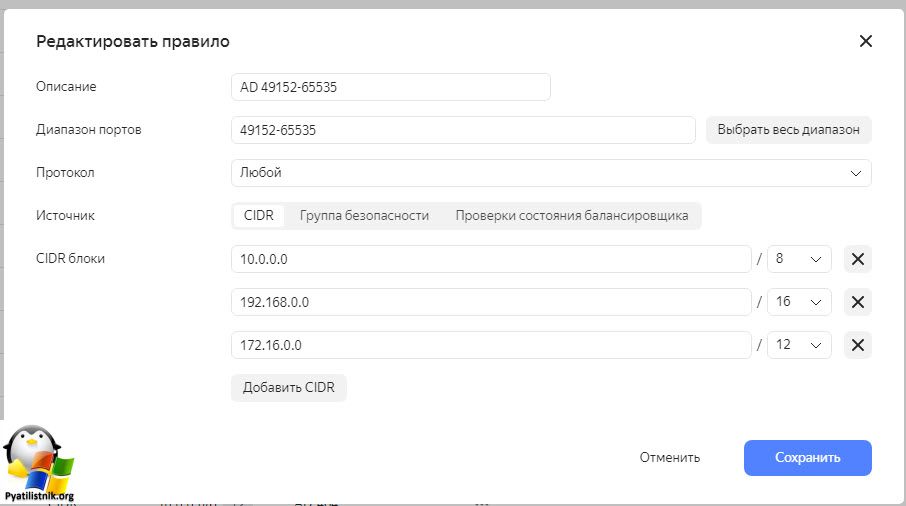

- 49152–65535 TCP/UDP - Это динамические порты необходимые при репликации контроллеров. Когда мне нужно было развернуть сервер RODC в облаке Яндекса, я столкнулся с тем, что при выполнении команды repadmin /replsummary, я получал ошибку "Experienced the following operational errors trying to retrieve replication information: 1722". Вызвана она была тем, что на фаэрволе не были открыты входящие порты 49667-49668 из данного диапазона.

Вот пример такого правила в Яндекс облаке. Динамическое распределение портов RPC предписывает программе RPC использовать определенный случайный порт в диапазоне, настроенном для TCP и UDP, в зависимости от реализации используемой операционной системы. Сопоставитель RPC (порт 135) используется для подключения клиентов к службам, работающим на этих динамических портах.

Так же вы можете обнаружить дополнительные порты которые можно встретить на контроллерах домена:

- 3389 - это порт подключения по RDP протоколу к контроллеру домена

- 67 TCP и 2535 UDP - эти порты относятся к DHCP службе, которую очень часто ставят вместе с Active Directory на одном контроллере домена.

- 123 UDP - NTP сервер в Active Directory

Уверен, что вы будите знать все сетевое взаимодействие в Active Directory и всегда сможете применить эту информацию, например при проблемах с репликацией и сможете быстро диагностировать есть ли проблема на сетевом уровне. С вами был Иван Семин, автор и создатель популярного блога про системное администрирования Pyatilistnik.org.

Дополнительные ссылки

- https://learn.microsoft.com/en-us/troubleshoot/windows-server/identity/config-firewall-for-ad-domains-and-trusts

«53 порт — на нем работает DNS-сервер. Используется как TCP так и UDP, по UDP передаются зоны. Так же порт участвует в трастовых отношениях между доменами.» — разве зоны не по tcp передаются, а на запросы отвечает по udp

Зоны передаются по UDP

Спасибо за интересный опыт с Яндекс облаком, это еще тот шлак.

Благодарю за подробный список, очень выручили.