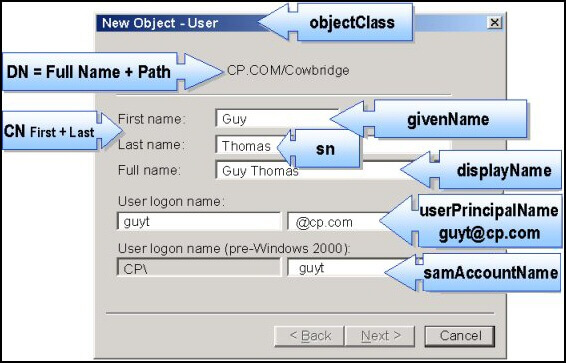

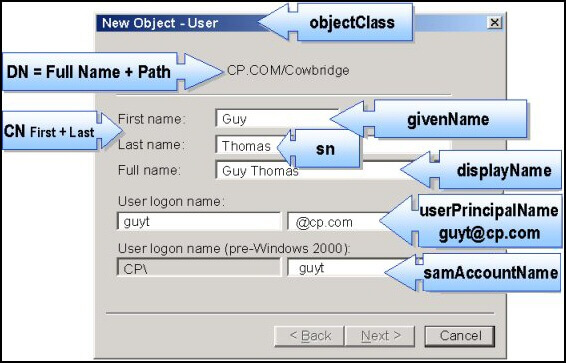

Всем привет сегодня расскажу, что такое Distinguished Name в Active Directory. DN (Distinguished Name, уникальное имя) должно быть уникальным (или хотя бы приблизительно уникальным, смотрите комментарии ниже) в пределах дерева (DIT). В DN описывается содержимое атрибутов в дереве (так называемый путь навигации), требуемое для доступа к конкретной записи ИЛИ базовой (стартовой) записи поиска. DN состоит из серии RDN (Relative Distinguished Names, относительных уникальных имён), определяемых путём перемещения ВВЕРХ по дереву (DIT) в направлении его корневой записи (суффикса или базовой записи), и записываемых СЛЕВА НАПРАВО, в отличие, например, от файловой системы, где пути записываются СПРАВА НАЛЕВО.

Всем привет сегодня расскажу, что такое Distinguished Name в Active Directory. DN (Distinguished Name, уникальное имя) должно быть уникальным (или хотя бы приблизительно уникальным, смотрите комментарии ниже) в пределах дерева (DIT). В DN описывается содержимое атрибутов в дереве (так называемый путь навигации), требуемое для доступа к конкретной записи ИЛИ базовой (стартовой) записи поиска. DN состоит из серии RDN (Relative Distinguished Names, относительных уникальных имён), определяемых путём перемещения ВВЕРХ по дереву (DIT) в направлении его корневой записи (суффикса или базовой записи), и записываемых СЛЕВА НАПРАВО, в отличие, например, от файловой системы, где пути записываются СПРАВА НАЛЕВО.Active directory, GPO, CA

Active directory, GPO, CA Всем привет сегодня расскажу, что такое Distinguished Name в Active Directory. DN (Distinguished Name, уникальное имя) должно быть уникальным (или хотя бы приблизительно уникальным, смотрите комментарии ниже) в пределах дерева (DIT). В DN описывается содержимое атрибутов в дереве (так называемый путь навигации), требуемое для доступа к конкретной записи ИЛИ базовой (стартовой) записи поиска. DN состоит из серии RDN (Relative Distinguished Names, относительных уникальных имён), определяемых путём перемещения ВВЕРХ по дереву (DIT) в направлении его корневой записи (суффикса или базовой записи), и записываемых СЛЕВА НАПРАВО, в отличие, например, от файловой системы, где пути записываются СПРАВА НАЛЕВО.

Всем привет сегодня расскажу, что такое Distinguished Name в Active Directory. DN (Distinguished Name, уникальное имя) должно быть уникальным (или хотя бы приблизительно уникальным, смотрите комментарии ниже) в пределах дерева (DIT). В DN описывается содержимое атрибутов в дереве (так называемый путь навигации), требуемое для доступа к конкретной записи ИЛИ базовой (стартовой) записи поиска. DN состоит из серии RDN (Relative Distinguished Names, относительных уникальных имён), определяемых путём перемещения ВВЕРХ по дереву (DIT) в направлении его корневой записи (суффикса или базовой записи), и записываемых СЛЕВА НАПРАВО, в отличие, например, от файловой системы, где пути записываются СПРАВА НАЛЕВО.

Всем привет сегодня расскажу, что такое Distinguished Name в Active Directory. DN (Distinguished Name, уникальное имя) должно быть уникальным (или хотя бы приблизительно уникальным, смотрите комментарии ниже) в пределах дерева (DIT). В DN описывается содержимое атрибутов в дереве (так называемый путь навигации), требуемое для доступа к конкретной записи ИЛИ базовой (стартовой) записи поиска. DN состоит из серии RDN (Relative Distinguished Names, относительных уникальных имён), определяемых путём перемещения ВВЕРХ по дереву (DIT) в направлении его корневой записи (суффикса или базовой записи), и записываемых СЛЕВА НАПРАВО, в отличие, например, от файловой системы, где пути записываются СПРАВА НАЛЕВО.

Всем привет сегодня расскажу, что такое Distinguished Name в Active Directory. DN (Distinguished Name, уникальное имя) должно быть уникальным (или хотя бы приблизительно уникальным, смотрите комментарии ниже) в пределах дерева (DIT). В DN описывается содержимое атрибутов в дереве (так называемый путь навигации), требуемое для доступа к конкретной записи ИЛИ базовой (стартовой) записи поиска. DN состоит из серии RDN (Relative Distinguished Names, относительных уникальных имён), определяемых путём перемещения ВВЕРХ по дереву (DIT) в направлении его корневой записи (суффикса или базовой записи), и записываемых СЛЕВА НАПРАВО, в отличие, например, от файловой системы, где пути записываются СПРАВА НАЛЕВО. Active directory, GPO, CA Всем привет! Сегодня расскажу теоретическую последовательность переноса контроллера домена windows server 2008 R2. Краткий конспект по переносу DC (единственного в домене), являющегося по совместительству сервером глобального каталога и носителем ролей FSMO, на новый сервер. Никогда не создавайте себе такую ситуацию и всегда имейте, как минимум дублирующий сервер с такой же ролью. В противном случае у вас есть все шансы полностью потерять ваше рабочее окружение.

Всем привет! Сегодня расскажу теоретическую последовательность переноса контроллера домена windows server 2008 R2. Краткий конспект по переносу DC (единственного в домене), являющегося по совместительству сервером глобального каталога и носителем ролей FSMO, на новый сервер. Никогда не создавайте себе такую ситуацию и всегда имейте, как минимум дублирующий сервер с такой же ролью. В противном случае у вас есть все шансы полностью потерять ваше рабочее окружение.

Всем привет! Сегодня расскажу теоретическую последовательность переноса контроллера домена windows server 2008 R2. Краткий конспект по переносу DC (единственного в домене), являющегося по совместительству сервером глобального каталога и носителем ролей FSMO, на новый сервер. Никогда не создавайте себе такую ситуацию и всегда имейте, как минимум дублирующий сервер с такой же ролью. В противном случае у вас есть все шансы полностью потерять ваше рабочее окружение.

Всем привет! Сегодня расскажу теоретическую последовательность переноса контроллера домена windows server 2008 R2. Краткий конспект по переносу DC (единственного в домене), являющегося по совместительству сервером глобального каталога и носителем ролей FSMO, на новый сервер. Никогда не создавайте себе такую ситуацию и всегда имейте, как минимум дублирующий сервер с такой же ролью. В противном случае у вас есть все шансы полностью потерять ваше рабочее окружение. Active directory, GPO, CA Всем привет! Сегодня рассмотрим, как установить ADManager Plus 6.2. Данная утилита, очень будет полезна для получения данных в виде отчетов из Active Directory. К сожалению, большая ее часть функционала платная, но для ознакомительных целей, я думаю вам будет интересно.

Всем привет! Сегодня рассмотрим, как установить ADManager Plus 6.2. Данная утилита, очень будет полезна для получения данных в виде отчетов из Active Directory. К сожалению, большая ее часть функционала платная, но для ознакомительных целей, я думаю вам будет интересно.

Всем привет! Сегодня рассмотрим, как установить ADManager Plus 6.2. Данная утилита, очень будет полезна для получения данных в виде отчетов из Active Directory. К сожалению, большая ее часть функционала платная, но для ознакомительных целей, я думаю вам будет интересно.

Всем привет! Сегодня рассмотрим, как установить ADManager Plus 6.2. Данная утилита, очень будет полезна для получения данных в виде отчетов из Active Directory. К сожалению, большая ее часть функционала платная, но для ознакомительных целей, я думаю вам будет интересно. Active directory, GPO, CA Добрый день! Уважаемые читатели и гости блога. В данной статье, я хочу рассказать, как определить какой контроллер домена вас аутентифицировал. Иногда бывают ситуации, что нужно понять, данную информацию, для поиска проблем. Приведу простой пример, на пользователя была применена политика, которую я отключил на одном из контроллеров, через какое-то время, пользователь обратился, все стем же вопросом, выяснилось, что на другом DC, бала та же политика, отключив ее, все решилось, и в этом помогла информации, о том, кто его аутентифицировал.

Добрый день! Уважаемые читатели и гости блога. В данной статье, я хочу рассказать, как определить какой контроллер домена вас аутентифицировал. Иногда бывают ситуации, что нужно понять, данную информацию, для поиска проблем. Приведу простой пример, на пользователя была применена политика, которую я отключил на одном из контроллеров, через какое-то время, пользователь обратился, все стем же вопросом, выяснилось, что на другом DC, бала та же политика, отключив ее, все решилось, и в этом помогла информации, о том, кто его аутентифицировал.

Добрый день! Уважаемые читатели и гости блога. В данной статье, я хочу рассказать, как определить какой контроллер домена вас аутентифицировал. Иногда бывают ситуации, что нужно понять, данную информацию, для поиска проблем. Приведу простой пример, на пользователя была применена политика, которую я отключил на одном из контроллеров, через какое-то время, пользователь обратился, все стем же вопросом, выяснилось, что на другом DC, бала та же политика, отключив ее, все решилось, и в этом помогла информации, о том, кто его аутентифицировал.

Добрый день! Уважаемые читатели и гости блога. В данной статье, я хочу рассказать, как определить какой контроллер домена вас аутентифицировал. Иногда бывают ситуации, что нужно понять, данную информацию, для поиска проблем. Приведу простой пример, на пользователя была применена политика, которую я отключил на одном из контроллеров, через какое-то время, пользователь обратился, все стем же вопросом, выяснилось, что на другом DC, бала та же политика, отключив ее, все решилось, и в этом помогла информации, о том, кто его аутентифицировал. Active directory, GPO, CA

В данном видео мы поговорим о том как восстановить удаленные объектов AD в Windows Server 2008R2

Active directory, GPO, CA Добрый день уважаемые читатели, мне очень часто задают вопрос по правам у групп контейнера Builtin в Active Directory, в этой статье я постараюсь на него ответить. Права пользователей позволяют пользователям и группам в компьютерной среде пользоваться особыми привилегиями и правами на вход в систему. Администраторы могут назначать права учетным записям группы или отдельных пользователей. Эти права позволяют пользователям выполнять конкретные действия, такие как интерактивный вход в систему или архивирование файлов и каталогов. Для упрощения администрирования учетных записей пользователя назначить привилегии следует в первую очередь учетным записям группы, а не отдельным учетным записям пользователя. При назначении привилегий учетной записи групп пользователи автоматически получают эти привилегии, когда становятся членами этой группы. Этот метод администрирования привилегий значительно проще назначения отдельных привилегий каждой учетной записи пользователя в момент создания учетной записи.

Добрый день уважаемые читатели, мне очень часто задают вопрос по правам у групп контейнера Builtin в Active Directory, в этой статье я постараюсь на него ответить. Права пользователей позволяют пользователям и группам в компьютерной среде пользоваться особыми привилегиями и правами на вход в систему. Администраторы могут назначать права учетным записям группы или отдельных пользователей. Эти права позволяют пользователям выполнять конкретные действия, такие как интерактивный вход в систему или архивирование файлов и каталогов. Для упрощения администрирования учетных записей пользователя назначить привилегии следует в первую очередь учетным записям группы, а не отдельным учетным записям пользователя. При назначении привилегий учетной записи групп пользователи автоматически получают эти привилегии, когда становятся членами этой группы. Этот метод администрирования привилегий значительно проще назначения отдельных привилегий каждой учетной записи пользователя в момент создания учетной записи.

Добрый день уважаемые читатели, мне очень часто задают вопрос по правам у групп контейнера Builtin в Active Directory, в этой статье я постараюсь на него ответить. Права пользователей позволяют пользователям и группам в компьютерной среде пользоваться особыми привилегиями и правами на вход в систему. Администраторы могут назначать права учетным записям группы или отдельных пользователей. Эти права позволяют пользователям выполнять конкретные действия, такие как интерактивный вход в систему или архивирование файлов и каталогов. Для упрощения администрирования учетных записей пользователя назначить привилегии следует в первую очередь учетным записям группы, а не отдельным учетным записям пользователя. При назначении привилегий учетной записи групп пользователи автоматически получают эти привилегии, когда становятся членами этой группы. Этот метод администрирования привилегий значительно проще назначения отдельных привилегий каждой учетной записи пользователя в момент создания учетной записи.

Добрый день уважаемые читатели, мне очень часто задают вопрос по правам у групп контейнера Builtin в Active Directory, в этой статье я постараюсь на него ответить. Права пользователей позволяют пользователям и группам в компьютерной среде пользоваться особыми привилегиями и правами на вход в систему. Администраторы могут назначать права учетным записям группы или отдельных пользователей. Эти права позволяют пользователям выполнять конкретные действия, такие как интерактивный вход в систему или архивирование файлов и каталогов. Для упрощения администрирования учетных записей пользователя назначить привилегии следует в первую очередь учетным записям группы, а не отдельным учетным записям пользователя. При назначении привилегий учетной записи групп пользователи автоматически получают эти привилегии, когда становятся членами этой группы. Этот метод администрирования привилегий значительно проще назначения отдельных привилегий каждой учетной записи пользователя в момент создания учетной записи. Active directory, GPO, CA Все привет, сегодня я хочу вас научить, где скачать и как иметь всегда последнюю версию утилит Sysinternals. Если вы не знаете, что из себя представляет комплекс программ Sysinternals, то вы многое упустили, я вам все расскажу в самом подробном виде. У любого системного администратора, данный комплект просто обязан быть и использоваться в повседневной жизни и я вам это постараюсь доказать.

Все привет, сегодня я хочу вас научить, где скачать и как иметь всегда последнюю версию утилит Sysinternals. Если вы не знаете, что из себя представляет комплекс программ Sysinternals, то вы многое упустили, я вам все расскажу в самом подробном виде. У любого системного администратора, данный комплект просто обязан быть и использоваться в повседневной жизни и я вам это постараюсь доказать.

Все привет, сегодня я хочу вас научить, где скачать и как иметь всегда последнюю версию утилит Sysinternals. Если вы не знаете, что из себя представляет комплекс программ Sysinternals, то вы многое упустили, я вам все расскажу в самом подробном виде. У любого системного администратора, данный комплект просто обязан быть и использоваться в повседневной жизни и я вам это постараюсь доказать.

Все привет, сегодня я хочу вас научить, где скачать и как иметь всегда последнюю версию утилит Sysinternals. Если вы не знаете, что из себя представляет комплекс программ Sysinternals, то вы многое упустили, я вам все расскажу в самом подробном виде. У любого системного администратора, данный комплект просто обязан быть и использоваться в повседневной жизни и я вам это постараюсь доказать. Active directory, GPO, CA Иногда перед системным администратором стоит задача, сделать возможность открывать отдельно только поиск в Active Directory, без открывания оснастки ADUC. Например, чтобы начинающие пользователи технической поддержки или не совсем продвинутые пользователи имели только тот функционал поиска по активному каталогу и не более. Вы легко это можете осуществить с помощью набора библиотек rundll32.exe, который входит в состав начиная с Windows Vista. Поехали.

Иногда перед системным администратором стоит задача, сделать возможность открывать отдельно только поиск в Active Directory, без открывания оснастки ADUC. Например, чтобы начинающие пользователи технической поддержки или не совсем продвинутые пользователи имели только тот функционал поиска по активному каталогу и не более. Вы легко это можете осуществить с помощью набора библиотек rundll32.exe, который входит в состав начиная с Windows Vista. Поехали.

Иногда перед системным администратором стоит задача, сделать возможность открывать отдельно только поиск в Active Directory, без открывания оснастки ADUC. Например, чтобы начинающие пользователи технической поддержки или не совсем продвинутые пользователи имели только тот функционал поиска по активному каталогу и не более. Вы легко это можете осуществить с помощью набора библиотек rundll32.exe, который входит в состав начиная с Windows Vista. Поехали.

Иногда перед системным администратором стоит задача, сделать возможность открывать отдельно только поиск в Active Directory, без открывания оснастки ADUC. Например, чтобы начинающие пользователи технической поддержки или не совсем продвинутые пользователи имели только тот функционал поиска по активному каталогу и не более. Вы легко это можете осуществить с помощью набора библиотек rundll32.exe, который входит в состав начиная с Windows Vista. Поехали.