В любой серьезной ИТ-инфраструктуре и проектах, связанных с её созданием и модернизацией, присутствуют соглашения об именовании объектов. Однако, собранных в одном месте лучших практик по этой теме я не нашел ни в русских интернетах, ни в заграничных. В этой статье я попытаюсь восполнить сей пробел и изложу своё видение и подход к проектированию схем именования: учетных записей пользователей и групп, компьютеров, сетевых устройств и других объектов в Active Directory.

В любой серьезной ИТ-инфраструктуре и проектах, связанных с её созданием и модернизацией, присутствуют соглашения об именовании объектов. Однако, собранных в одном месте лучших практик по этой теме я не нашел ни в русских интернетах, ни в заграничных. В этой статье я попытаюсь восполнить сей пробел и изложу своё видение и подход к проектированию схем именования: учетных записей пользователей и групп, компьютеров, сетевых устройств и других объектов в Active Directory.

Предложенные варианты схем основаны на личном проектном опыте и в результате анализа достоинств и недостатков в ИТ-инфраструктурах, которые приходилось встречать. Я приведу аргументы практически для каждого решения, принятого при проектировании предлагаемых ниже схем. Буду рад увидеть альтернативные мнения в комментариях.

Добрый день! Уважаемые читатели и гости блога pyatilistnik.org. Если вы еще не превратились в Шерлока Холмса в вашем домене, то теперь самое время. Ежеминутно в системах происходят тысячи изменений, которые требуется отследить и запротоколировать. Чем больше размер и сложность структуры, тем выше вероятность появления ошибок в администрировании и раскрытия данных. Без постоянного анализа изменений (удачных или неудачных) нельзя построить действительно безопасную среду. Системный администратор всегда должен ответить, кто, когда и что изменил, кому делегированы права, что произошло в случае изменений (удачных или неудачных), каковы значения старых и новых параметров, кто смог или не смог зайти в систему или получить доступ к ресурсу, кто удалил данные и так далее.

На сайте я уже писал про корзину AD но для windows server 2012R2, и решил таки перенести сюда мою старую статью про 2008R2.

Active Directory — одна из самых важных служб для сетей Windows, любые сбои в ее работе сказываются на всех пользователях сети. При неполадках в Active Directory очень важно иметь отработанные сценарии аварийного восстановления. Одна из наиболее распространенных причин сбоя службы — случайное удаление объектов, поэтому предлагаю вам познакомиться с некоторыми способами восстановления удаленных объектов в Active Directory.

Итак, что делать, если вы случайно удалили из Active Directory нужного пользователя (компьютер, группу, контейнер и т.п. )?

Отвечу на вопрос, который сразу возникает в подобной ситуации - создать новый объект гораздо проще, чем пытаться восстановить старый, и в некоторых ситуация это допустимо. Но давайте представим, что произойдет при создании, скажем, нового пользователя взамен удаленного. Да, мы можем дать ему точно такое же имя, и он даже сможет зайти под ним в сеть, но и все! Попытавшись получить доступ к ресурсам, на которые у него раньше были права, он получит отказ.

Надеюсь, после прочтения этой статьи многие поймут, что контроллеры домена обязательно либо делать Read-Only, либо шифровать (например Bitlocker`oм).

Бывает, что в организации злые-пришлые администраторы перед уходом поменяли все пароли и перед вами стоит задача взлома пароля для администратора домена.

Имеем Windows 2008 R 2 SP 1 и простой установочной диск для той же системы.

Добрый день! Уважаемые читатели и просто гости IT блога pyatilistnik.org. Мне нравится писать интересные вещи, о активном каталоге Active Directory, особенно, о утилитах и возможностях, которые позволяют улучшить и расширить функционал. Сегодня речь пойдет, об установке дополнительной библиотеки AcctInfo.dll, которая добавит целую вкладку в свойствах учетной записи пользователя и компьютера, с очень полезными данными. Уверен, что если вы только знакомитесь с AD, то вам эта информация, будет как никогда кстати.

И вновь приветствую вас, на страницах лучшего IT блога pyatilistnik.org. Так как во всем мире, в средних и крупных компаниях, локальная сеть построена на базе домена Active Directory. Это очень удобно с точки зрения системного администрирования, централизованное управление, аудит событий, гранулированные политики паролей и много всяких других вкусностей. Но за счет того, что система масштабна, она требует определенных усилий и дополнительных утилит, которые облегчают многие задачи. Одним из таких наборов, можно назвать сборник Active Directory ALTools, который рано или поздно появляется в багаже инженеров. Я вам расскажу, из чего состоит сборник Active Directory ALTools и дам ссылку на его скачивание.

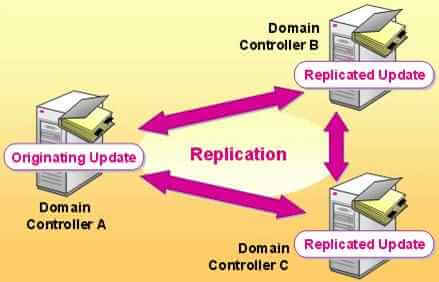

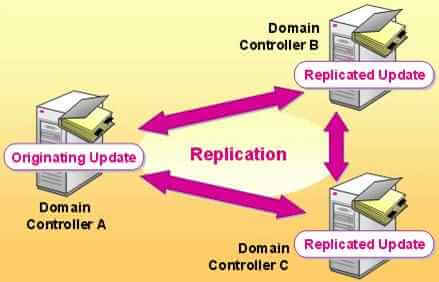

Active Directory Replication Status Tool (ADREPLSTATUS) проверяет статус репликации на всех контроллерах доменов в лесе, выдает информацию об ошибках и дает четкие и понятные рекомендации как их исправить.

Требования ADREPLSTATUS

ADREPLSTATUS может быть установлена и запущена на любой поддерживаемой версии Windows Server или клиенте с установленным .NET framework 4.0. Утилита может только анализировать репликацию в лесе или домене, к которому клиент присоединился. Возможен запуск с обычной учетной записи доменного пользователя, для этого никаких особых прав не требуется.

В любой серьезной ИТ-инфраструктуре и проектах, связанных с её созданием и модернизацией, присутствуют соглашения об именовании объектов. Однако, собранных в одном месте лучших практик по этой теме я не нашел ни в русских интернетах, ни в заграничных. В этой статье я попытаюсь восполнить сей пробел и изложу своё видение и подход к проектированию схем именования: учетных записей пользователей и групп, компьютеров, сетевых устройств и других объектов в

В любой серьезной ИТ-инфраструктуре и проектах, связанных с её созданием и модернизацией, присутствуют соглашения об именовании объектов. Однако, собранных в одном месте лучших практик по этой теме я не нашел ни в русских интернетах, ни в заграничных. В этой статье я попытаюсь восполнить сей пробел и изложу своё видение и подход к проектированию схем именования: учетных записей пользователей и групп, компьютеров, сетевых устройств и других объектов в