Active directory, GPO, CA

Active directory, GPO, CA

Надеюсь, после прочтения этой статьи многие поймут, что контроллеры домена обязательно либо делать Read-Only, либо шифровать (например Bitlocker). Бывает, что в организации злые администраторы перед уходом поменяли все пароли и перед вами стоит задача взлома пароля для администратора домена. Сразу скажу, что если у вас есть физический доступ к серверу, неважно виртуальный он или физический, то у вас есть все шансы сделать себя администратором домена, главное иметь под рукой нужные утилиты и немного базовых навыков.

Active directory, GPO, CA Добрый день! Уважаемые читатели и просто гости IT блога pyatilistnik.org. Мне нравится писать интересные вещи, о активном каталоге Active Directory, особенно, о утилитах и возможностях, которые позволяют улучшить и расширить функционал. Сегодня речь пойдет, об установке дополнительной библиотеки AcctInfo.dll, которая добавит целую вкладку в свойствах учетной записи пользователя и компьютера, с очень полезными данными. Уверен, что если вы только знакомитесь с AD, то вам эта информация, будет как никогда кстати.

Добрый день! Уважаемые читатели и просто гости IT блога pyatilistnik.org. Мне нравится писать интересные вещи, о активном каталоге Active Directory, особенно, о утилитах и возможностях, которые позволяют улучшить и расширить функционал. Сегодня речь пойдет, об установке дополнительной библиотеки AcctInfo.dll, которая добавит целую вкладку в свойствах учетной записи пользователя и компьютера, с очень полезными данными. Уверен, что если вы только знакомитесь с AD, то вам эта информация, будет как никогда кстати.

Добрый день! Уважаемые читатели и просто гости IT блога pyatilistnik.org. Мне нравится писать интересные вещи, о активном каталоге Active Directory, особенно, о утилитах и возможностях, которые позволяют улучшить и расширить функционал. Сегодня речь пойдет, об установке дополнительной библиотеки AcctInfo.dll, которая добавит целую вкладку в свойствах учетной записи пользователя и компьютера, с очень полезными данными. Уверен, что если вы только знакомитесь с AD, то вам эта информация, будет как никогда кстати.

Добрый день! Уважаемые читатели и просто гости IT блога pyatilistnik.org. Мне нравится писать интересные вещи, о активном каталоге Active Directory, особенно, о утилитах и возможностях, которые позволяют улучшить и расширить функционал. Сегодня речь пойдет, об установке дополнительной библиотеки AcctInfo.dll, которая добавит целую вкладку в свойствах учетной записи пользователя и компьютера, с очень полезными данными. Уверен, что если вы только знакомитесь с AD, то вам эта информация, будет как никогда кстати. Active directory, GPO, CA И вновь приветствую вас, на страницах лучшего IT блога pyatilistnik.org. Так как во всем мире, в средних и крупных компаниях, локальная сеть построена на базе домена Active Directory. Это очень удобно с точки зрения системного администрирования, централизованное управление, аудит событий, гранулированные политики паролей и много всяких других вкусностей. Но за счет того, что система масштабна, она требует определенных усилий и дополнительных утилит, которые облегчают многие задачи. Одним из таких наборов, можно назвать сборник Active Directory ALTools, который рано или поздно появляется в багаже инженеров. Я вам расскажу, из чего состоит сборник Active Directory ALTools и дам ссылку на его скачивание.

И вновь приветствую вас, на страницах лучшего IT блога pyatilistnik.org. Так как во всем мире, в средних и крупных компаниях, локальная сеть построена на базе домена Active Directory. Это очень удобно с точки зрения системного администрирования, централизованное управление, аудит событий, гранулированные политики паролей и много всяких других вкусностей. Но за счет того, что система масштабна, она требует определенных усилий и дополнительных утилит, которые облегчают многие задачи. Одним из таких наборов, можно назвать сборник Active Directory ALTools, который рано или поздно появляется в багаже инженеров. Я вам расскажу, из чего состоит сборник Active Directory ALTools и дам ссылку на его скачивание.

И вновь приветствую вас, на страницах лучшего IT блога pyatilistnik.org. Так как во всем мире, в средних и крупных компаниях, локальная сеть построена на базе домена Active Directory. Это очень удобно с точки зрения системного администрирования, централизованное управление, аудит событий, гранулированные политики паролей и много всяких других вкусностей. Но за счет того, что система масштабна, она требует определенных усилий и дополнительных утилит, которые облегчают многие задачи. Одним из таких наборов, можно назвать сборник Active Directory ALTools, который рано или поздно появляется в багаже инженеров. Я вам расскажу, из чего состоит сборник Active Directory ALTools и дам ссылку на его скачивание.

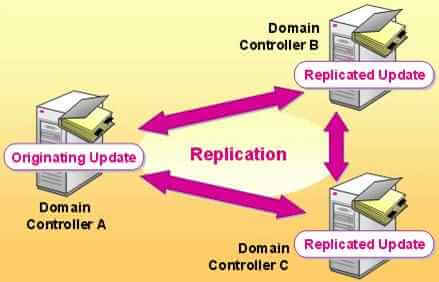

И вновь приветствую вас, на страницах лучшего IT блога pyatilistnik.org. Так как во всем мире, в средних и крупных компаниях, локальная сеть построена на базе домена Active Directory. Это очень удобно с точки зрения системного администрирования, централизованное управление, аудит событий, гранулированные политики паролей и много всяких других вкусностей. Но за счет того, что система масштабна, она требует определенных усилий и дополнительных утилит, которые облегчают многие задачи. Одним из таких наборов, можно назвать сборник Active Directory ALTools, который рано или поздно появляется в багаже инженеров. Я вам расскажу, из чего состоит сборник Active Directory ALTools и дам ссылку на его скачивание. Active directory, GPO, CA Active Directory Replication Status Tool (ADREPLSTATUS) проверяет статус репликации на всех контроллерах доменов в лесе, выдает информацию об ошибках и дает четкие и понятные рекомендации как их исправить. Требования ADREPLSTATUS ADREPLSTATUS может быть установлена и запущена на любой поддерживаемой версии Windows Server или клиенте с установленным .NET framework 4.0. Утилита может только анализировать репликацию в лесе или домене, к которому клиент присоединился. Возможен запуск с обычной учетной записи доменного пользователя, для этого никаких особых прав не требуется.

Active Directory Replication Status Tool (ADREPLSTATUS) проверяет статус репликации на всех контроллерах доменов в лесе, выдает информацию об ошибках и дает четкие и понятные рекомендации как их исправить. Требования ADREPLSTATUS ADREPLSTATUS может быть установлена и запущена на любой поддерживаемой версии Windows Server или клиенте с установленным .NET framework 4.0. Утилита может только анализировать репликацию в лесе или домене, к которому клиент присоединился. Возможен запуск с обычной учетной записи доменного пользователя, для этого никаких особых прав не требуется.

Active Directory Replication Status Tool (ADREPLSTATUS) проверяет статус репликации на всех контроллерах доменов в лесе, выдает информацию об ошибках и дает четкие и понятные рекомендации как их исправить. Требования ADREPLSTATUS ADREPLSTATUS может быть установлена и запущена на любой поддерживаемой версии Windows Server или клиенте с установленным .NET framework 4.0. Утилита может только анализировать репликацию в лесе или домене, к которому клиент присоединился. Возможен запуск с обычной учетной записи доменного пользователя, для этого никаких особых прав не требуется.

Active Directory Replication Status Tool (ADREPLSTATUS) проверяет статус репликации на всех контроллерах доменов в лесе, выдает информацию об ошибках и дает четкие и понятные рекомендации как их исправить. Требования ADREPLSTATUS ADREPLSTATUS может быть установлена и запущена на любой поддерживаемой версии Windows Server или клиенте с установленным .NET framework 4.0. Утилита может только анализировать репликацию в лесе или домене, к которому клиент присоединился. Возможен запуск с обычной учетной записи доменного пользователя, для этого никаких особых прав не требуется. Active directory, GPO, CA Добрый день! Уважаемые читатели и гости IT блога pyatilistnik.org. В ActiveDirectory есть замечательная возможность добавлять картинки-аватары для учётных записей пользователей в домене Windows. Можно загрузить на сервер AD фото сотрудников или любые другие картинки, связанные с учётной записью. Они будут отображаться в таких программах как MS Lync, Outlook, SharePoint, 1С и всех остальных, кто берет информацию из базы AD. Загрузка фото в домен осуществляется с помощью обычной консоли Active Directory — пользователи и компьютеры. Ниже я покажу весь процесс установки библиотеки, отвечающую за данный функционал. Не поленитесь его реализовать.

Добрый день! Уважаемые читатели и гости IT блога pyatilistnik.org. В ActiveDirectory есть замечательная возможность добавлять картинки-аватары для учётных записей пользователей в домене Windows. Можно загрузить на сервер AD фото сотрудников или любые другие картинки, связанные с учётной записью. Они будут отображаться в таких программах как MS Lync, Outlook, SharePoint, 1С и всех остальных, кто берет информацию из базы AD. Загрузка фото в домен осуществляется с помощью обычной консоли Active Directory — пользователи и компьютеры. Ниже я покажу весь процесс установки библиотеки, отвечающую за данный функционал. Не поленитесь его реализовать.

Добрый день! Уважаемые читатели и гости IT блога pyatilistnik.org. В ActiveDirectory есть замечательная возможность добавлять картинки-аватары для учётных записей пользователей в домене Windows. Можно загрузить на сервер AD фото сотрудников или любые другие картинки, связанные с учётной записью. Они будут отображаться в таких программах как MS Lync, Outlook, SharePoint, 1С и всех остальных, кто берет информацию из базы AD. Загрузка фото в домен осуществляется с помощью обычной консоли Active Directory — пользователи и компьютеры. Ниже я покажу весь процесс установки библиотеки, отвечающую за данный функционал. Не поленитесь его реализовать.

Добрый день! Уважаемые читатели и гости IT блога pyatilistnik.org. В ActiveDirectory есть замечательная возможность добавлять картинки-аватары для учётных записей пользователей в домене Windows. Можно загрузить на сервер AD фото сотрудников или любые другие картинки, связанные с учётной записью. Они будут отображаться в таких программах как MS Lync, Outlook, SharePoint, 1С и всех остальных, кто берет информацию из базы AD. Загрузка фото в домен осуществляется с помощью обычной консоли Active Directory — пользователи и компьютеры. Ниже я покажу весь процесс установки библиотеки, отвечающую за данный функционал. Не поленитесь его реализовать. Active directory, GPO, CA Мы до этого уже познакомились с базовыми понятиями AD и научились создавать пользователя, пришло время научиться делать группы и темой данной статьи будет, создание групп при помощи оснастки ADUC / Как создать группу в Active Directory. Данную информацию должен знать любой системный администратор, у кого на работе развернут домен Active Directory, так как без групп, производить гибкое администрирование, просто не возможно. Для начала давайте поймем, какие группы существуют и чем они отличаются.

Мы до этого уже познакомились с базовыми понятиями AD и научились создавать пользователя, пришло время научиться делать группы и темой данной статьи будет, создание групп при помощи оснастки ADUC / Как создать группу в Active Directory. Данную информацию должен знать любой системный администратор, у кого на работе развернут домен Active Directory, так как без групп, производить гибкое администрирование, просто не возможно. Для начала давайте поймем, какие группы существуют и чем они отличаются.

Мы до этого уже познакомились с базовыми понятиями AD и научились создавать пользователя, пришло время научиться делать группы и темой данной статьи будет, создание групп при помощи оснастки ADUC / Как создать группу в Active Directory. Данную информацию должен знать любой системный администратор, у кого на работе развернут домен Active Directory, так как без групп, производить гибкое администрирование, просто не возможно. Для начала давайте поймем, какие группы существуют и чем они отличаются.

Мы до этого уже познакомились с базовыми понятиями AD и научились создавать пользователя, пришло время научиться делать группы и темой данной статьи будет, создание групп при помощи оснастки ADUC / Как создать группу в Active Directory. Данную информацию должен знать любой системный администратор, у кого на работе развернут домен Active Directory, так как без групп, производить гибкое администрирование, просто не возможно. Для начала давайте поймем, какие группы существуют и чем они отличаются. Active directory, GPO, CA Жизненный цикл операционных систем всегда заканчивается. как бы мы этого не хотели и приходится производить обновление на, что-то более свежее. Это в большинстве случаев хорошо, так как вы получаете более современный софт, с большим функционалом, более безопасный так как старые ОС уже просто не патчат. Но бывают моменты, когда системный администратор должен немного потраблшутить в момент перехода, каким бы простым он не казался.

Жизненный цикл операционных систем всегда заканчивается. как бы мы этого не хотели и приходится производить обновление на, что-то более свежее. Это в большинстве случаев хорошо, так как вы получаете более современный софт, с большим функционалом, более безопасный так как старые ОС уже просто не патчат. Но бывают моменты, когда системный администратор должен немного потраблшутить в момент перехода, каким бы простым он не казался.

Жизненный цикл операционных систем всегда заканчивается. как бы мы этого не хотели и приходится производить обновление на, что-то более свежее. Это в большинстве случаев хорошо, так как вы получаете более современный софт, с большим функционалом, более безопасный так как старые ОС уже просто не патчат. Но бывают моменты, когда системный администратор должен немного потраблшутить в момент перехода, каким бы простым он не казался.

Жизненный цикл операционных систем всегда заканчивается. как бы мы этого не хотели и приходится производить обновление на, что-то более свежее. Это в большинстве случаев хорошо, так как вы получаете более современный софт, с большим функционалом, более безопасный так как старые ОС уже просто не патчат. Но бывают моменты, когда системный администратор должен немного потраблшутить в момент перехода, каким бы простым он не казался. Active directory, GPO, CA Добрый день уважаемые подписчики и читатели блога, так повелось, что в Active Directory стандартно выводится при поиске пользователя сначала имя, а потом фамилия, искать среди десятков Сергеев очень сложно порой бывает, но это можно победить, что не сделаешь для своего удобства и для интеграции и понятного отображения в других сервисах. Делать мы с вами это будем, с помощью изменения атрибутов в базе данных Active Directory и оснастки ADSIEdit, которая идет под капотом любой серверной версии Windows.

Добрый день уважаемые подписчики и читатели блога, так повелось, что в Active Directory стандартно выводится при поиске пользователя сначала имя, а потом фамилия, искать среди десятков Сергеев очень сложно порой бывает, но это можно победить, что не сделаешь для своего удобства и для интеграции и понятного отображения в других сервисах. Делать мы с вами это будем, с помощью изменения атрибутов в базе данных Active Directory и оснастки ADSIEdit, которая идет под капотом любой серверной версии Windows.

Добрый день уважаемые подписчики и читатели блога, так повелось, что в Active Directory стандартно выводится при поиске пользователя сначала имя, а потом фамилия, искать среди десятков Сергеев очень сложно порой бывает, но это можно победить, что не сделаешь для своего удобства и для интеграции и понятного отображения в других сервисах. Делать мы с вами это будем, с помощью изменения атрибутов в базе данных Active Directory и оснастки ADSIEdit, которая идет под капотом любой серверной версии Windows.

Добрый день уважаемые подписчики и читатели блога, так повелось, что в Active Directory стандартно выводится при поиске пользователя сначала имя, а потом фамилия, искать среди десятков Сергеев очень сложно порой бывает, но это можно победить, что не сделаешь для своего удобства и для интеграции и понятного отображения в других сервисах. Делать мы с вами это будем, с помощью изменения атрибутов в базе данных Active Directory и оснастки ADSIEdit, которая идет под капотом любой серверной версии Windows.