Настройка аудита центра сертификации (AD Certification Services)

Добрый день! Уважаемые читатели и гости, рад, что вы вновь заглянули на страницы IT блога. В ранней публикации мы разобрали аудит доменных служб Active Directory, я хочу продолжить данный цикл статей и показать вам подробную инструкцию, как правильно активировать аудит на вашем центре сертификации AD. Почему это важно, все идет от безопасности, так как CA всегда лакомый кусочек любого злоумышленника. Давайте с вами вместе разбираться и получать практический опыт.

Добрый день! Уважаемые читатели и гости, рад, что вы вновь заглянули на страницы IT блога. В ранней публикации мы разобрали аудит доменных служб Active Directory, я хочу продолжить данный цикл статей и показать вам подробную инструкцию, как правильно активировать аудит на вашем центре сертификации AD. Почему это важно, все идет от безопасности, так как CA всегда лакомый кусочек любого злоумышленника. Давайте с вами вместе разбираться и получать практический опыт.

Задача аудита AD CS

Аудит Active Directory Certification Services (AD CS) позволяет отслеживать различные события, связанные с управлением сертификатами и их использованием. Вот некоторые ключевые аспекты, которые могут быть отслежены в рамках аудита AD CS:

- Запросы на сертификаты: Все запросы на получение сертификатов, включая успешные и неуспешные, могут быть зафиксированы. Это помогает отслеживать, кто запрашивал сертификаты и какие именно.

- Выдача сертификатов: События, связанные с выдачей сертификатов, включая информацию о том, какой сертификат был выдан и кому.

- Отзыв сертификатов: Отслеживание событий, связанных с отзывом сертификатов, включая причины отзыва и идентификацию отозванных сертификатов.

- Изменения в политике сертификатов: Аудит изменений в политике сертификации, что может включать обновления или изменения в правилах выдачи сертификатов. Помните CRL, я вам рассказывал как за ним следить.

- Управление шифрованием: События, связанные с управлением ключами и шифрованием, могут также быть отслежены.

- Неудачные попытки доступа: Попытки несанкционированного доступа к службам сертификации могут быть зарегистрированы.

- Аудит административных действий: Изменения в настройках AD CS, такие, как добавление или удаление администраторов, могут быть отслежены.

- События безопасности: Общие события безопасности, связанные с доступом к серверу сертификации и его компонентам.

Алгоритм настройки аудита Active Directory Certification Services

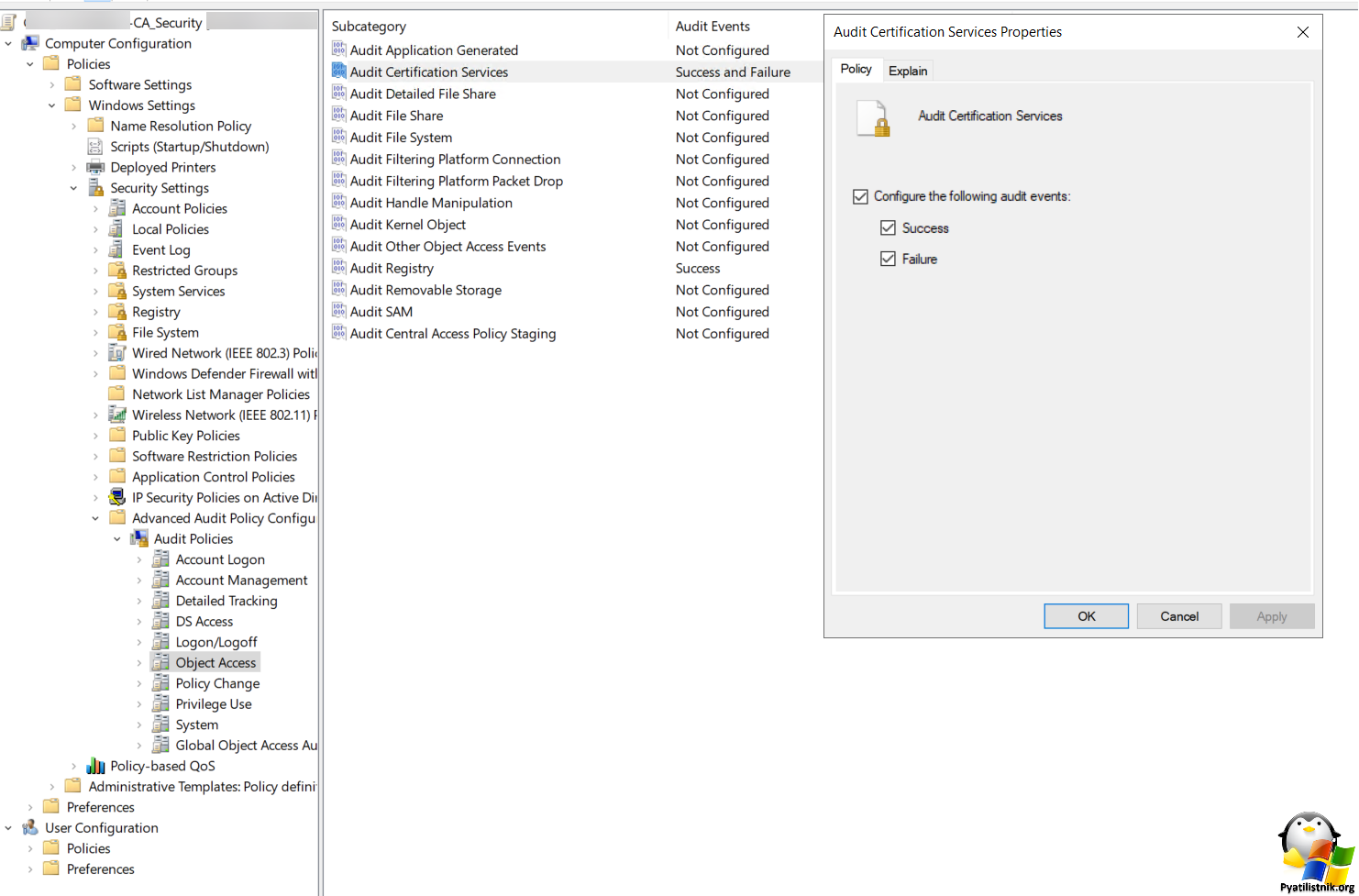

Первым этапом у нас будет создание групповой политики на уровне OU, где лежит учетная запись компьютера CA. Создайте новую политику и дайте ей имя исходят из ваших шаблонов именования. Далее перейдите к ее редактированию. Перейдите по пути:

Computer Configuration – Policies – Windows Settings – Security Settings – Advanced Audit Policy Configuration

- Включите Audit Certification Services, выставив значение "Configure the following audit events" на Success и Failure.

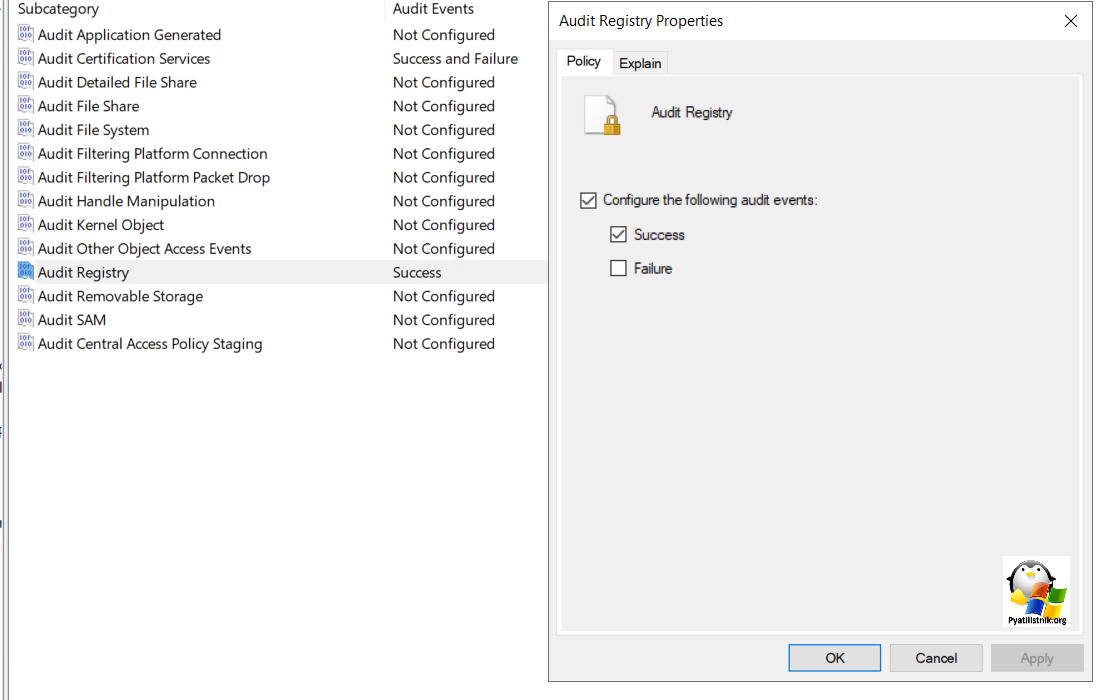

То же самое сделайте для пункта "Audit Registry", выставив у настройки галочку "Success".

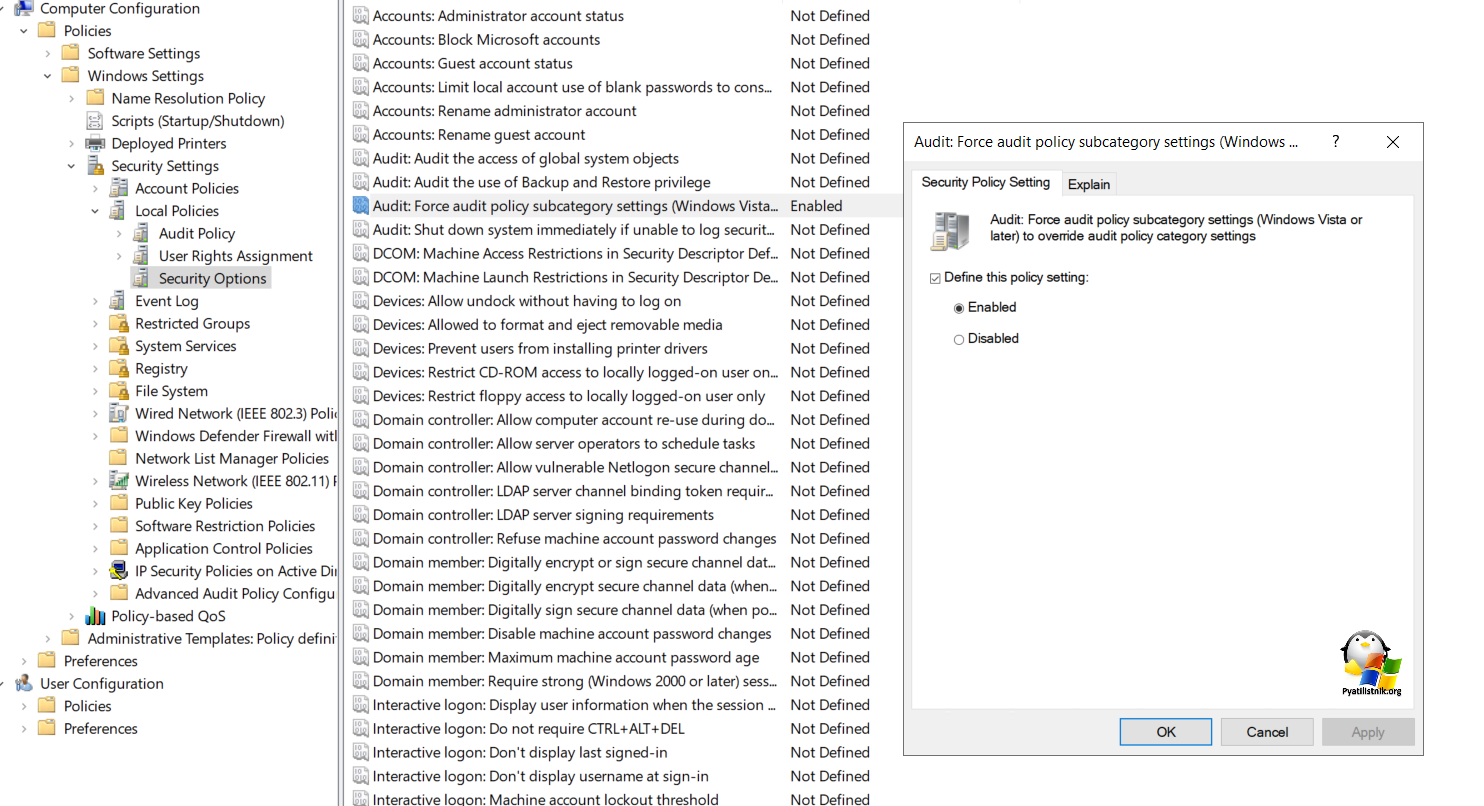

Следующим шагом, чтобы активировать аудит служб сертификации Active Directory, в данной политике перейдите в раздел:

Computer Configuration – Policies – Windows Settings – Security Settings – Local Policies – Security Options – Audit: Force audit policy subcategory settings

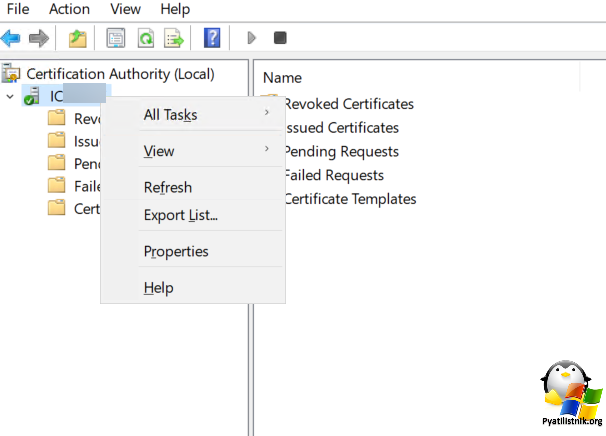

Далее переходим на центр сертификации и открываем оснастку certsrv.msc.

Дополнительно советую посмотреть полный список mmc консолей.

Перейдите в свойства CA выбрав в контекстном меню "Properties".

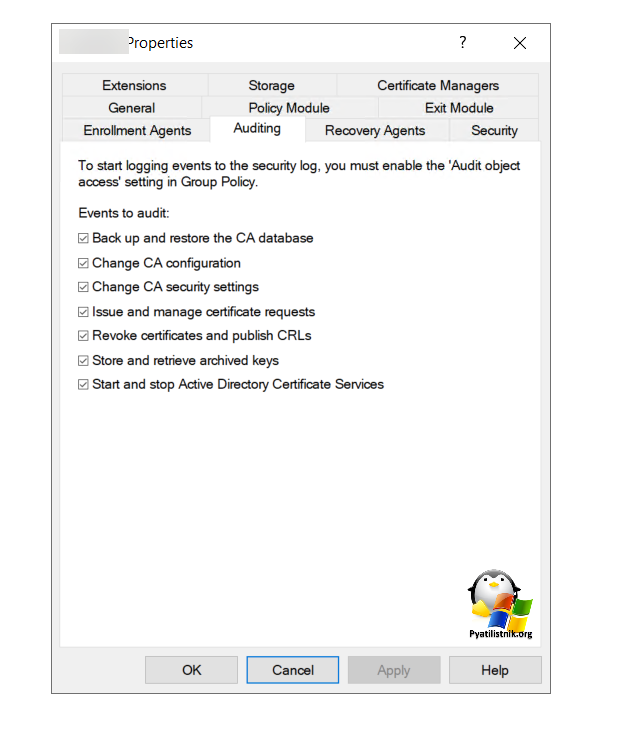

Переходим на вкладку "Auditing" и выставляем все галочки, что у вас там есть:

- Back up and restore the CA database

- Change CA cinfiguration

- Change CA security settings

- Issue and manage certificate requests

- Revoke certificates and publish CRLs

- Store and retrieve archived keys

- Start and stop Active Directory Certificate Services

Далее в консоли необходимо ввести следующую команду в cmd, которая обеспечит поступление дополнительных событий с id 4898:

certutil -setreg policy\EditFlags +EDITF_AUDITCERTTEMPLATELOAD

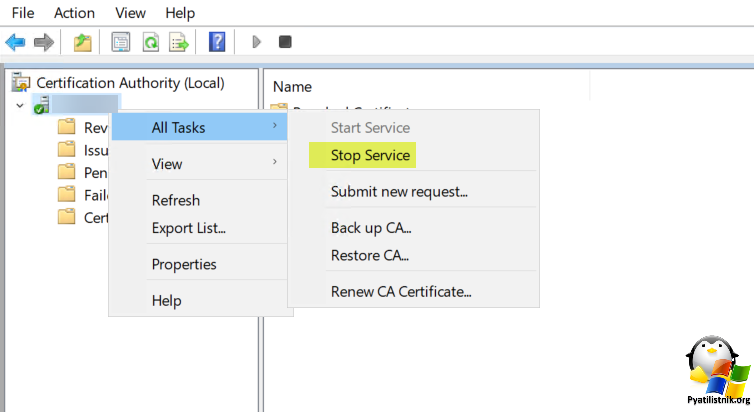

Выполнить перезапуск службы CertSvc.

Может быть интересно - Как обновить драйвера LSI контроллера на VMware ESXi 5.5

Настройка SACL объекта Certificate Template

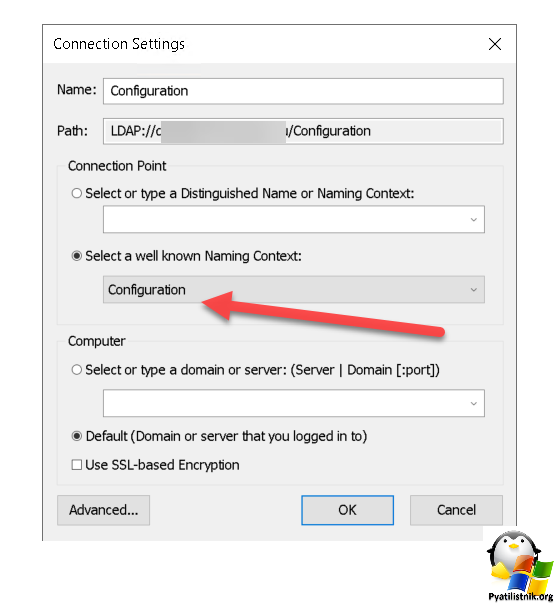

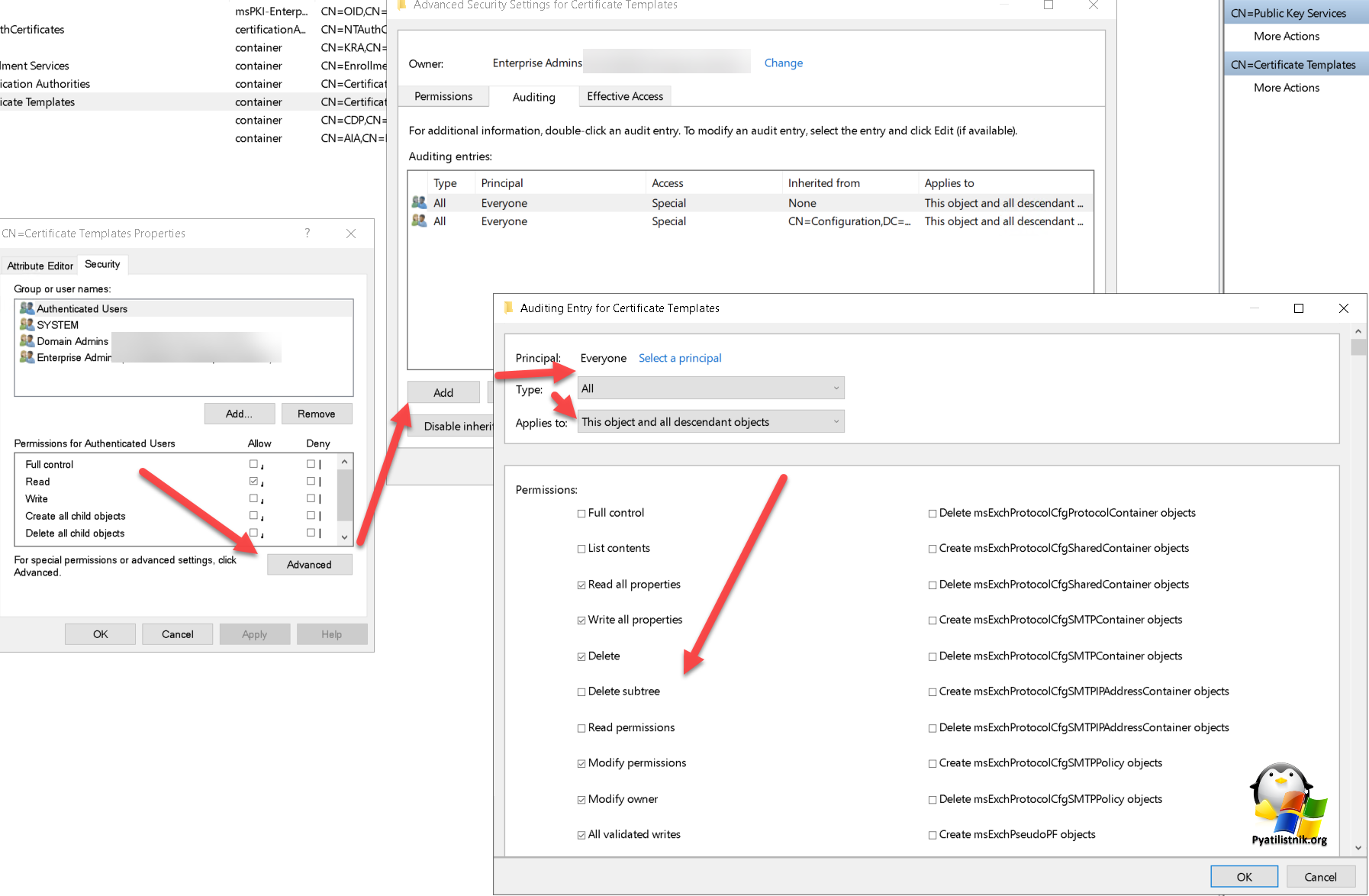

Запустите оснастку ADSIEdit.msc. В открывшемся окне выберите опцию "Configuration" и нажмите подключиться.

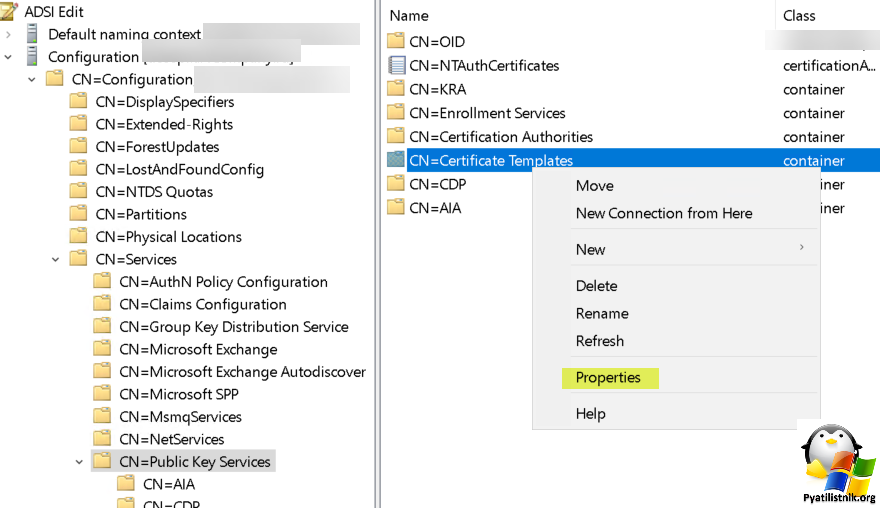

Найдите там контейнер и перейдите в его свойства:

CN=Certificate Templates,CN=Public Key Services,CN=Services,CN=Configuration,DC=pyatilistnik,DC=root,DC=org

Пройдите на вкладку "Security". нажмите кнопку "Advanced". В открывшемся окне нажмите копку "Add" на вкладке аудита, выберите там:

- группу Everyone (Все)

- Тип - All

- Применяется (Applies to) - Этот объект и все дочерние объекты (This object and all descendant objects)

Выставите галочки:

- Прочитать все свойства (Read all properties)

- Записать все свойства (Write all properties)

- Удаление (Delete)

- Сменить разрешения (Modify permissions)

- Сменить владельца (Modify owner)

- Все проверенные операции записи (All validated writes)

Сохраняем настройки и переходим к SACL CertificateAuthority_MicrosoftDefault.Policy.

Настройка SACL CertificateAuthority_MicrosoftDefault.Policy

Переходим на сервер центра сертификации. Тут нам нужно настроить SACL на одном из разделов реестра CertificateAuthority_MicrosoftDefault.Policy.

Раздел реестра CertificateAuthority_MicrosoftDefault.Policy в Windows связан с политиками управления сертификатами, которые используются для настройки и контроля поведения центров сертификации (CA) и управления сертификатами в системе. Этот раздел может содержать параметры, определяющие, как операционная система обрабатывает и управляет сертификатами, выданными центрами сертификации Microsoft по умолчанию.

В частности, он может включать настройки, касающиеся:

- Доверия к сертификатам: Определение, какие сертификаты считаются доверенными, и как они будут использоваться.

- Политики выдачи сертификатов: Настройки, касающиеся того, как и когда сертификаты могут быть выданы пользователям или устройствам.

- Параметры проверки: Настройки, касающиеся проверки подлинности сертификатов и их статуса.

Изменения в этом разделе могут повлиять на безопасность системы и взаимодействие с сетевыми ресурсами, поэтому любые изменения следует вносить с осторожностью и пониманием возможных последствий.

Откройте окно выполнить и вызовите редактор реестра Windows.

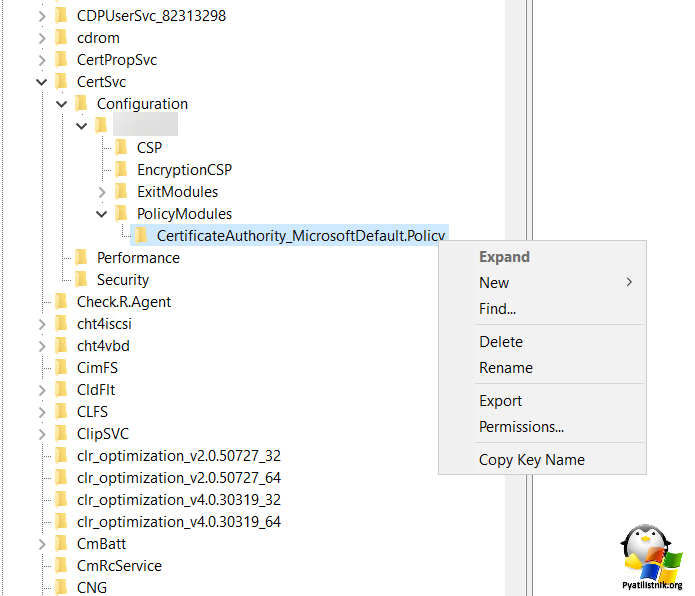

Переходи по пути:

Computer\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration\Имя CA\PolicyModules\CertificateAuthority_MicrosoftDefault.Policy

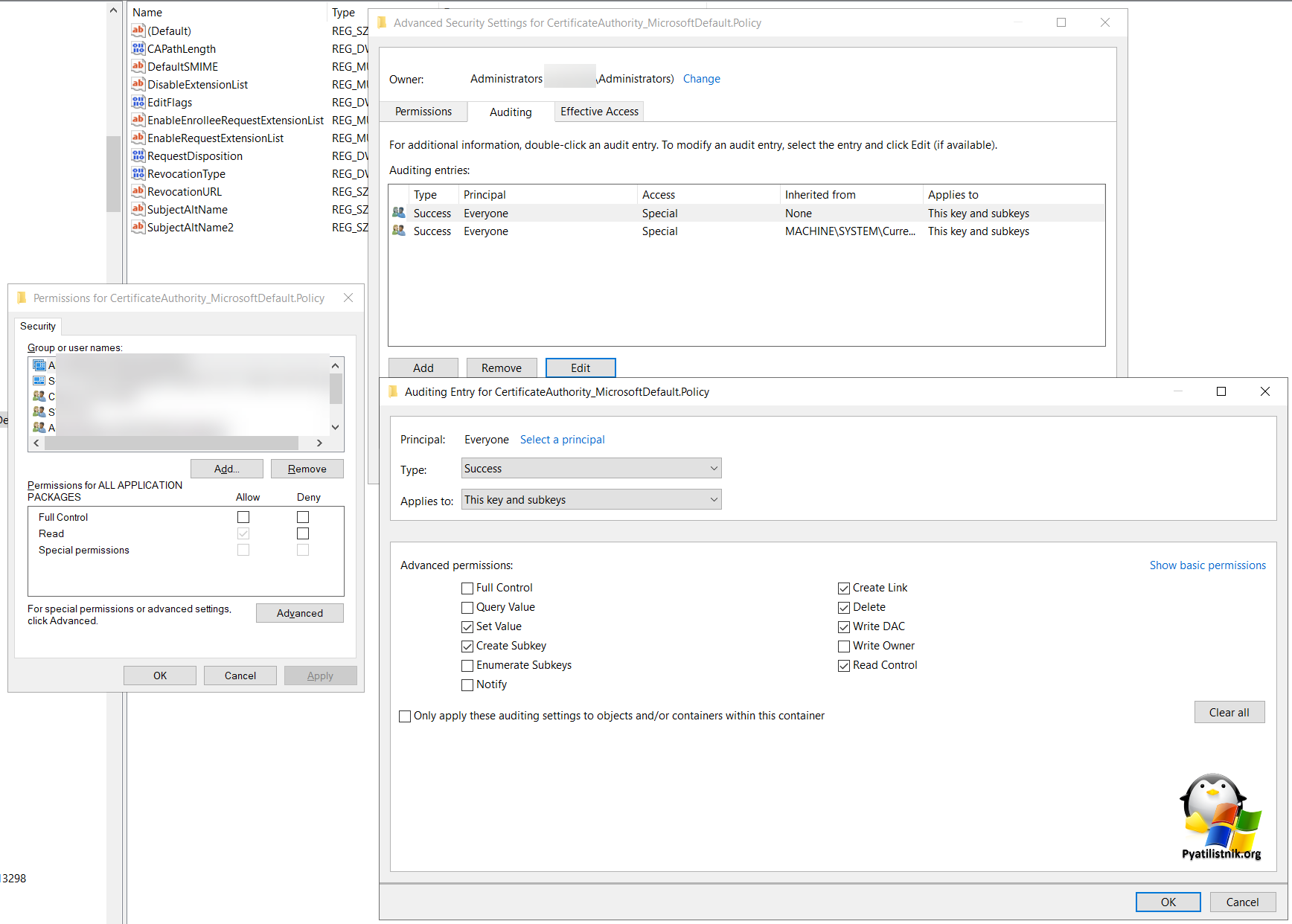

Открывает раздел с разрешениями (Permissions).

На первой вкладке нажимаем расширенные настройки (Advanced), далее переходим на вкладку аудита и нажимаем кнопку Add и добавляем группу Все (Everyone). В ней выставите:

- Субъект (Type) - Успех (Success)

- Применяется к (Applies to) - Этот раздел и подразделы (This key and subkeys)

- Активируйте ключи - Set Value (Задание значения), Create Subkeys (Создание подраздела), Create link (Создание связи), Write DAC (Запись DAC), Delete (Удаление)

Сохраняем настройки.

Если данные настройки наследуются от \HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services, то дополнительных действий не требуется. Если нет, данные SACL нужно создать вручную.

Какие полезные события вы будите видеть

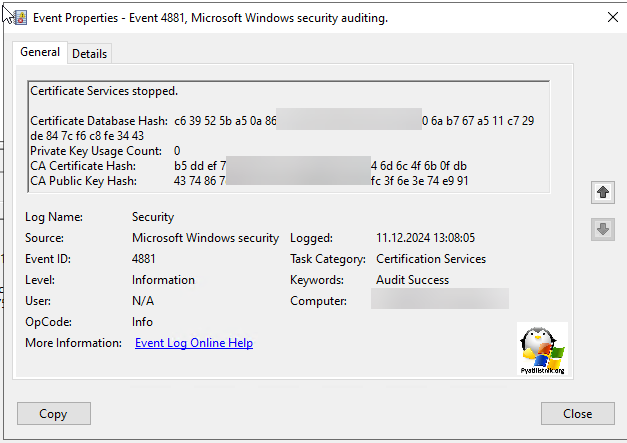

- ID 4881 - Остановка центра сертификации (Certificate Services stopped)

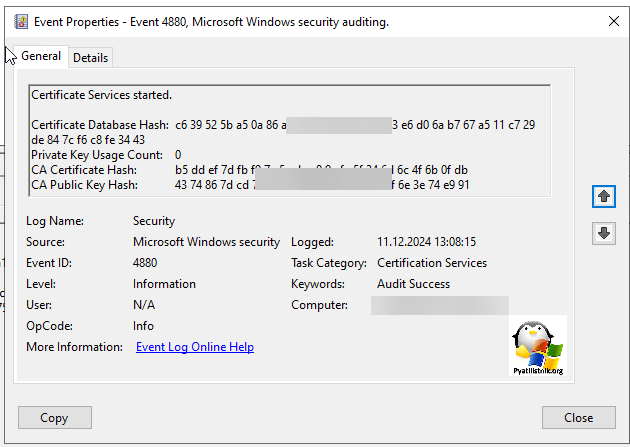

- ID 4880 - Запуск центра сертификации (Certificate Services started)

На этом можно считать настройку аудита на центре сертификации Active Directory законченной. С вами был Иван Сёмин, автор и создатель IT портала.