Как инвентаризовать контроллеры домена с помощью Powershell

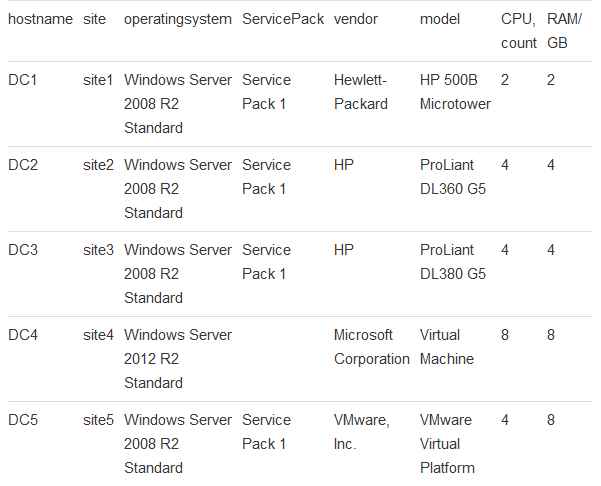

Добрый день! Уважаемые читатели и гости. Сегодня я вам покажу, как можно решить вот такую ситуацию. Пишем скрипт, который составляет табличку по всем доменным контроллерам, в которой содержится сайт AD, в которой содержится сайт, операционная система с сервис-паком, производитель и модель сервера, количество процессоров и памяти.

Добрый день! Уважаемые читатели и гости. Сегодня я вам покажу, как можно решить вот такую ситуацию. Пишем скрипт, который составляет табличку по всем доменным контроллерам, в которой содержится сайт AD, в которой содержится сайт, операционная система с сервис-паком, производитель и модель сервера, количество процессоров и памяти.

Из полезного — еще можно выдернуть наличие на контроллере домена роли глобального каталога, FSMO-ролей, RODC или нет. Плюс убрать саму привязку скрипта к модулю AD for Powershell. Но атрибута «глобальный каталог» или RODC в выводе Get-ADDomainController я не увидел, а FSMO-роли возвращаются в виде массива значений, поэтому в экспорт CSV не попадают.

Get-ADDomainController -Filter * | select hostname, site, operatingsystem, OperatingSystemServicePack, @{name="vendor";expression={(gwmi Win32_ComputerSystem -ComputerName $_.hostname).Manufacturer}}, @{name="model";expression={(gwmi Win32_ComputerSystem -ComputerName $_.hostname).model}}, @{name="CPU, count";expression={(gwmi Win32_ComputerSystem -ComputerName $_.hostname).NumberOfLogicalProcessors}}, @{name="RAM/GB";expression={[math]::round((gwmi Win32_ComputerSystem -ComputerName $_.hostname).Totalphysicalmemory/1GB)}} | sort hostname | Export-

Csv -NoTypeInformation C:\dclist.csv

Полученный CSV-файл открывается в Excel и обрабатывается с помощью операции «Текст по столбцам».

Скачать готовый скрипт Как инвентаризовать контроллеры домена с помощью Powershell. Данный скрипт, всегда будет полезен, если у вас нет более продвинутого продукта, заточенного под эти вещи, хотя можно констатировать тот факт, что PowerShell сейчас, это огромная сила. С вами был Иван Семин, автор и создатель блога