Как настроить LDAP авторизацию в Gitlab 7.9.1 на Ubuntu 14

Всем привет после того как мы установили Gitlab, нужно чтобы пользователи домена проходили авторизацию в Gitlab через LDAP, давайте научимся это делать и не будем заставлять пользователей запоминать еще один пароль, всегда старайтесь, чтобы локальных учетных записей было поменьше, надежнее и правильнее с точки зрения безопасности, иметь централизованную базу данных с учетками, и управлять ей проще в разы, поверьте связка LDAP Gitlab, отличное тому доказательство, конечно придется по шаманить с конфигурационными файлами, но не волнуйтесь ниже, об этом все подробно описано. как говорится step by step.

Настройка LDAP в Gitlab

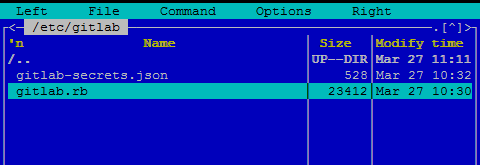

И так, открываем Midnight Commander с помощью команды mc и идем в

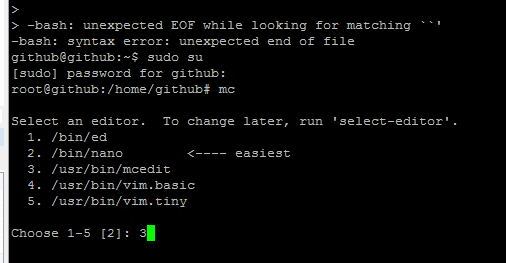

Вас спросят каким редактором его открывать я буду использовать встроенный и нажимаю 3

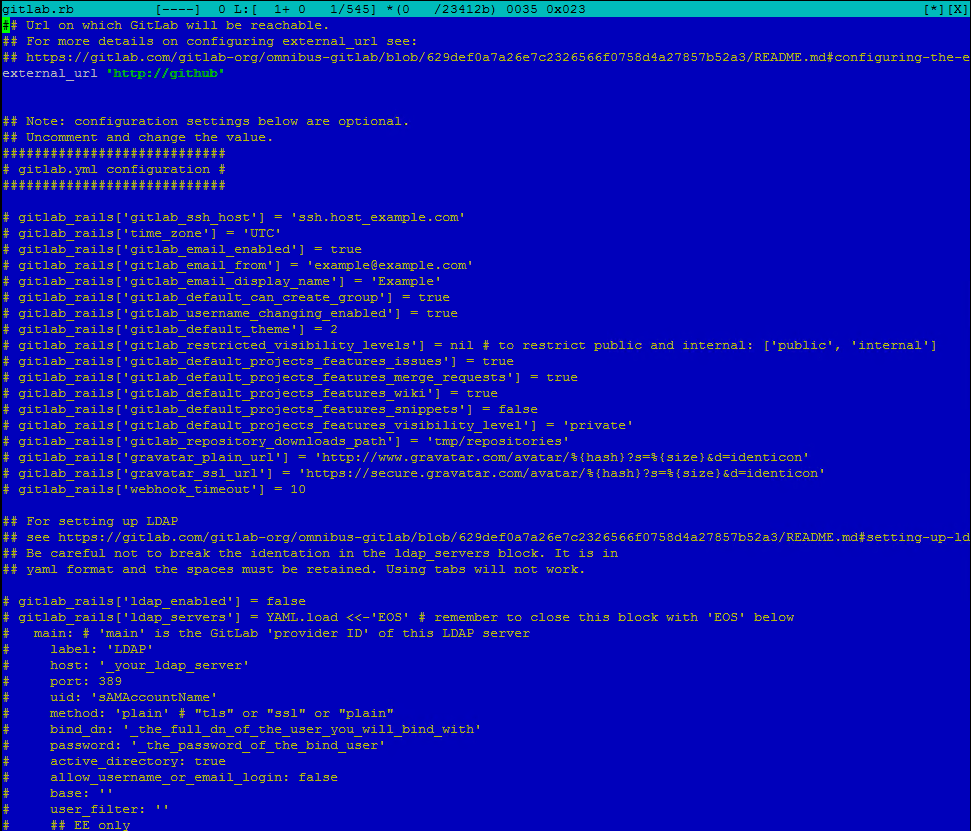

Перед вами откроется конфигурационный файл который мы и будем править. Данный конфиг как раз и поможет нам настроить LDAP авторизацию в Gitlab 7.9.1. Хочу сказать, что для авторизации нам потребуется создать обычную учетку в Active Directory, без всяких дополнительных полномочий.

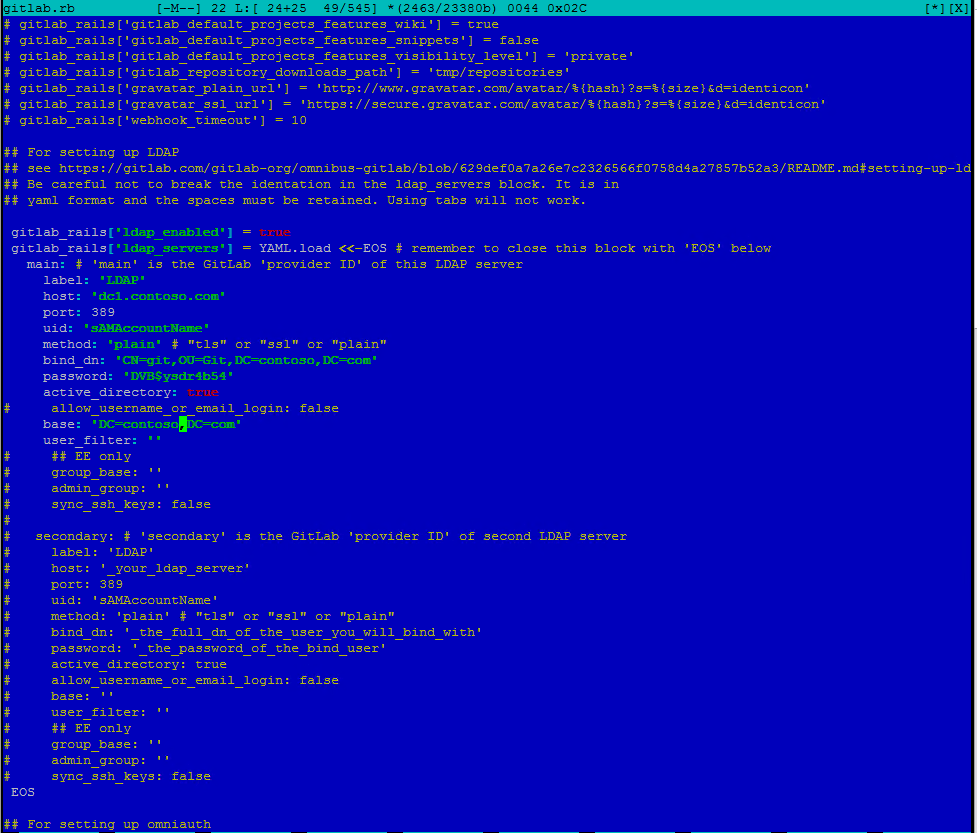

Приводим ваш файл в такой вот вид

gitlab_rails['ldap_enabled'] = true

gitlab_rails['ldap_servers'] = YAML.load <<-EOS # remember to close this block with 'EOS' below

main: # 'main' is the GitLab 'provider ID' of this LDAP server

label: 'LDAP'

host: 'dc1.contoso.com'

port: '389'

uid: 'sAMAccountName'

method: 'plain' # "tls" or "ssl" or "plain"

bind_dn: 'CN=git,OU=Git,DC=contoso,DC=com'

password: 'DVB$ysdr4b54'

active_directory: true

# allow_username_or_email_login: true

base: 'DC=contoso,DC=com'

user_filter: ''

# gitlab_signup_enabled : 'true'

# ## EE only

# group_base: ''

# admin_group: ''

# sync_ssh_keys: false

#

# secondary: # 'secondary' is the GitLab 'provider ID' of second LDAP server

# label: 'LDAP'

# host: '_your_ldap_server'

# port: 389

# uid: 'sAMAccountName'

# method: 'plain' # "tls" or "ssl" or "plain"

# bind_dn: '_the_full_dn_of_the_user_you_will_bind_with'

# password: '_the_password_of_the_bind_user'

# active_directory: true

# allow_username_or_email_login: false

# base: ''

# user_filter: ''

# ## EE only

# group_base: ''

# admin_group: ''

# sync_ssh_keys: false

EOS

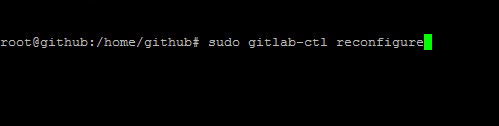

Теперь нужно переконфигурировать Gitlab, делается это командой

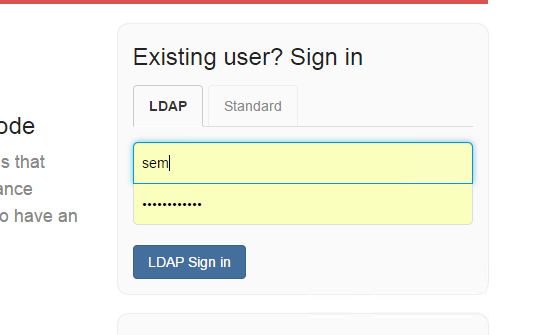

Вводим ваш логи и пароль без упоминания домена

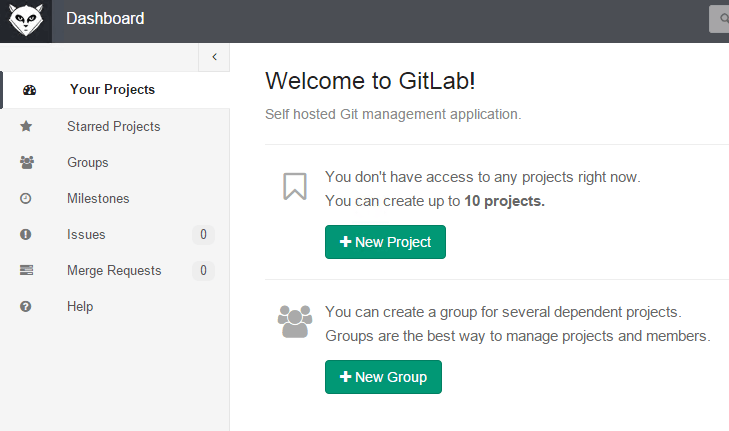

И после нескольких секунд вы успешно попали в gitlab.

Вот так вот просто настроить LDAP авторизацию в Gitlab 7.9.1 на Ubuntu 14.

Материал сайта pyatilistnik.org

Спасибо!

Возможно ли настроить так, чтобы смотрел GIT на несколько контроллеров домена?

А доме разные деревья имеют или нет?