Как удалить недоступный контроллер домена Windows Server 2012

Добрый день уважаемые читатели и гости блога pyatilistnik.org, в прошлый раз когда мы с вами разговаривали на тему Active Directory, то мы с вами производили установку контроллера домена, сегодня ситуация обратная, у меня в моей инфраструктуре вышел из строя (физически) DC и восстановить его не представляется возможным, чтобы у меня AD работало без ошибок, мне необходимо удалить данные о неисправном контроллере домена и все зачистить, чем мы с вами и займемся.

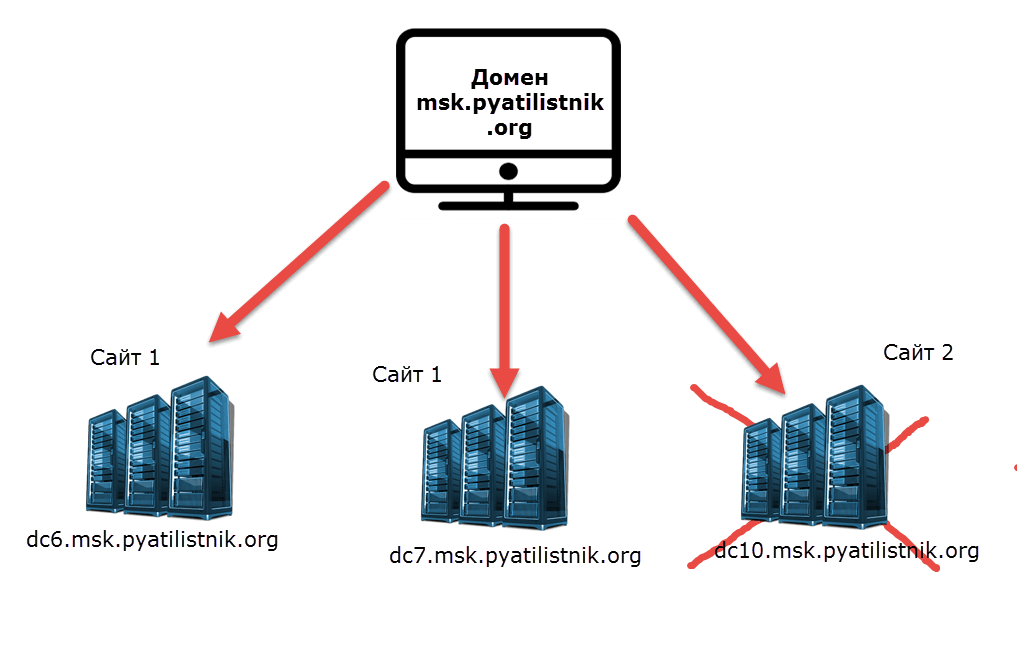

Схема сети с неработающим контроллером в AD

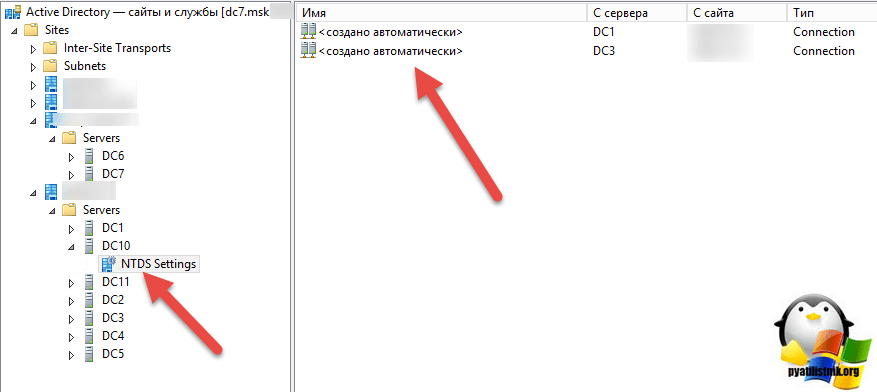

У меня есть инфраструктура Active Directory, есть домен msk.pyatilistnik.org и три контроллера: dc6, dc7, dc10. Последний как раз вышел из строя и находится вообще в другом сайте и его необходимо удалить, давайте я покажу как это правильно делать, так как просто нет возможности воспользоваться стандартной утилитой dcpromo,

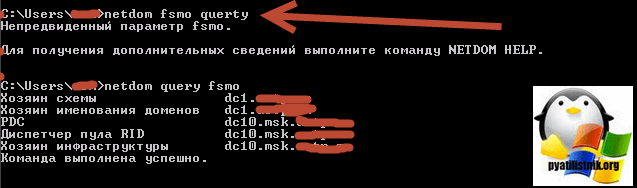

dc10 будет удален, но перед этим, нам нужно удостовериться, что все FSMO роли у нас будут доступны на работающих контроллерах домена. Узнать держателя FSMO ролей можно командой:

Как видите в моем случае первые две роли схемы и именования доменов, находятся на корневом контроллере домена в другом домене, а вот нужные мне три роли, располагаются на неисправном DC, до которого я не могу достучаться, в таком случае нам необходимо будет захватить с него все роли и передать их работающим контроллерам домена, после чего удалить о нем всю информацию в Active Directory.

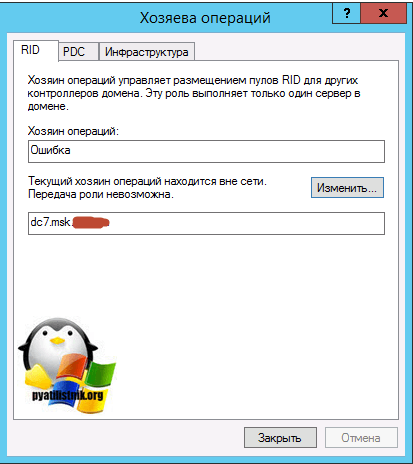

Ранее я вам рассказывал как производится захват ролей FSMO, там было два метода графический через оснастку ADUC и с помощью утилиты ntdsutil. В оснастке ADUC вы увидите вот такую картину, что хозяин операций не доступен. Как производится принудительный захват ролей, читайте по ссылке слева.

Теперь, когда все роли захвачены или переданы, то можно производить удаление всех старых данных.

Удаляем контроллер с помощью NTDSutil

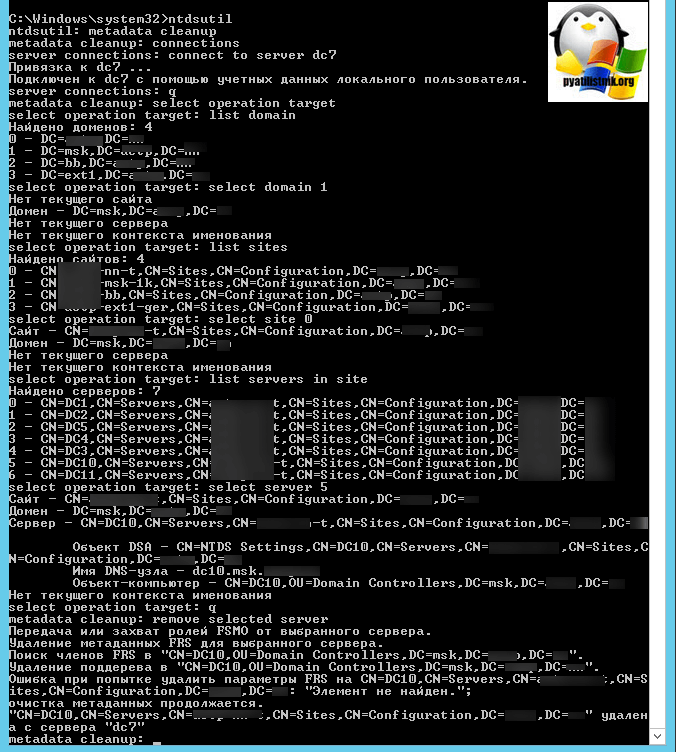

Откройте командную строку от имени администратора.

- Пишем команду ntdsutil

- Далее нам необходимо зайти в режим metadata cleanup

- Теперь вам необходимо подключиться к работающему контроллеру домена, пишем connections

- Далее вводим connect to server и имя сервера, видим успешное подключение

- Выходим из данного меню, введите q и нажмите enter.

- Далее введите select operation target

- Посмотрим список доменов командой List domain

- Выберем нужный домен, select domain

- Теперь поищем какие сайты у нас есть, делается это командой list sites

- Выбираем нужный select site и номер

- Посмотрим список серверов в сайте, list servers in site, у меня их 7, я выбираю нужный

- select server и номер

- Выходим из режима select operation target, введите q

- Ну и собственно команда на удаление remove selected server

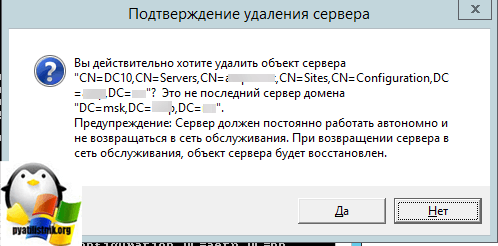

У вас появится предупреждение, что "Вы действительно хотите удалить объект сервера, имя сервера. Это не последний сервер домена. Сервер должен постоянно работать автономно и не возвращаться в сеть обслуживания. При возвращении сервера в сеть обслуживания, объект сервера будет восстановлен."

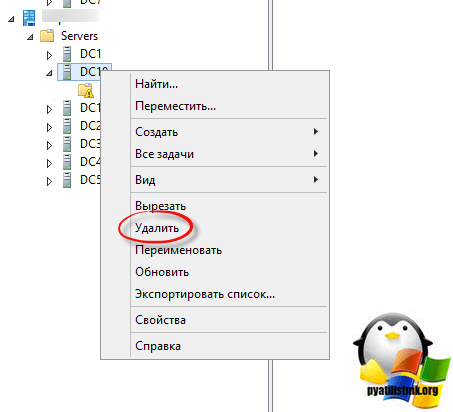

Если вы думаете, что удалить контроллер домена 2012 r2 из ntdsutil, достаточно, то хвосты еще остаются. Первый хвост это сайты Active Directory, открываем данную оснастку

Все теперь можно удалять, когда все связи устранены.

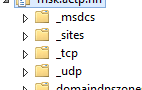

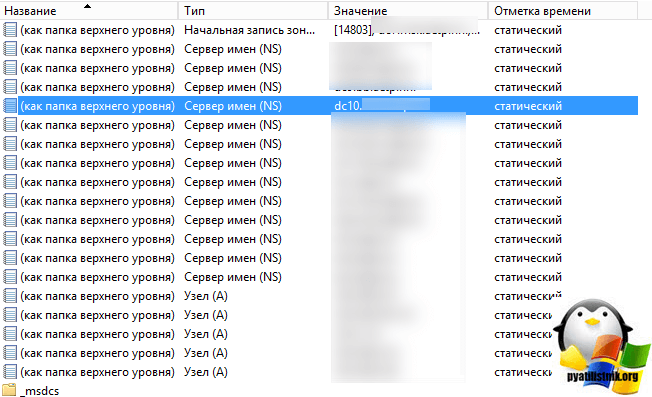

Ну и последний шаг, это удаление записей в зоне DNS, вот пример записи "Сервер имен (NS)",

так же посмотрите папк:

- _msdcs

- _sites

- _tcp

- _udp

Все теперь, можно смело констатировать, что мы с вами правильно удалили неисправный контроллер домена Active Directory, не оставим хвостов. Проверяем теперь реплицацию, чтобы все было без ошибок.

Добрый день, Иван. Спасибо за статью. А предпочтительнее какой будет способ удаления? И второй вопросик, роли «хозяин схемы» и «хозяин именования доменов» — они нормально захватятся через графическую оснастку ADUC? Или при удалении корневого домена появляются свои проблемы?

Они оба выполняют одно и тоже, просто мне надежнее ntdsutil

Большое спасибо!

ТОП сайт!

Столкнулся с тем, что увы не могу удалить DC02, что через ntdsutil, что через оснастку «Пользователи и компьютеры», пишет «отказано в доступе»

При этом:

— пользователь состоит в группе «Администраторы предприятия»

— галка защиты от случайного удаления убрана что в оснастке «Пользователи и компьютеры», что в «сайты и службы»

— в правах доступа у объекта DC02 выставлено, что сущность «Все» и «Администраторы предприятия» имеют полный доступ, запрет на удаление объекта DC02 снял для сущности «Все»

И по итогу не удалить ни через оснастки AD, ни через ntdsutil, куда копать дальше я не знаю, поиск в сети, пока, ни к чему не привёл…