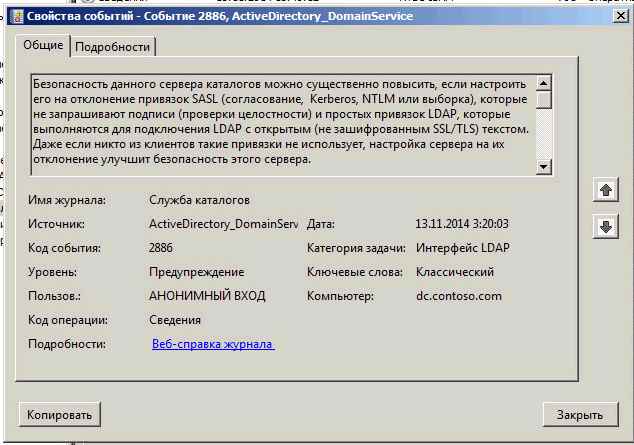

Код события 2886 Безопасность сервера каталогов можно существенно повысить в Active Directory

Безопасность сервера каталогов можно существенно повысить, если настроить его на отклонение привязок SASL (согласование, Kerberos, NTLM или выборка), которые не запрашивают подписи (проверки целостности) и простых привязок LDAP, которые выполняются для подключения LDAP с открытым (не зашифрованным SSL/TLS) текстом. Даже если никто из клиентов такие привязки не использует, настройка сервера на их отклонение улучшает безопасность сервера.

Сразу после установки доменных служб Active Directory некоторые клиенты могут рассчитывать на неподписанные привязки SASL или простые привязки LDAP для подключения без SSL/TLS и могут перестать работать, если будет сделано следующее изменение конфигурации. Чтобы помочь найти клиентов, у которых появляются такие привязки, сервер каталогов один раз каждые 24 часа регистрирует итоговое событие, указывающее на то, сколько таких привязок произошло. Рекомендуется настроить такие клиенты так, чтобы они не использовали эти привязки. Как только соответствующие события перестанут регистрироваться в течение достаточно продолжительного периода, рекомендуется настроить сервер на отклонение таких привязок. По умолчанию в журнале событий можно найти ворнинги с событием 2886 “ActiveDirectory_DomainService”.Для решения данной проблемы необходимо включить требования цифровой подписи для LDAP-сервера. Это можно сделать двумя методами: при помощи системного реестра, а также с помощью групповых политик.Системный реестр:

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesNTDSParameters]

«LDAPServerIntegrity»=dword:00000002

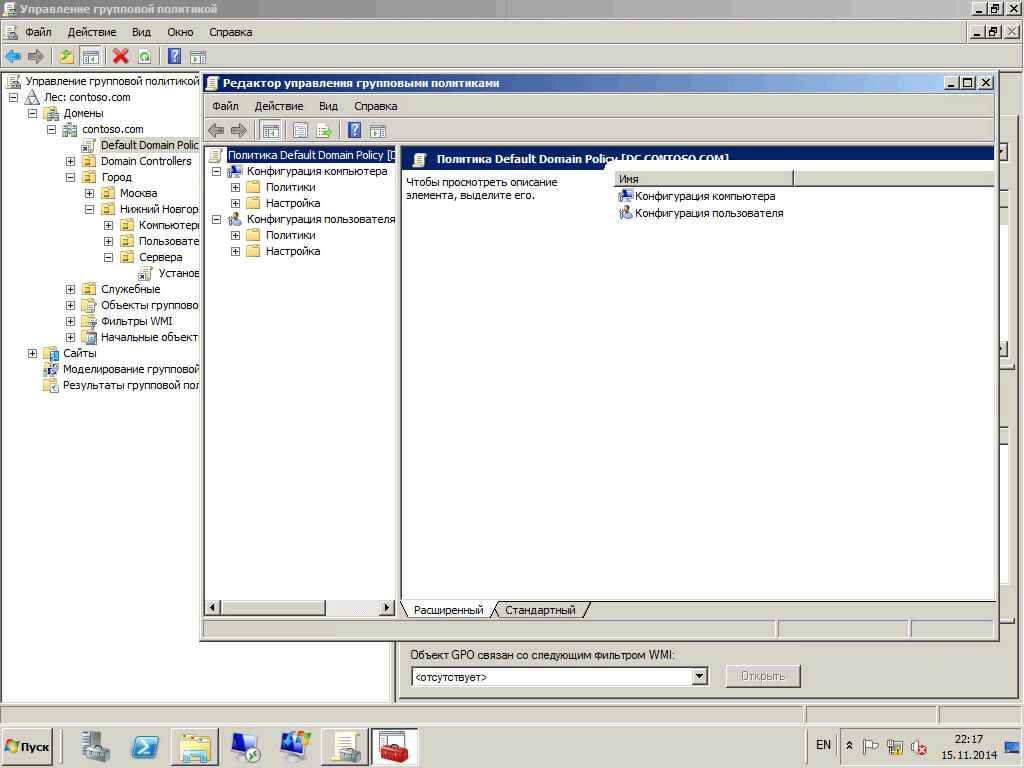

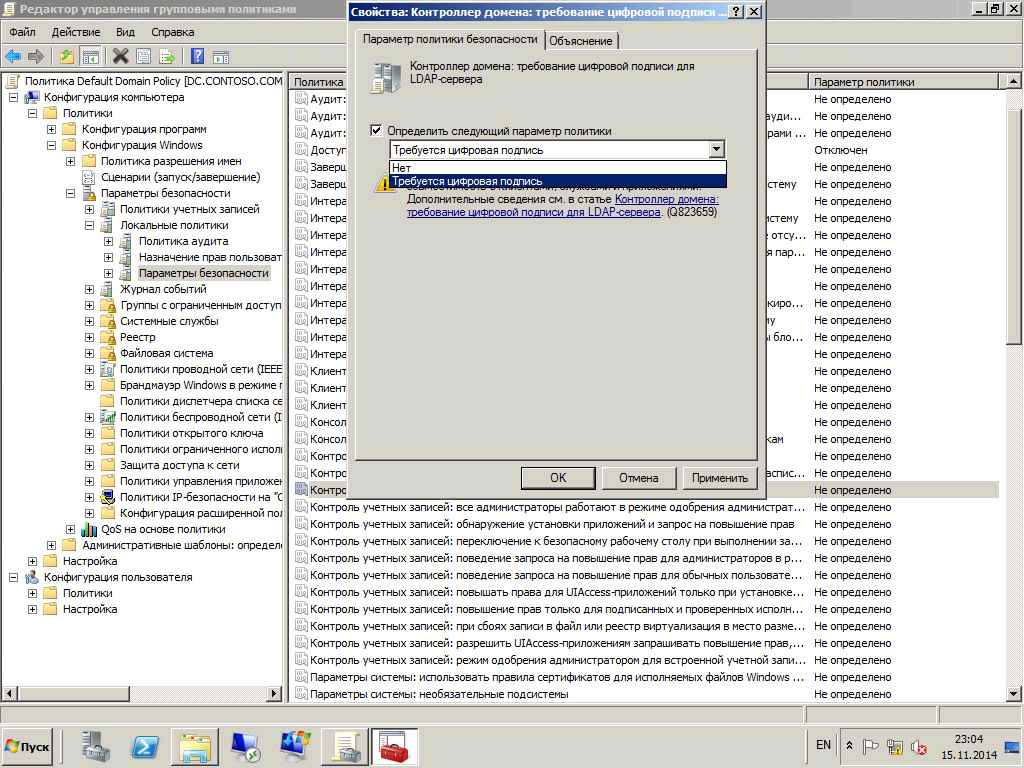

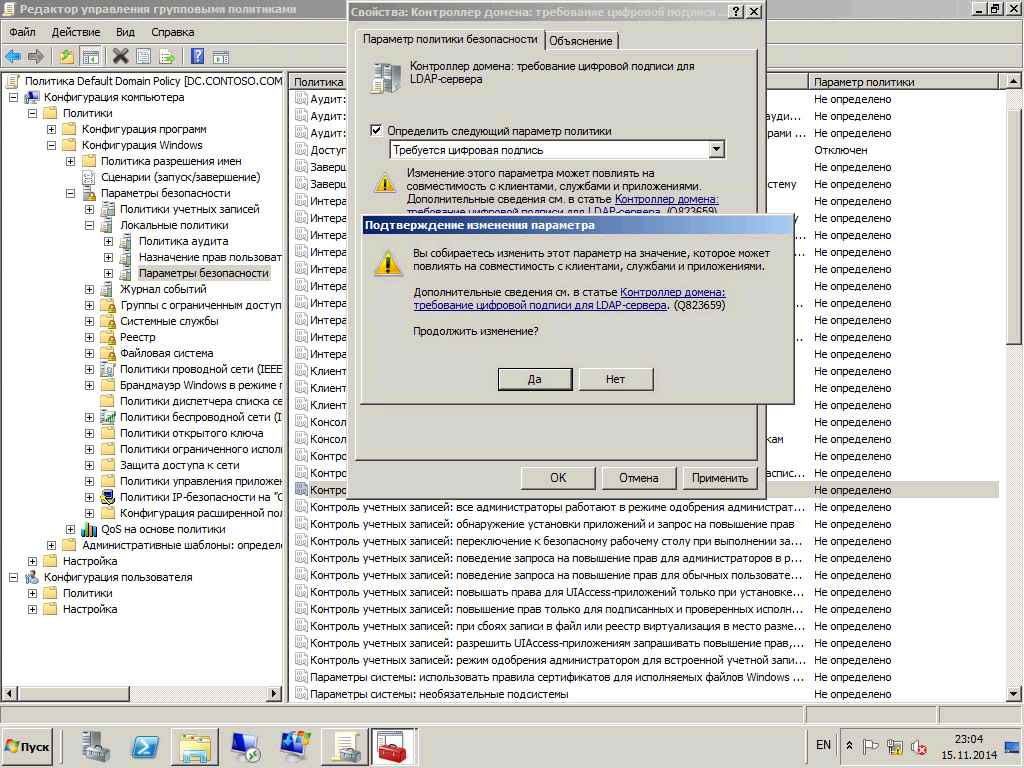

Групповые политики:1. Открываем консоль управления (mmc.exe) В ней добавляем оснастку “Редактор объектов групповой политики” (Group Policy Management Editor)3. В диалоге “Выбор объекта групповой политики” (Select Group Policy Object) выбираем “Данный компьютер” и нажимаем на “Готово”

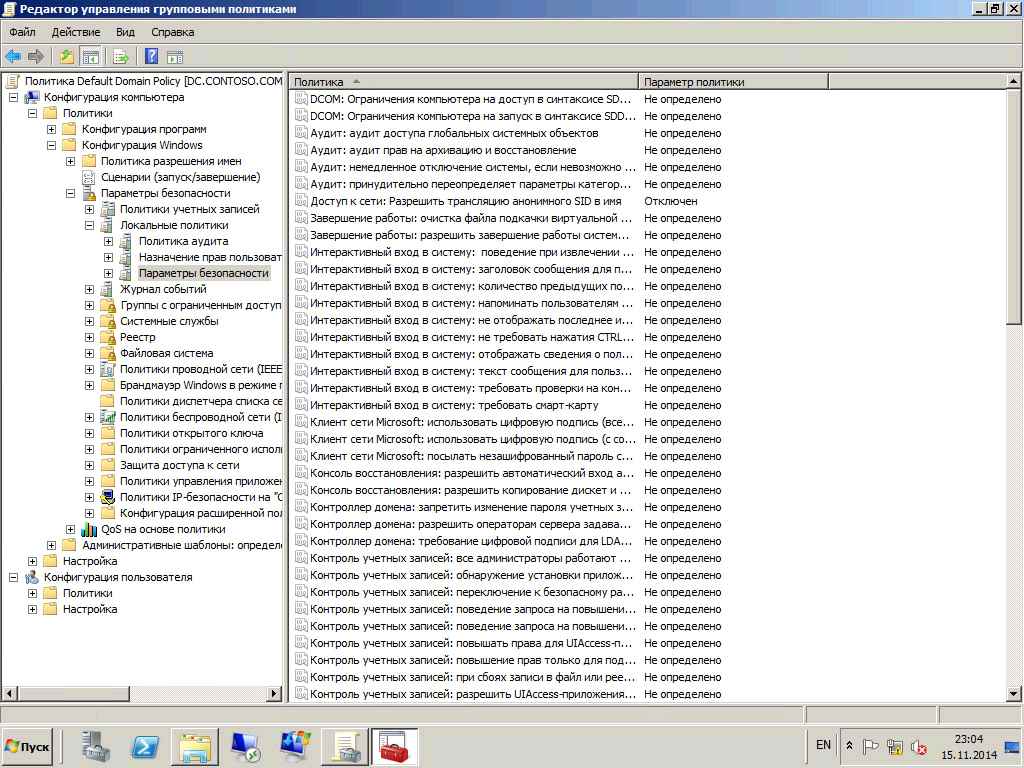

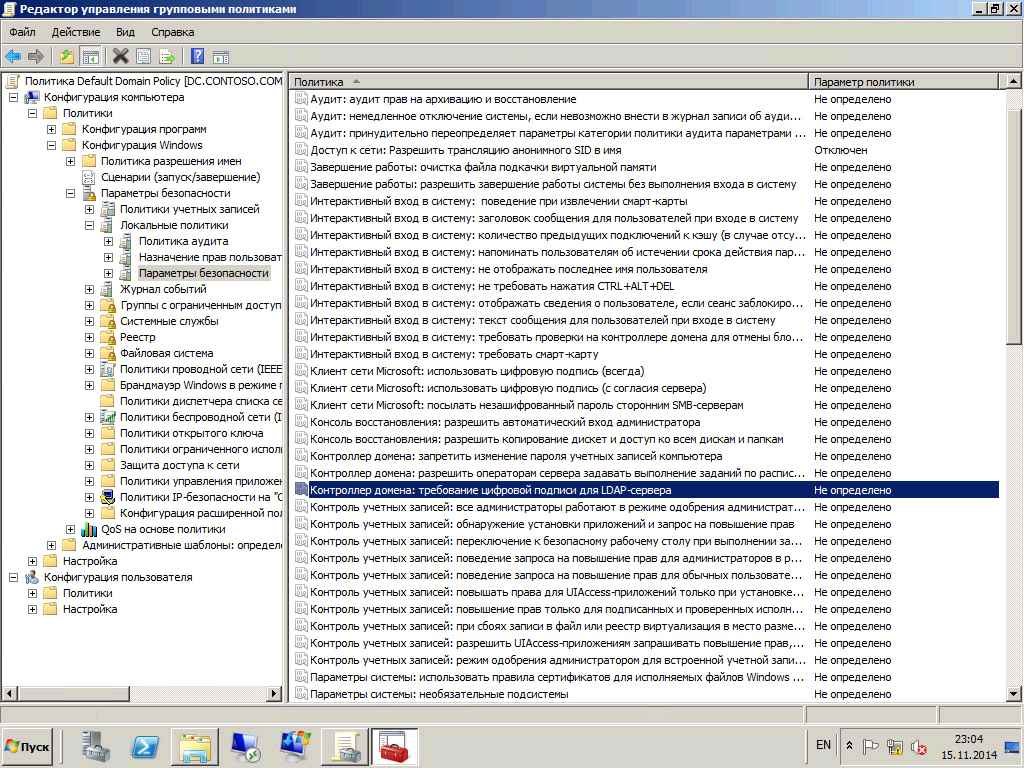

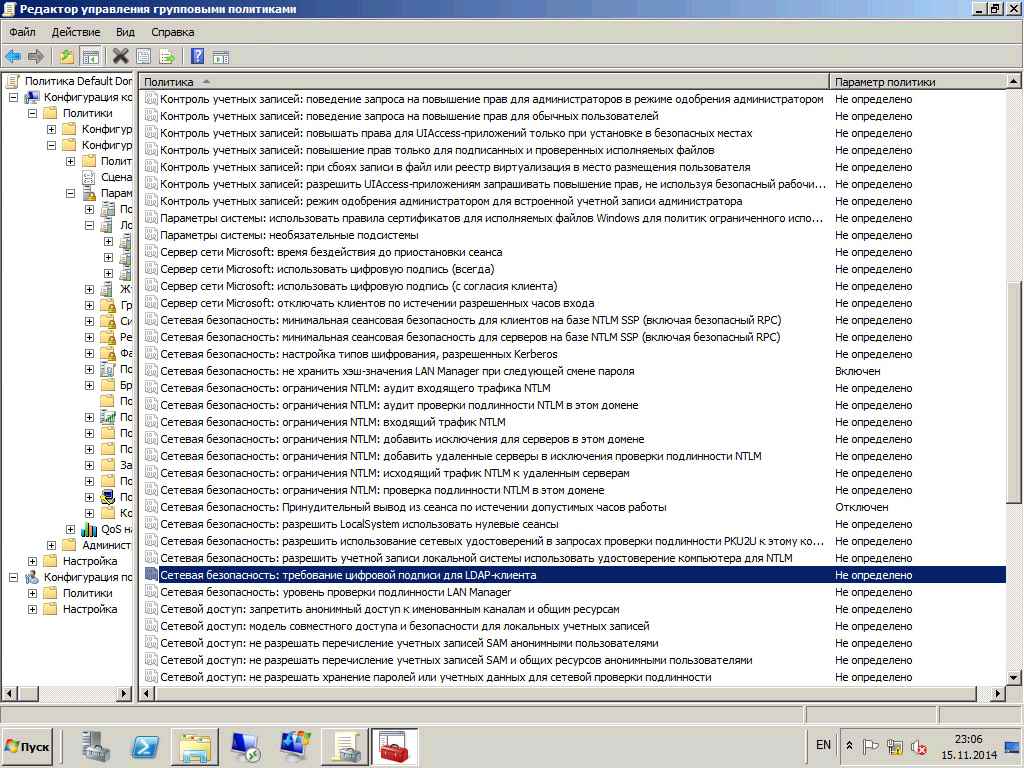

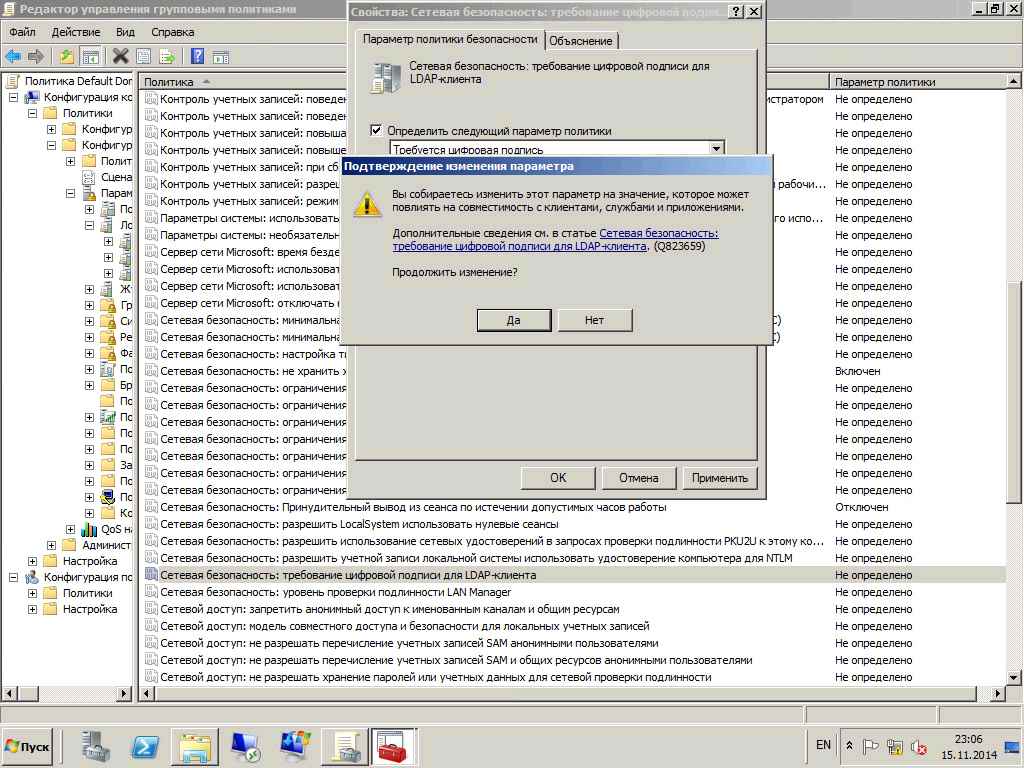

В редакторе групповых политик открываем Конфигурация компьютера > Конфигурация Windows > Параметры безопасности > Локальные политики > Параметры безопасности (Computer Configuration > Policies > Windows Settings > Security Settings > Local Policies > Security Options) и ищем политики Сетевая безопасность: требование цифровой подписи для LDAP-клиента (Network security: LDAP client signing requirements) и Контроллер домена: требования цифровой подписи для LDAP-сервера (Domain controller: LDAP server signing requirements).

Эти параметры безопасности отвечают за уровень подписи данных, который запрашивается от имени клиентов, отправляющих запросы LDAP BIND, следующим образом и определяют, будет ли LDAP-сервер требовать согласовывать подписывание с LDAP-клиентами следующим образом.Необходимые значения:

“Согласование цифровой подписи”: если службы TLS и SSL не запущены, запрос LDAP BIND создается с набором параметров подписи данных LDAP в добавление к параметрам, указанным вызывающей стороной. Если службы TLS и SSL запущены, запрос LDAP BIND создается с параметрами, указанными вызывающей стороной.

«Требовать подпись»: то же, что и «Согласование цифровой подписи». Однако если промежуточный ответ saslBindInProgress LDAP-сервера не показывает, что требуется подпись трафика LDAP, вызывающая сторона получает сообщение о том, что запрос команды LDAP BIND завершился с ошибкой.

Необходимо выбрать опцию “Требовать подпись”.

К сожалению, эти параметры не оказывает влияния на простое связывание LDAP через SSL. Клиенты Microsoft LDAP в составе Windows XP Professional для взаимодействия с контроллером домена не используют простое связывание LDAP или простое связывание LDAP через SSL. Если подписывание необходимо, то запросы с простым связыванием LDAP или простым связыванием LDAP через SSL отвергаются. Клиенты Microsoft LDAP под управлением Windows XP Professional или систем семейства Windows Server 2003 не используют простое связывание LDAP или простое связывание LDAP через SSL для