Настроим juniper vpn на SRX210

Добрый день уважаемые читатели, в прошлый раз мы с вами настроили сетевые интерфейсы на Juniper SRX210, а вот сегодня с помощью него же поднимем на juniper vpn канал, между двумя офисами, чтобы объединить с помощью него две локальные сети, рассмотрим примеры соединения, точка-точка и сеть-сеть. На сегодняшний момент, когда у компании может быть огромное количество филиалов, сложно представить жизнь без впн, и любой системный администратор, просто обязан знать его принципы работы и настройки.

Настройка vpn на juniper

И так с чего начинается настройка любого VPN соединения, правильно с планирования, и первым пунктом стоит это выбор подсети для тунелирования. Нам для решения этой задачи хватит подсети с маской 30, что означает всего 2 ip адреса которые можно использовать, один в одном офисе, а второй в другом.

Вот пример общей схемы подключения, есть главный офис и два мелких, и за счет настроенных на juniper vpn каналах, через интернет они подключены, и являются одним большим организмом. Пользователи любого офиса имеют доступ в любой другой доступ по сети конечно 🙂 .

Еще один важный аспектом, всегда была безопасность, выделю это слово и подчеркну, значит нам нужно чтобы канал был зашифрован и устойчив к взлому, и нам на помощь приходит juniper ipsec.

В Juniper ipsec, отличается от того же шифрованного ovpn или pptp является гораздо более высокая степень устойчивости ко взлому, а также гораздо более широкая степень унификации и распространенности. Связать две железки типом site-to-site, если нужен канал с шифрованием, через ipsec гораздо проще, нежели поднимать между ними ppp-соединение. Потому что ipsec умеют почти все роутеры, даже D-link, а вот с ppp-соединениями всегда возможны нюансы.

В juniper ipsec, включает в себя две фазы:

- Первая это когда устройства представляются друг другу, при помощи протокола IKE, в момент знакомства они должны договориться какой тип шифрования и контроль целостности и аутентификации буду использовать, а уж после выполнения этих требований переходят ко второй фазе.

- Ну а на второй фазе строится сам vpn туннель между Juniper роутерами.

В Juniper SRX впн соединения бывают двух видов:

- Policy based

- Routed based

Для чего используют Policy based

- Для устройств не из семейства Juniper, примером может быть Cisco.

- Когда через VPN, необходимо получить доступ только к одной подсети или одной сети на удаленном узле

Для чего используют Routed based

- Туннель представляет собой средство для доставки трафика между точками А и В, а также политику в качестве метода разрешающего или запрещающего доставку этого трафика. Проще говоря, ScreenOS позволяет вам свободу, чтобы отделить регулирование трафика от средств его доставки

- Route Based VPN является конфигурация, в которой политика не ссылается на конкретный VPN-туннель. Вместо этого VPN-туннель косвенно ссылается на маршрут, который указывает на конкретный интерфейс туннеля. Туннельный интерфейс может быть связан с VPN-туннелем или в туннельной зоной.

- Route Based интерфейс находится в зоне безопасности, туннельный интерфейс должен быть привязан к VPN-туннелю. Это необходимо для того, чтобы создать конфигурацию Route Based VPN. Интерфейс туннеля может быть пронумерован. Если он пронумерован, интерфейс туннеля заимствует IP-адрес из интерфейса зоны безопасности.

Кроме того, виртуальные частные сети Route Based должна включать следующую информацию о конфигурации:

- Туннельный интерфейс

- В фазе 1 Конфигурация VPN шлюза

- В фазе 2 в конфигурация VPN

- Маршрут для удаленной сети, указывающей на туннельный интерфейс

- Политика разрешающая трафик

- Конфигурацию VPN связанную с туннельным интерфейсом.

- Локальный и удаленный прокси-ID

Настройка Routed based

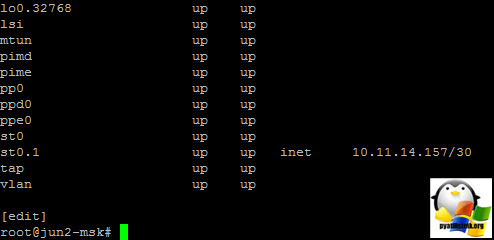

Routed based я буду настраивать, только потому что мне нужно NAT между сетями. Чуть выше мы с вами определились, что для виртуального интерфейса juniper ipsec, мы выбрали подсеть с маской 30. На одной стороне у меня будет 10.11.14.158/30, а на второй 10.11.14.157/30.

Мы с вами рассмотрим два варианта выполнения задачи, из командной строки, посредством ssh и через графический GUI интерфейс.

Настройка juniper ipsec через командную строку

Открываем ssh сессию, и вводим

configure

Все теперь, когда вы находитесь в режиме configuration mode вы можете вносить изменения в конфиг железки.

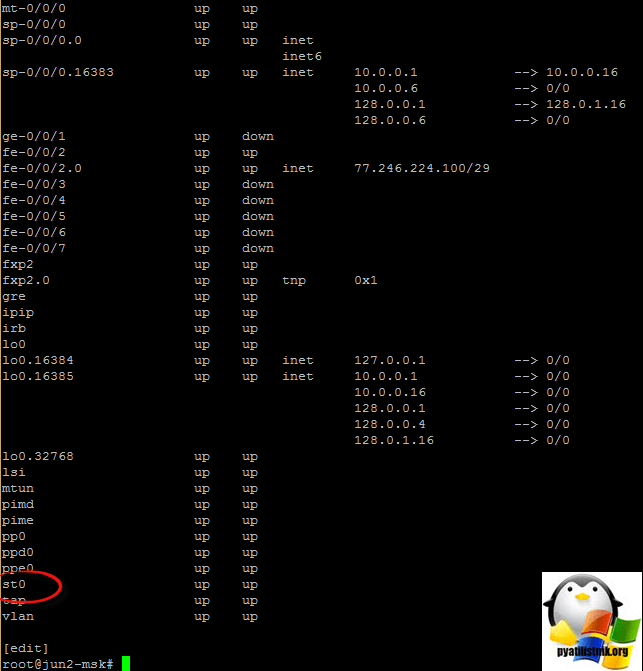

Создадим виртуальный интерфейс st0, в Juniper все виртуальные называются st. Но сначала проверим нет ли у нас уже созданных. run добавляет для выполнения команд не из режима конфигурирования.

Вывод будет примерно вот таким. Как видите у меня нет st интерфейсов, кроме 0, на нем то мы и будем создавать sub интерфейсы.

Зададим статический ip адрес для juniper ipsec туннеля.

- set interfaces st0 указываем что будем на его основе делать дополнительный интерфейс с номером 1

- description "Msk-kopus1 to NN" описание к интерфейсу

Зададим размер MTU.

Если вы сейчас выполните команду Commit, для записи конфига, то потом выполнив run show interface terse вы увидите созданный st1 интерфейс.

Удалить интерфейс можно командой.

Настройка первой фазы IKE

Перейдем к первой настройке vpn на Juniper, и это фаза IKE.

Включим использование pre-shared keys, с помощью authentication-method pre-shared-keys. proposal это если дословно перевести предложение, по сути это профиль настроек для первой фазы, в котором описаны все параметры.

Теперь с генерируем общий приватный ключ при обмене данными по незащищенному каналу, размером 2048-бит, за это отвечает dh-group. Что такое dh-group читайте по ссылке слева

Для аутентификации будем использовать sha-256, это безопасный алгоритм хеширования. Более подробно про md5 хеш и sha 1 хеш читайте по ссылке.

Зададим алгоритм шифрования данных в первой фазе, укажем aes-256-cbc

Укажем описание proposal

Зададим время жизни приватного ключа (был сгенерирован автоматически при инициализации подключения) первой фазы

Задаем режим работы

Задаем сам PSK ключ

И привязываете его к proposal

Теперь нужно указать ip адрес шлюза (публичный ip) для подключения и создать саму политику шлюза.

Задаем интерфейс, через который будет проходить IPSec трафик

security {

ike {

proposal jun-msk-nn {

description vpn-msk-korpus2-to-nn;

authentication-method pre-shared-keys;

dh-group group14;

authentication-algorithm sha-256;

encryption-algorithm aes-256-cbc;

lifetime-seconds 86400;

}

policy msk-to-nn {

mode main;

proposals jun-msk-nn;

pre-shared-key ascii-text "Мой ключ"; ## SECRET-DATA

}

gateway g-msk-to-nn {

ike-policy msk-to-nn;

address 95.79.54.251;

external-interface fe-0/0/2.0;

Настройка второй фазы juniper ipsec

Переходим к настройке второй фазы juniper ipsec,

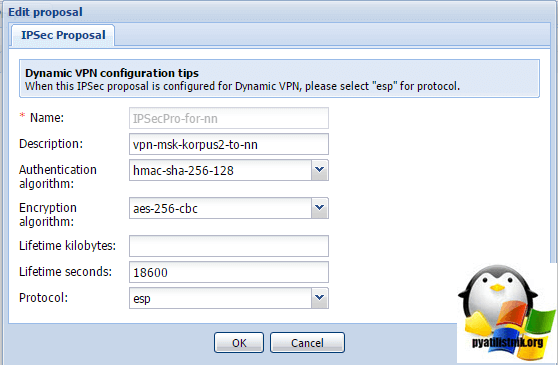

Зададим протокол инкапсуляции, protocol esp — будем использовать ESP (Encapsulated Security Payload header). Имя proposal у меня будет IPSecPro-for-nn.

Следующим шагом при настройке juniper ipsec идет алгоритм аутентификации, я поставлю authentication-algorithm hmac-sha-256-128

Ну и укажем алгоритм шифрования encryption-algorithm aes-256-cbc

И укажем время жизни приватного ключа (был сгенерирован автоматически при инициализации подключения) второй фазы

ну и описание конечно же для себя, приучите себя это делать

Далее juniper vpn потребует создать политику в которой вы выберите dh-group

Ну и натравим политику IPsec на proposal

Укажем виртуальный интерфейс для построения IPSec туннеля, пустим через st0.1, у вас может быть другой.

Укажем шлю

Линкуем к политике и говорим, что туннель будет создан немедленно

set security ipsec vpn "vpn-msk-korpus2-to-nn" establish-tunnels immediately

ipsec {

proposal IPSecPro-for-nn {

description vpn-msk-korpus2-to-nn;

protocol esp;

authentication-algorithm hmac-sha-256-128;

encryption-algorithm aes-256-cbc;

lifetime-seconds 18600;

}

policy msk-to-nn {

description vpn-msk-korpus2-to-nn;

perfect-forward-secrecy {

keys group14;

}

proposals IPSecPro-for-nn;

}

vpn vpn-msk-korpus2-to-nn {

bind-interface st0.1;

ike {

gateway g-msk-to-nn;

ipsec-policy msk-to-nn;

}

establish-tunnels immediately;

Еще последним штрихом мы должны разрешить в зоне untrust ike и ping трафик

set security zones security-zone untrust interfaces fe-0/0/2.0 host-inbound-traffic system-services ping

set security zones security-zone trust interfaces st0.1 host-inbound-traffic system-services all

set security zones security-zone trust interfaces st0.1 host-inbound-traffic protocols all

и не забудьте st0.1 добавить в зону trust иначе не будет работать.

Все теперь можно настраивать статические маршруты в обе стороны делается это командой

посмотреть состояние фаз juniper vpn на SRX210 можно командами

run show security ipsec sa

и все активные туннели

run show security ike active-peer

Настройка juniper ipsec через веб интерфейс

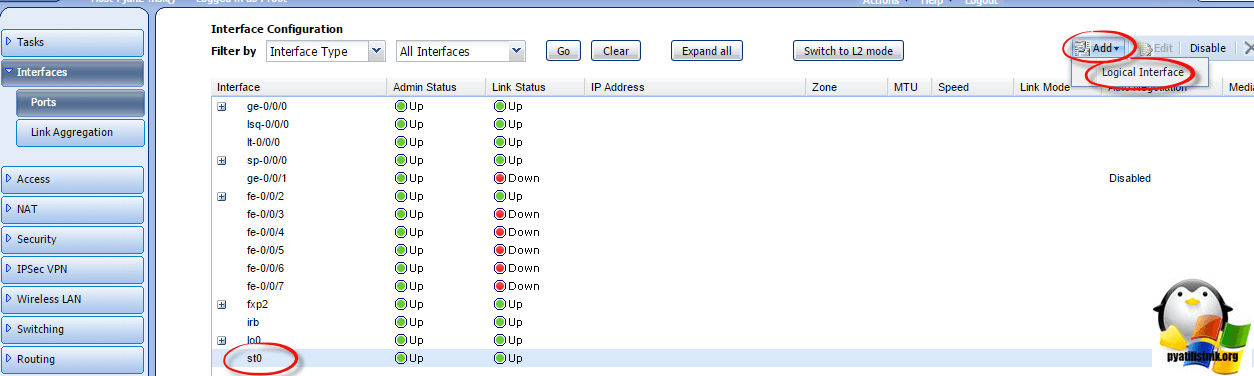

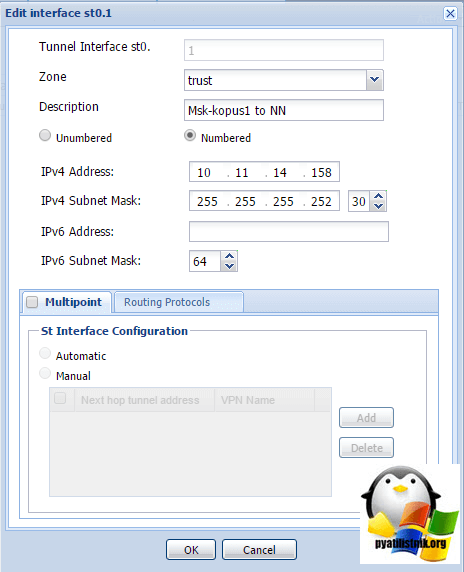

Давайте теперь настроим juniper vpn вторым способом. Как включить web морду я уже рассказывал, логинимся в нее. Идем в пункт interfaces > Ports. Ищем там st0 и сверху жмем Add > Logical interfaces. Нам нужно добавить виртуальный vpn интерфейс.

И заполняем все поля

- Номер виртуального интерфейса

- зона trust

- Описание

- Статический ip адрес с маской

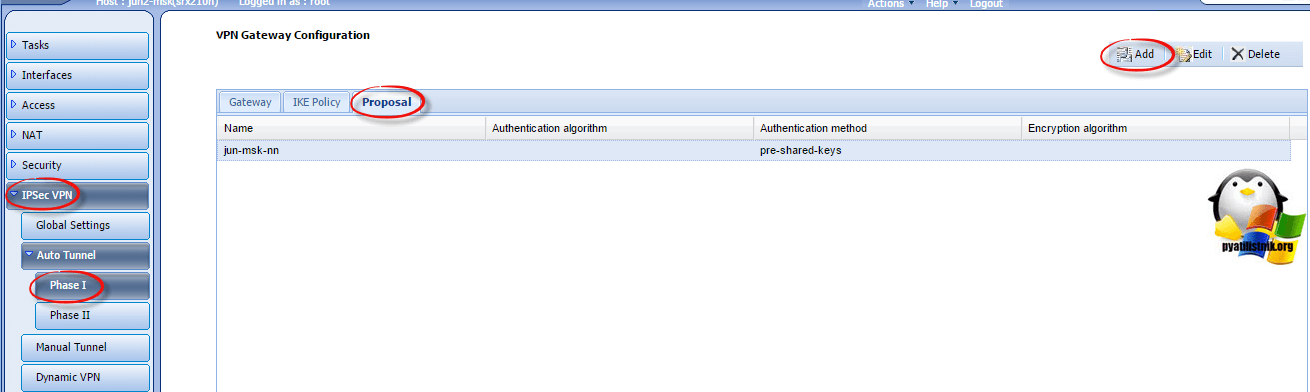

Все туннельный интерфейс готов идем далее к настройкам фаз, первая это IKE. Открываем IPSec VPN > Auo Tunnel > Phase 1 > Proposal. Тут нам нужно создать новый Proposal для Kuniper IKE фазы. Жмем Add.

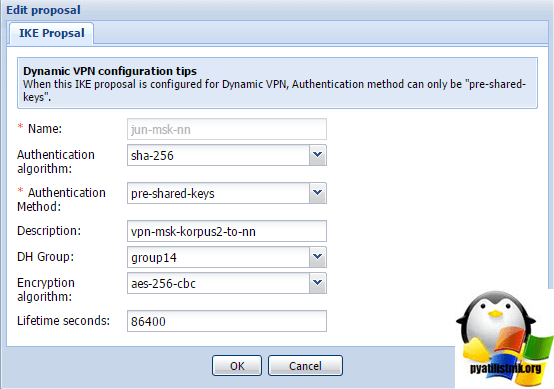

Тут как и в командной строке задаем параметры

- Имя

- Алгоритм аутентификации ставим > sha-256

- Метод аутентификации > pre-share-keys

- Описание

- DH Goup > group14

- Алгоритм шифрования > aes-256-cbc

- Время жизни ключа > 86400

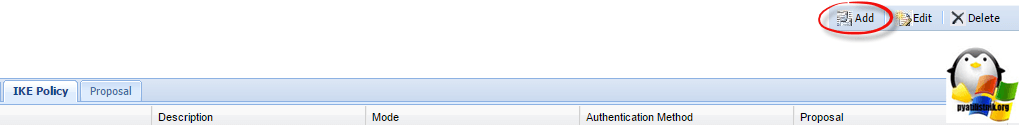

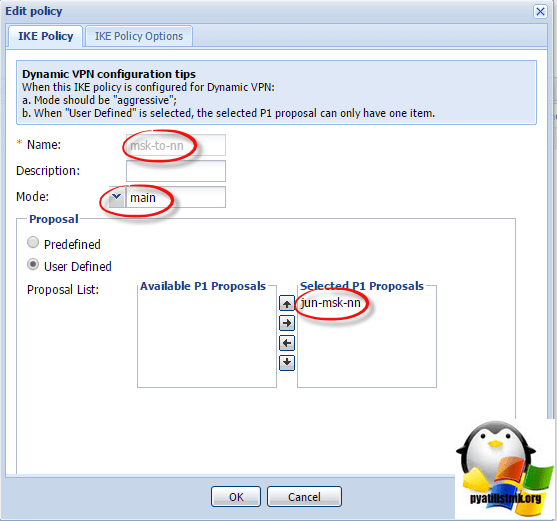

Сохраняем и идем создавать политику IKE. Открываем вкладку IKE Policy и жмем Add,

Задаем ей имя, режим main и перекидываем вправо ранее созданный Proposal

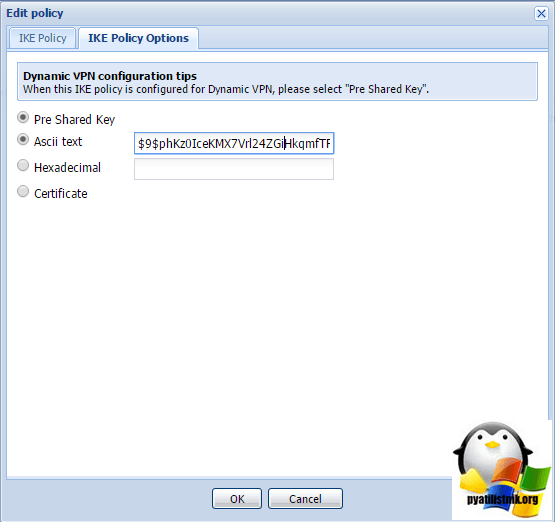

На вкладке IKE Policy Options указываем Pre Share Key, которым вы будите шифровать первую фазу Juniper vpn.

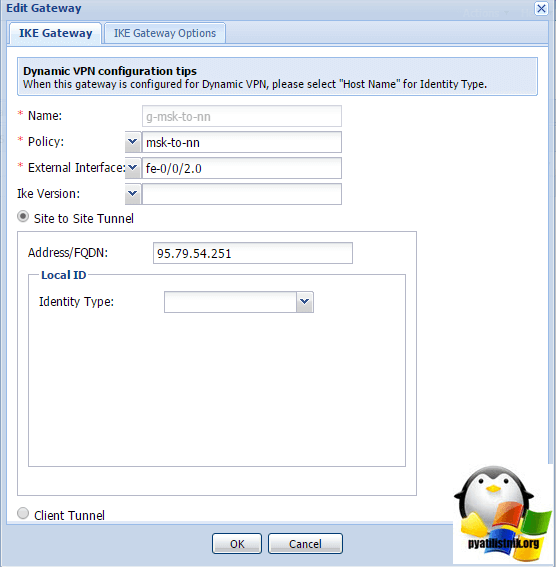

Теперь нужно указать шлюз, через который нужно пускать vpn. Идем на вкладку Gateway и жмем Add.

На вкладке IKE Gateway задаем

- Имя

- Политику созданную ранее

- Интерфейс на котором у вас настроен провайдер, через которого пойдет трафик

- И Ip или адрес назначения на второй стороне

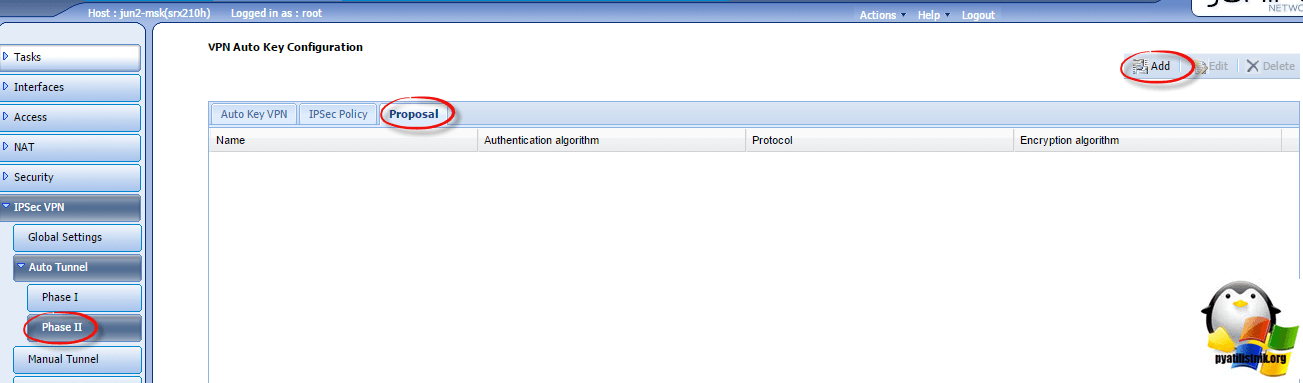

Переходим к настройке второй фазы. Вторая фаза как вы помните это juniper ipsec. Идем в пункт Phase 2 > Proposal > Add,

В свойствах Proposal, указываем

- Имя политики IPsec

- Описание

- Алгоритм аутентификации ставим hmac-sha-256-128

- Алгоритм шифрования aes-256-cbc

- Время жизни ключа 18 600

- Протокол esp

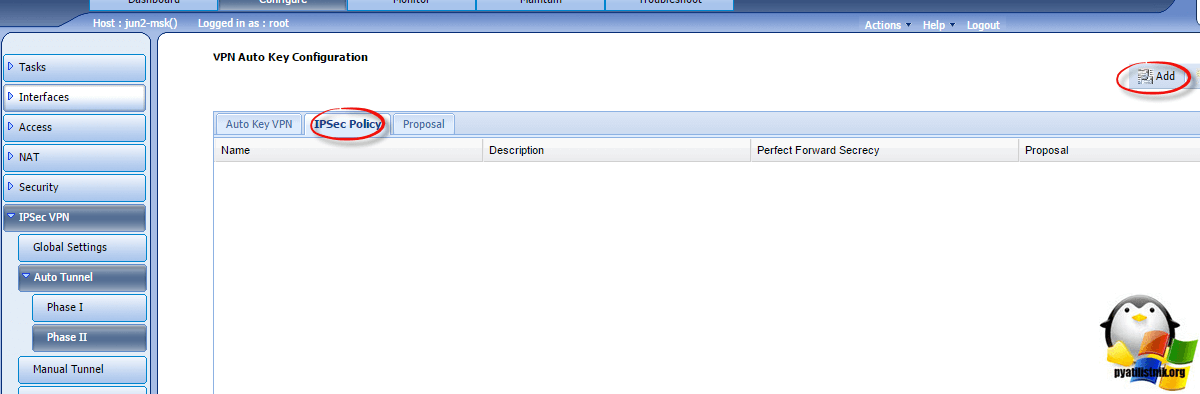

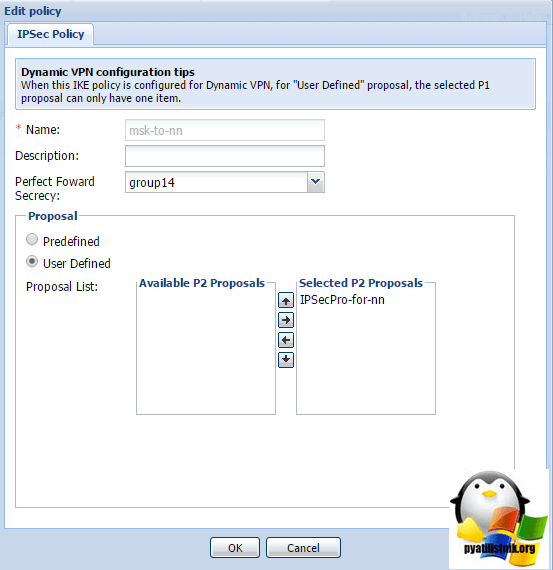

Далее создаем IPsec политику жмем Add.

В политике задаем Имя, Описание, группу ставим group14 и перебрасываем созданный ранее Proposal на право.

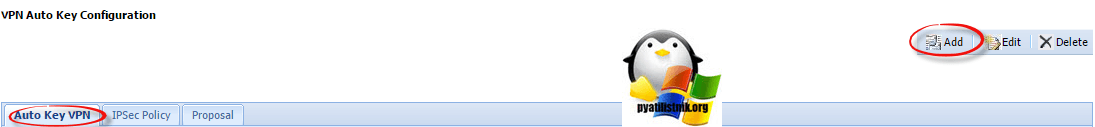

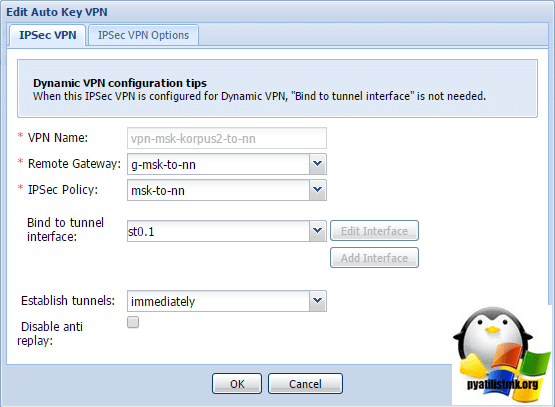

И последний момент нужно создать ключ, для juniper ipsec, идем в меню Auto Key VPN > add.

Указываем

- Имя

- Удаленную политику созданную ранее

- IPsec policy

- Привязка к созданному виртуальному интерфейсу

- Применять будем немедленно

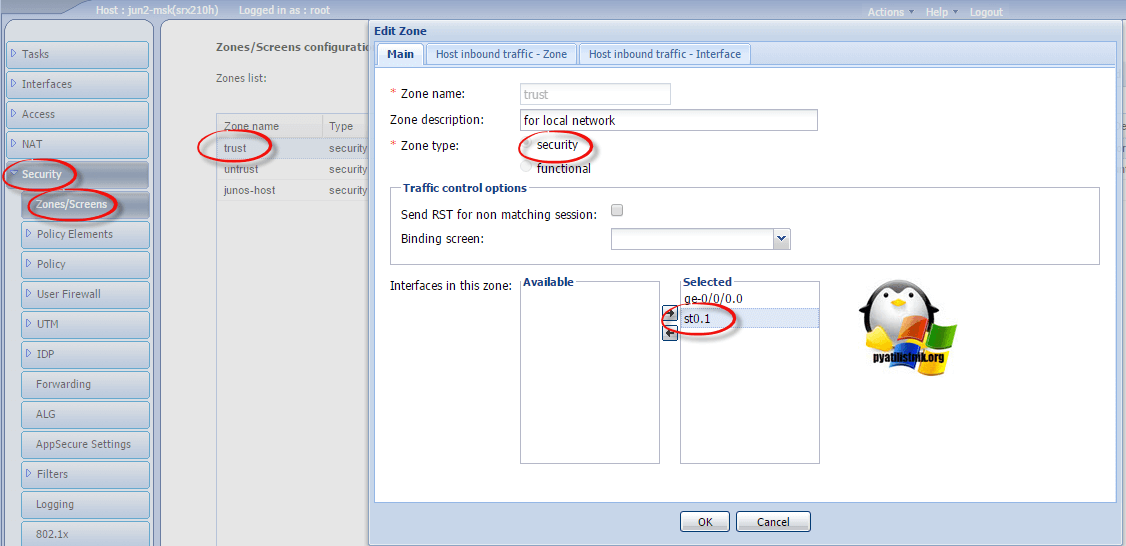

Все фазы для juniper vpn созданы, на второй стороне так же их создаете. Убедитесь, что виртуальный интерфейс под vpn st.0.ваш номер находится у вас в доверительной зоне, если нет то сделайте его ее членом.

Для этого идем в Security > Zones > выбираете зону trust и вносите нужный интерфейс.

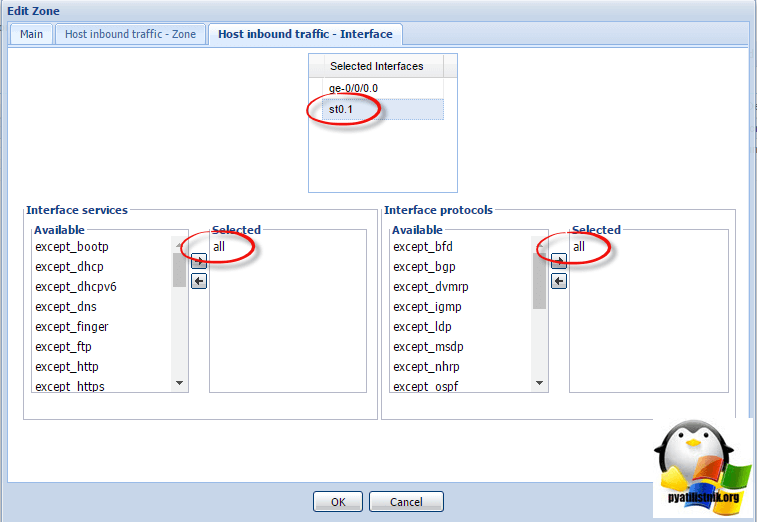

Убедитесь, что для вашего st0 разрешен весь трафик.

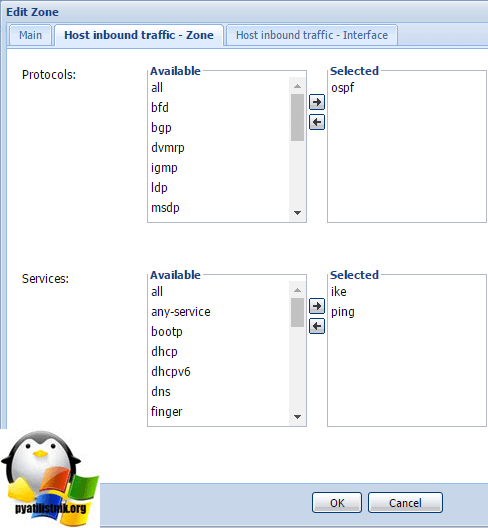

Так же вам нужно на зоне untrust разрешить IKE трафик.

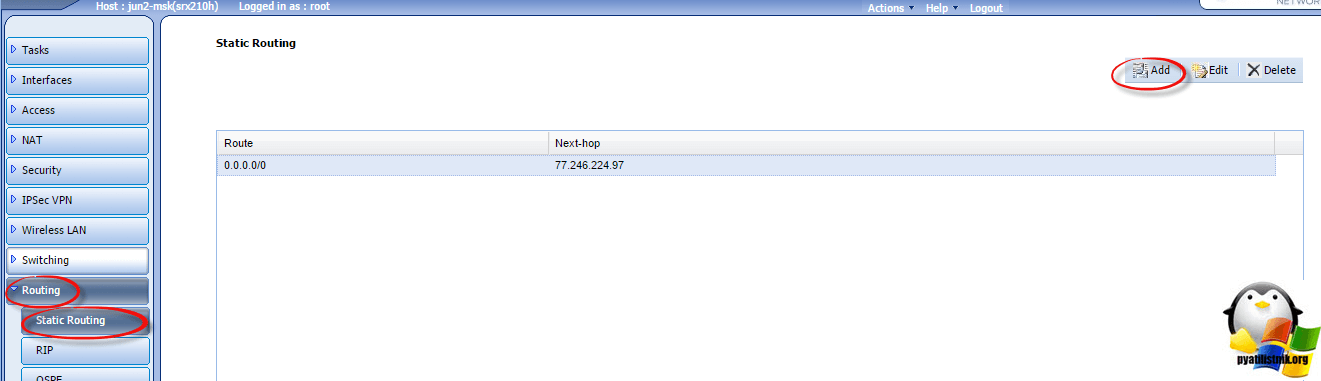

Ну и далее прописываете маршруты. Вкладка Rouning > Static Routing > Add в нужные вам подсети.

А расскажите пожалуйста как конфиг бэкапить

Ок, конечно опишу

Ringmaster or Mobility System software not download site. WLA-321 access point for

Скажите пожалуйста как завернуть весь трафик в VPN. Не могу понять. Спасибо