Кто переместил объект Active Directory

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В прошлый раз мы с вами разобрали, как форматируется флешка в операционных системах Windows и Mac OS. Сегодня мы с вами рассмотрим такую ситуацию, есть домен Active Directory в котором есть некоторое количество сотрудников у которых есть права на объекты. В какой-то момент перестали работать групповые политики на нескольких серверах. Сами сервера отвечали. После поиска проблем было обнаружено, что они были перемещены из одного организационного подразделение в другое. Необходимо научиться определять, инициатора перемещения и логировать такие события.

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В прошлый раз мы с вами разобрали, как форматируется флешка в операционных системах Windows и Mac OS. Сегодня мы с вами рассмотрим такую ситуацию, есть домен Active Directory в котором есть некоторое количество сотрудников у которых есть права на объекты. В какой-то момент перестали работать групповые политики на нескольких серверах. Сами сервера отвечали. После поиска проблем было обнаружено, что они были перемещены из одного организационного подразделение в другое. Необходимо научиться определять, инициатора перемещения и логировать такие события.

Для решения нашей поставленной задачи, необходимо включить и настроить аудит доменных служб. Алгоритм действий будет такой же, как в ситуации когда мы искали кто сбросил пароль пользователя в AD.

Как включить аудит изменений организационных единиц

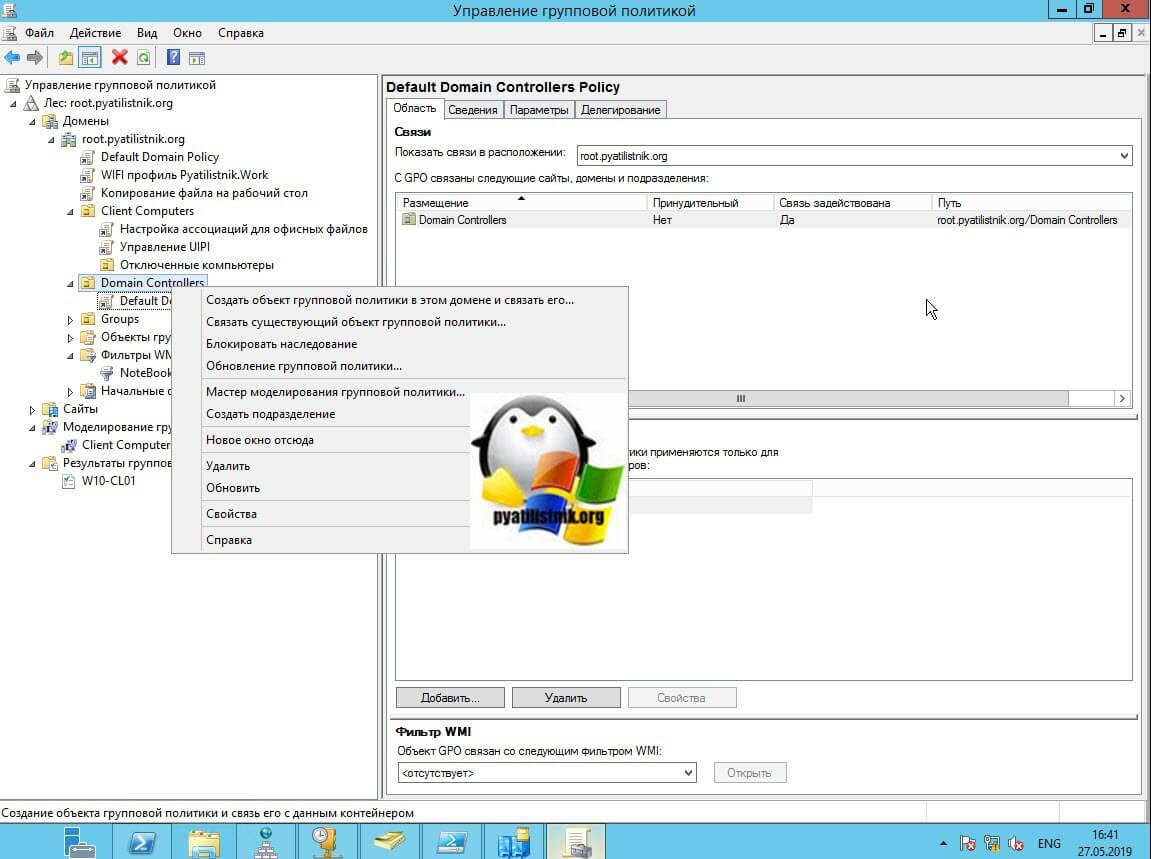

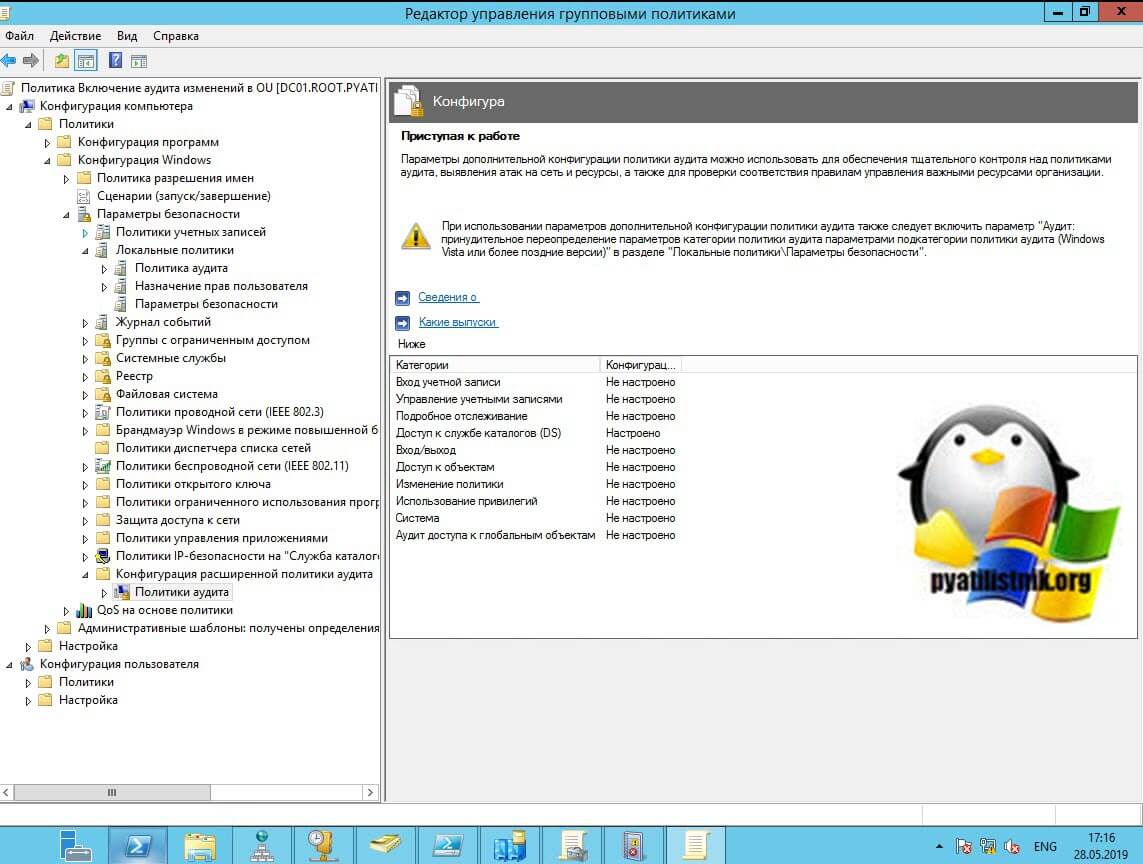

Поскольку все необходимые нам события генерируются на контроллерах домена, то логично предположить, что нам необходимо настроить на них аудит для определенных событий. Для это вам нужно открыть оснастку по управлению групповой политикой (gpmc.msc). Находите контейнер "Domain Controllers" в нем есть политика "Default Domain Controllers Policy", можно использовать ее, но мне кажется правильнее создать отдельный объект GPO и явным образом его идентифицировать. Сделаем, это через правый клик по контейнеру и из контекстного меню выберем пункт "Создать объект групповой политики в этом домене и связать его с данной OU".

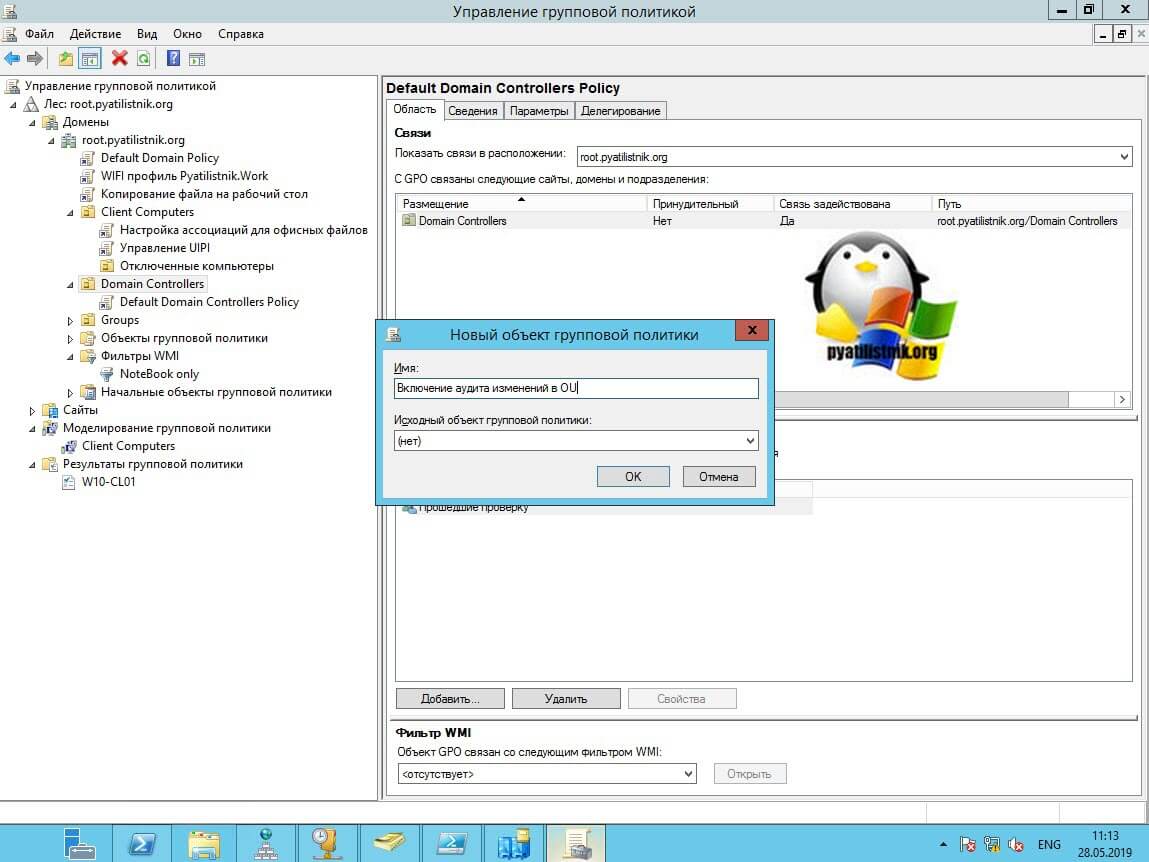

Задаем понятное для вас имя политики

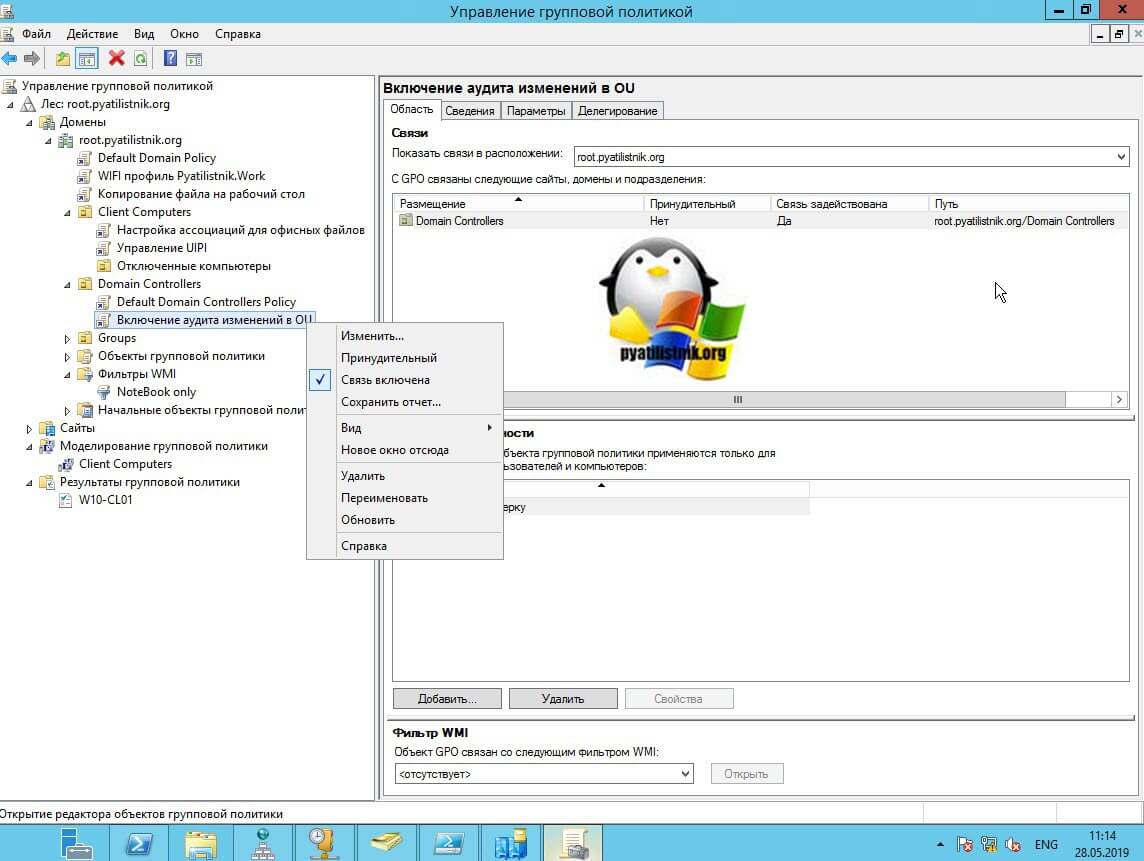

Далее переходим к изменению новой политики.

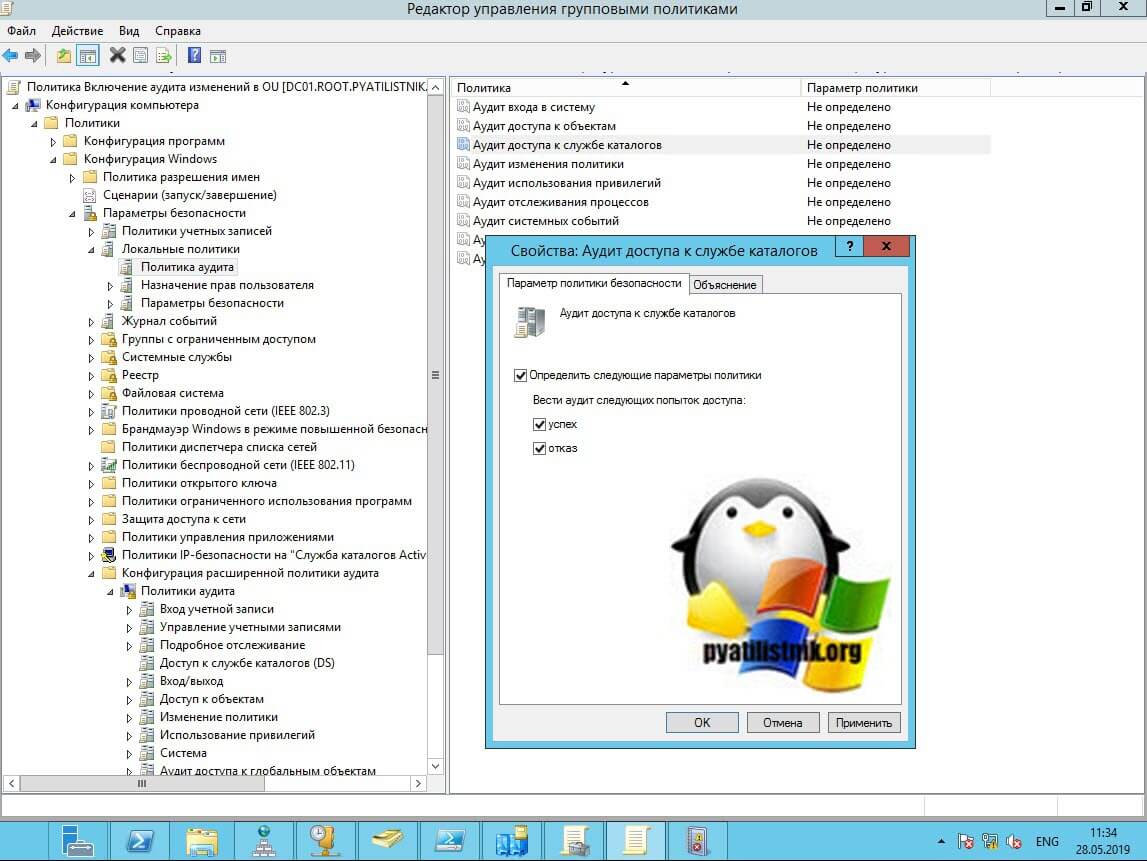

Чтобы активировать нужный нам аудит событий по изменению в организационных подразделениях Active Directory, вам необходимо пройти в такой раздел:

(Computer Configuration - Policies - Windows Settings - Security Settings - Local Policies - Audit Policy)

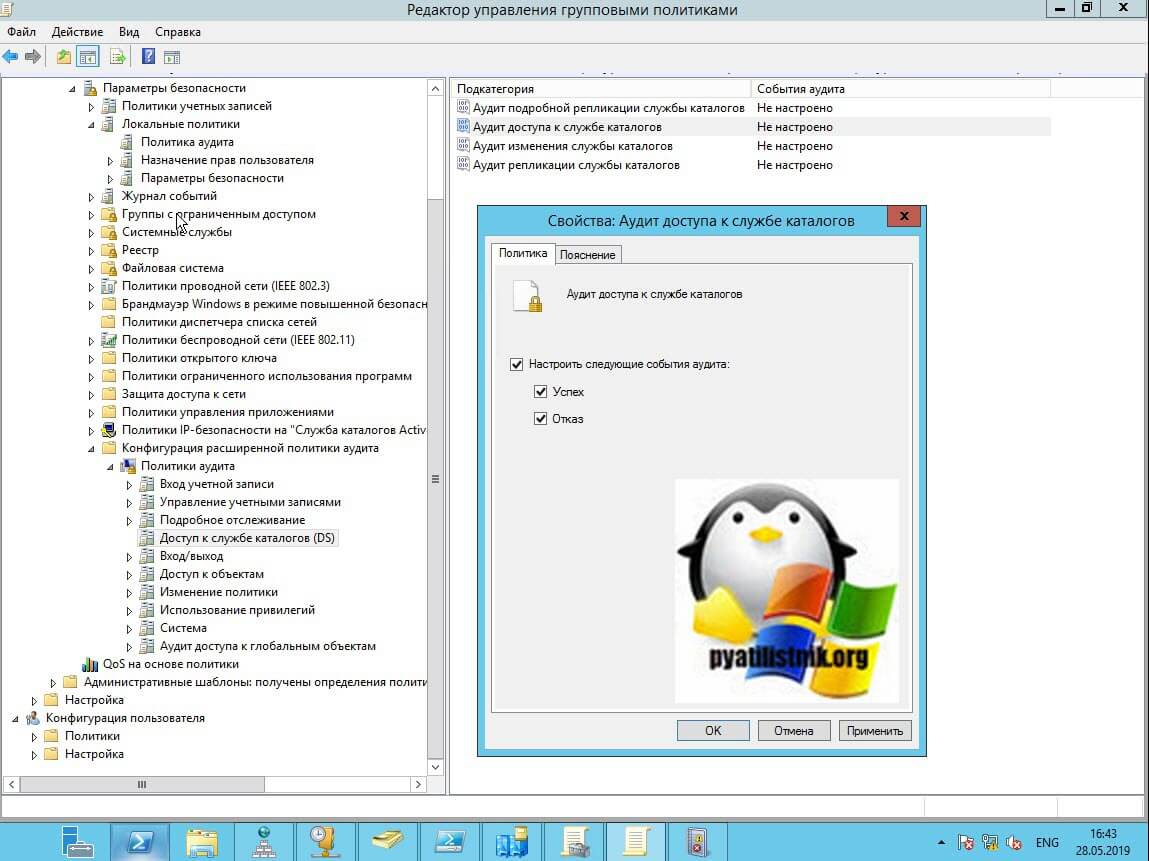

Находим в данном разделе пункт "Аудит доступа к службе каталогов" и активируем пункты "Успех" и "отказ".

Не забывайте, что есть более тонкая настройка аудита изменений в OU Active Directory, и находится она в конфигурации расширенной политики аудита.

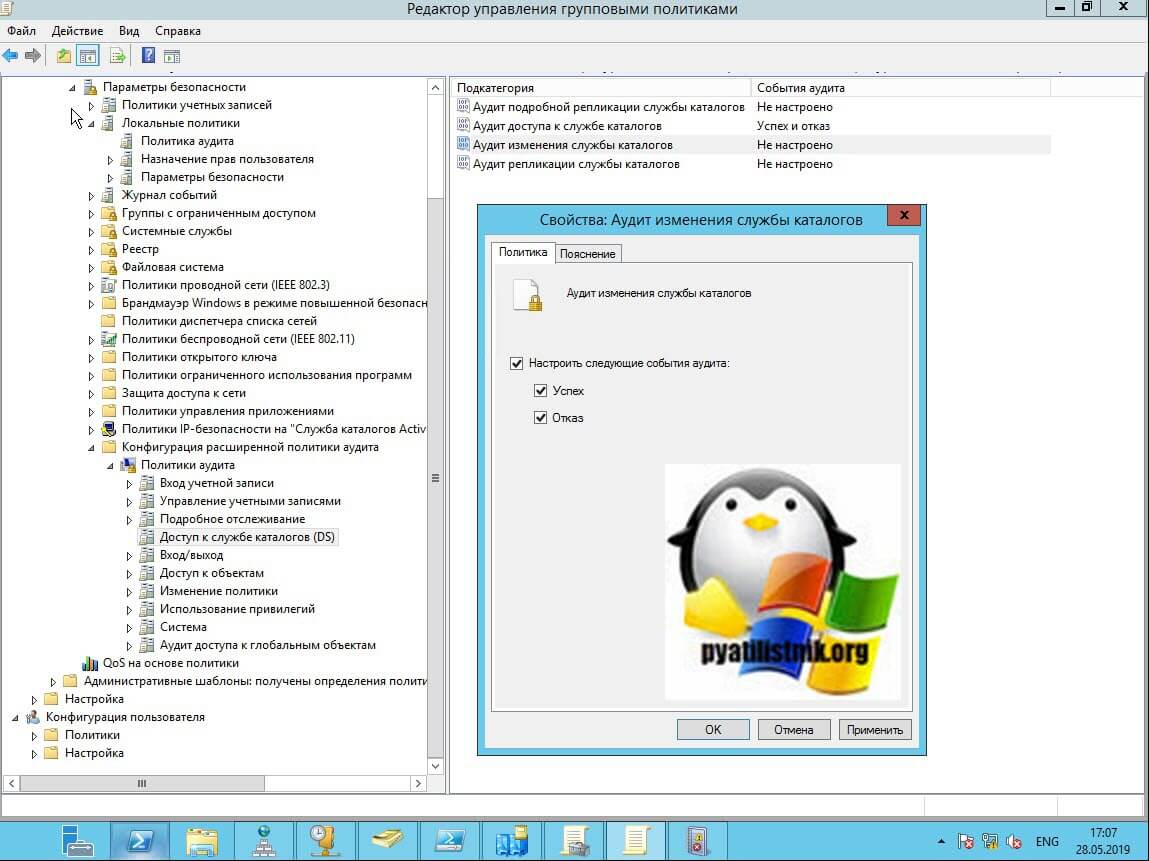

Так же активируйте "Аудит изменения службы каталогов (Audit Directory Service Access)".

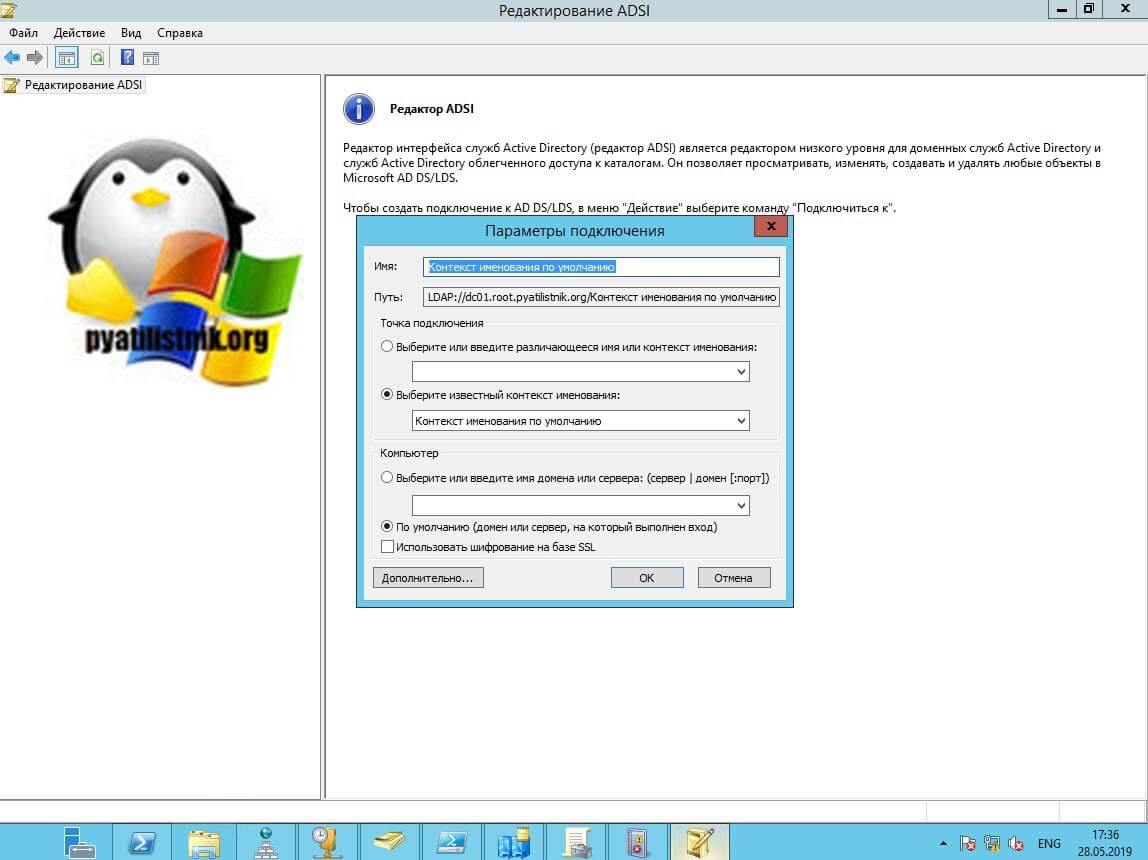

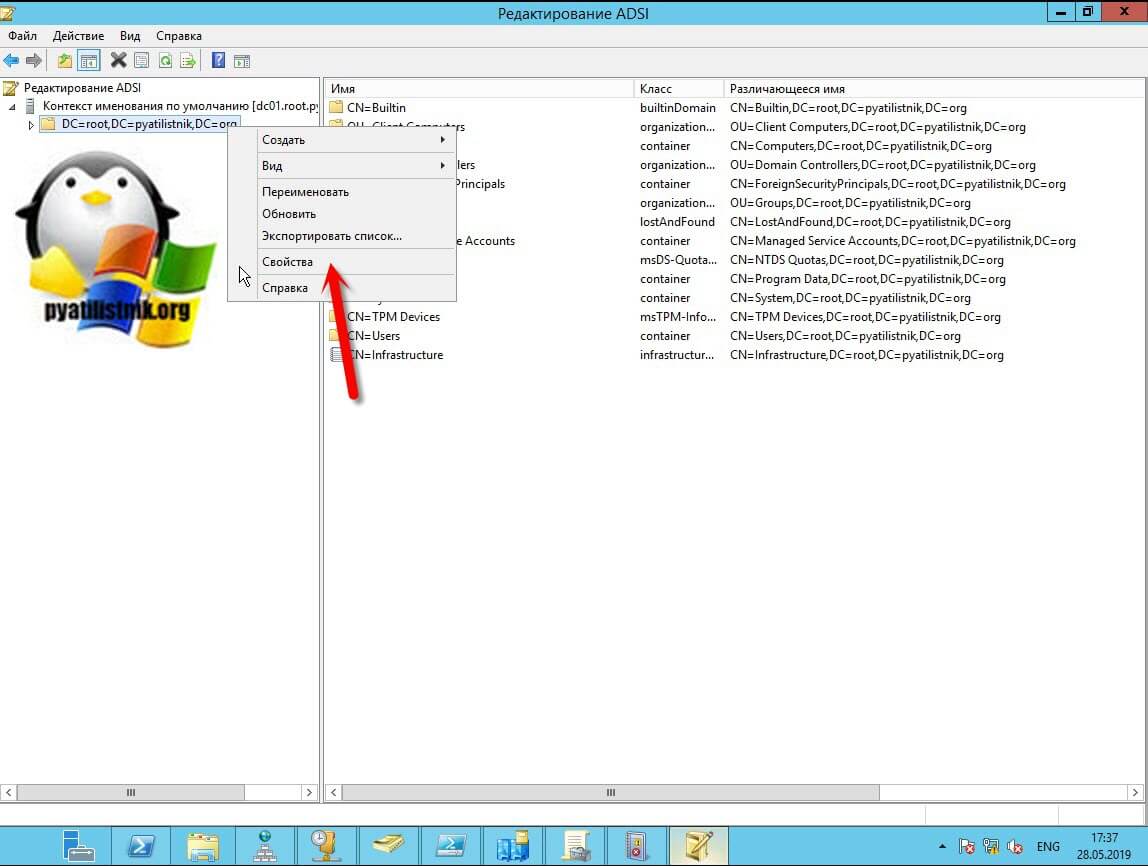

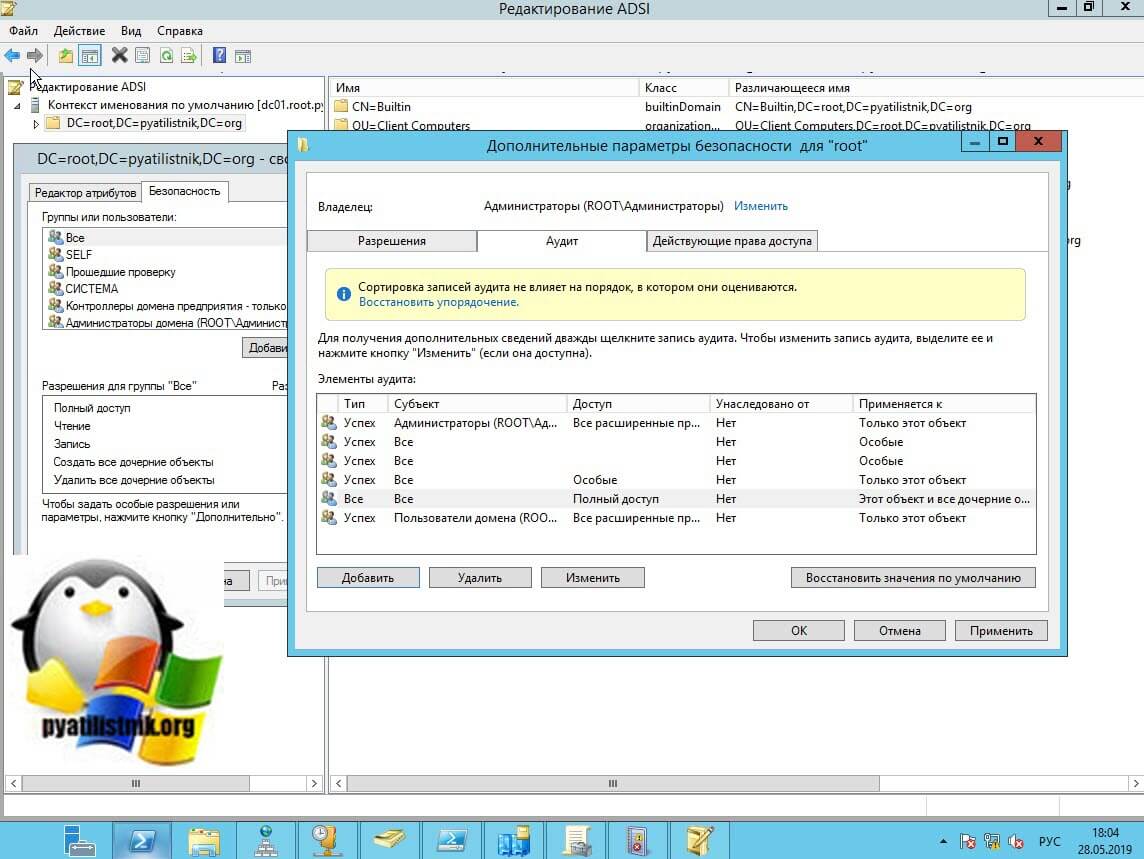

После включения аудита Active Directory, давайте выберем, что мы хотим проверять. Откройте окно "Редактирование ADSI" Выбираете контекст именования по умолчанию.

Разверните узел "Контекст именования по умолчанию" и найдите в нем ваш домен. Щелкните по нему правым кликом мыши и из контекстного меню нажмите пункт "Свойства".

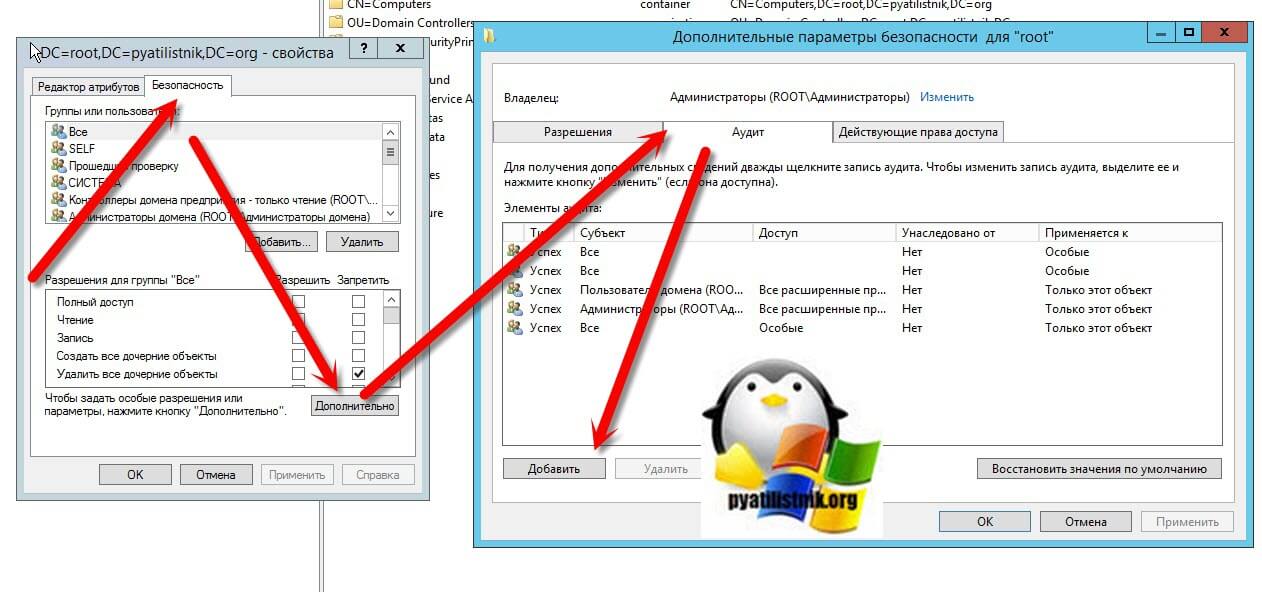

Далее в новом окне открываем вкладку "Безопасность", где находим кнопку "Дополнительно". Нажав ее у вас откроется дополнительное окно, где нас интересует вкладка "Аудит".

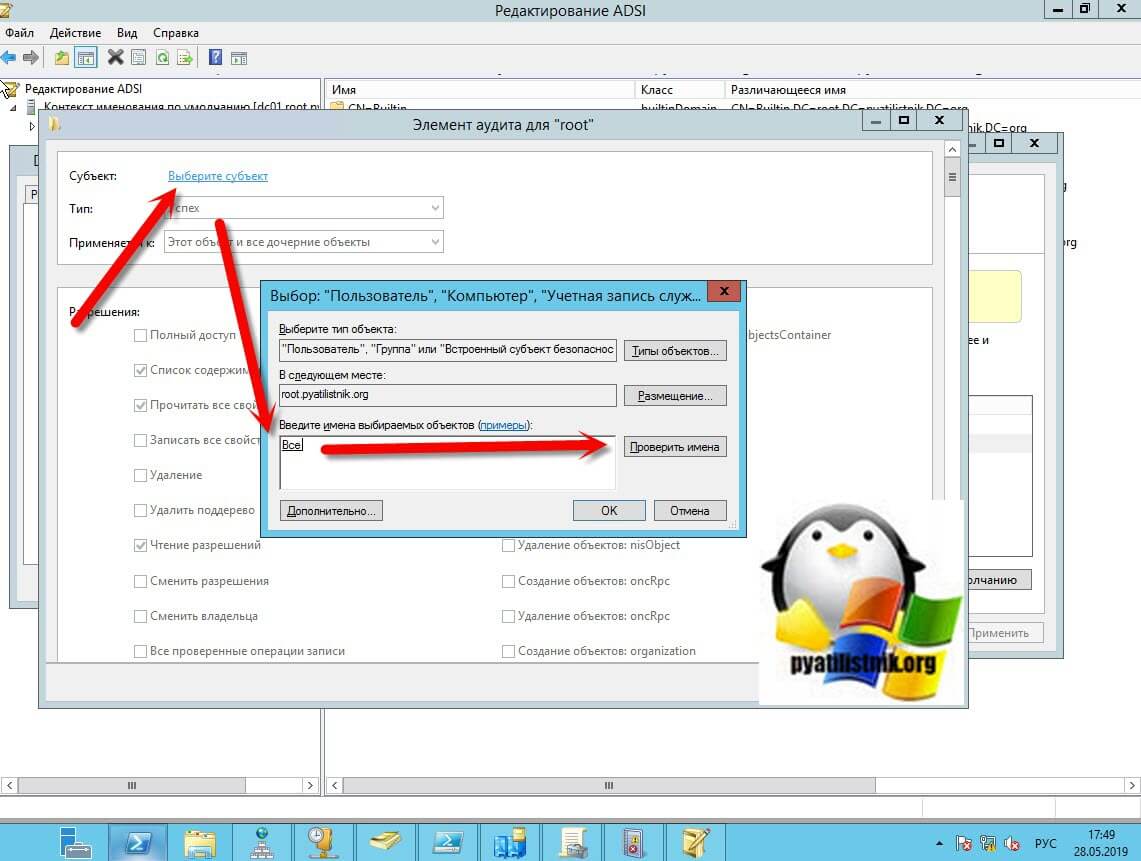

Нажмите кнопку "Добавить". В окне элемента аудита, нажмите кнопку "Выберите субъект". Введите "Все" в текстовом поле, чтобы проверить изменения, внесенные всеми объектами Active Directory в организационных единицах. Вы можете ввести имя пользователя или группы, чтобы проверять только изменения, сделанные ими. Нажмите "Проверить имена", чтобы подтвердить запись, и нажмите "ОК", чтобы добавить ее.

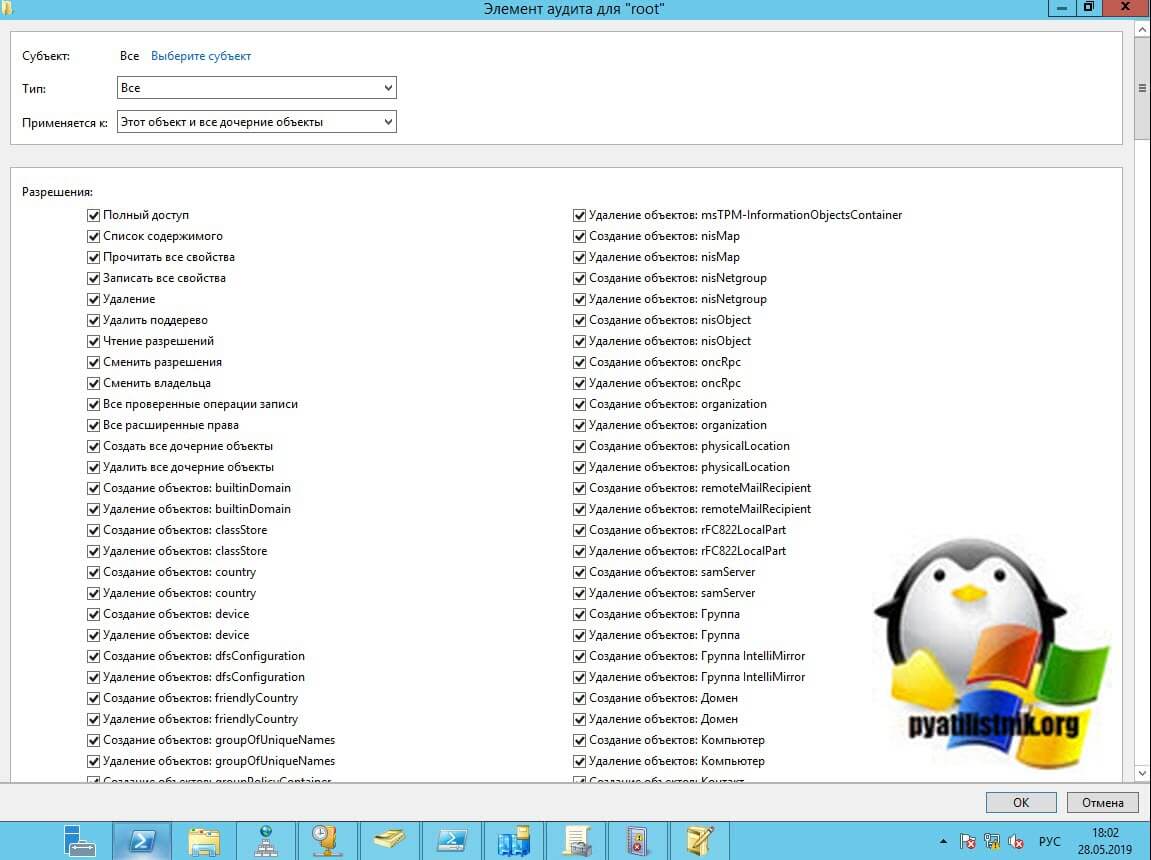

В поле "Тип" выберите пункт "Все", в поле "Применяется к этому объекту и всем дочерним объектам", выставите разрешения "Полный доступ", вы конечно можете найти только событие по изменению организационных подразделений, но лучше выбрать все, мало ли вам потребуется что-то другое.

Видим на вкладке с правами у группы "Все" полный доступ. Сохраняем все настройки.

Какие события смотреть для отображения перемещений между OU AD

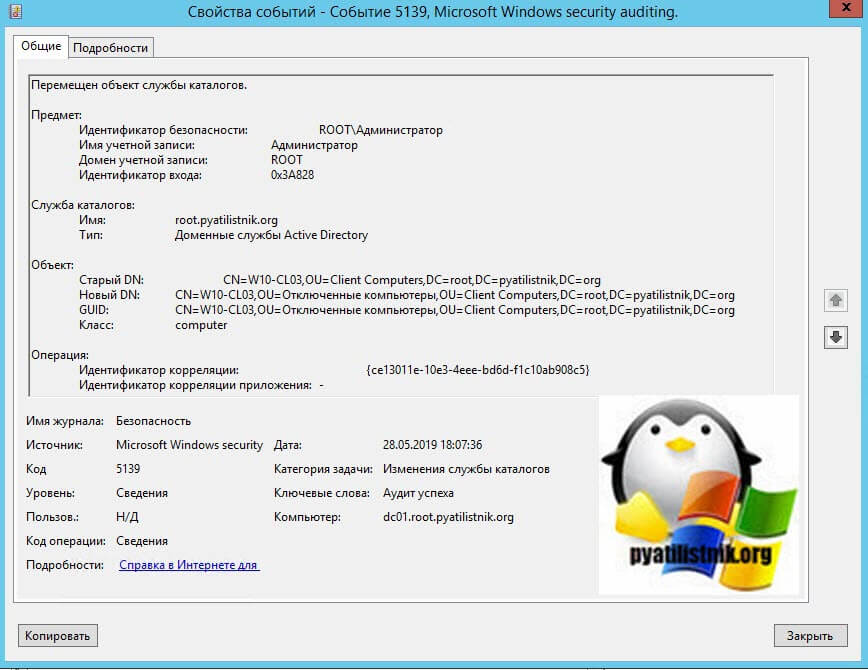

Теперь осталось найти нужные события, для этого откройте журнал с логами Windows. На вкладке "Безопасность" нажмите "Фильтр текущего журнала". В окне фильтрации введите код ID 5139.

Событие с кодом ID 5139 (объект службы каталогов был перемещен).

https://docs.microsoft.com/ru-ru/windows/security/threat-protection/auditing/event-5139

Предмет: Служба каталогов: Объект:

Идентификатор безопасности: ROOT\Администратор

Имя учетной записи: Администратор

Домен учетной записи: ROOT

Идентификатор входа: 0x3A828

Имя: root.pyatilistnik.org

Тип: Доменные службы Active Directory

Старый DN: CN=W10-CL03,OU=Client Computers,DC=root,DC=pyatilistnik,DC=org

Новый DN: CN=W10-CL03,OU=Отключенные компьютеры,OU=Client Computers,DC=root,DC=pyatilistnik,DC=org

GUID: CN=W10-CL03,OU=Отключенные компьютеры,OU=Client Computers,DC=root,DC=pyatilistnik,DC=org

Класс: computer

Тут мы видим, что учетная запись администратора из домена ROOT перенесла из организационного подразделения Active Directory учетную запись компьютера и положила его в новое подразделение. Указано время выполнения операции, в аудите событие отмечено, как успешное.

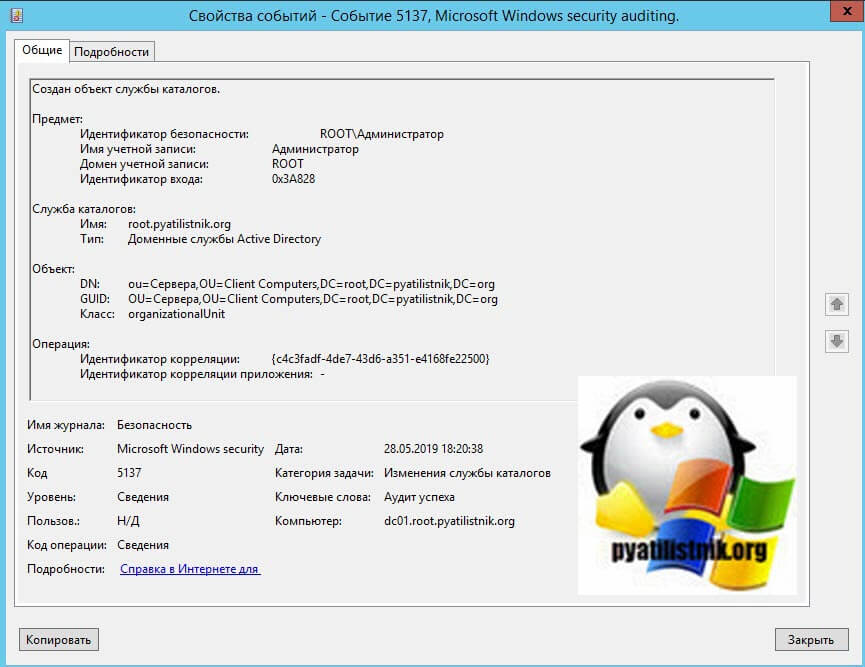

Чтобы понять кто создал организационное подразделение, есть событие с кодом ID 5137 (объект службы каталогов был создан). Поменяем выдачу нашего фильтра на новое значение.

Создан объект службы каталогов.

Служба каталогов: Объект: Операция:

Идентификатор безопасности: ROOT\Администратор

Имя учетной записи: Администратор

Домен учетной записи: ROOT

Идентификатор входа: 0x3A828

Имя: root.pyatilistnik.org

Тип: Доменные службы Active Directory

DN: ou=Сервера,OU=Client Computers,DC=root,DC=pyatilistnik,DC=org

GUID: OU=Сервера,OU=Client Computers,DC=root,DC=pyatilistnik,DC=org

Класс: organizationalUnit

Идентификатор корреляции: {c4c3fadf-4de7-43d6-a351-e4168fe22500}

Идентификатор корреляции приложения: -

Тут мы видим идентификатор безопасности, кто создал OU в AD, видим Distinguished Name нового подразделения, его GUID, не забываем смотреть строку класс organizationalUnit.

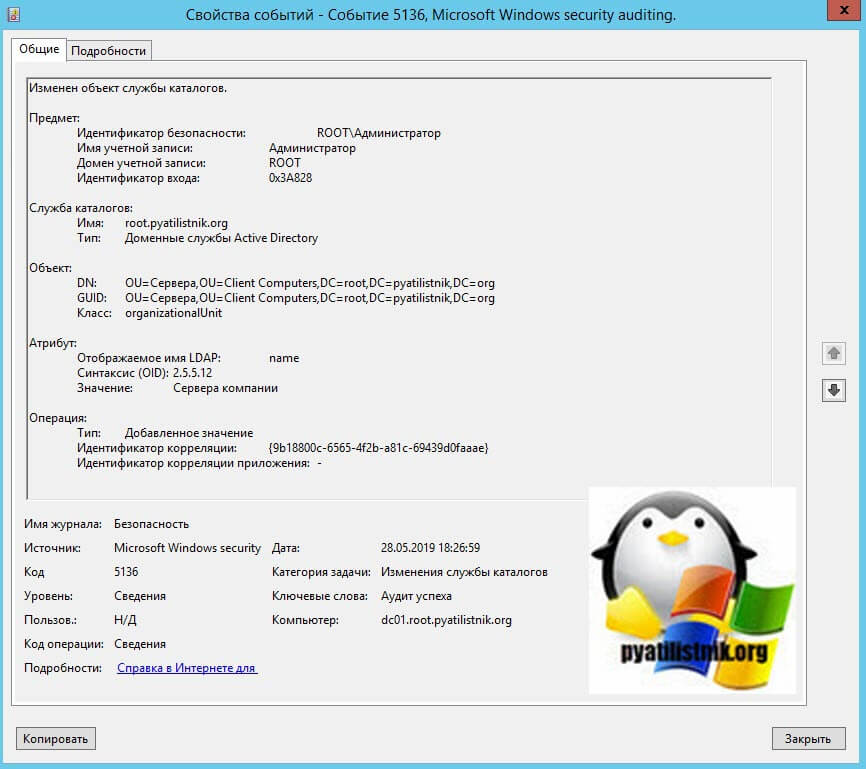

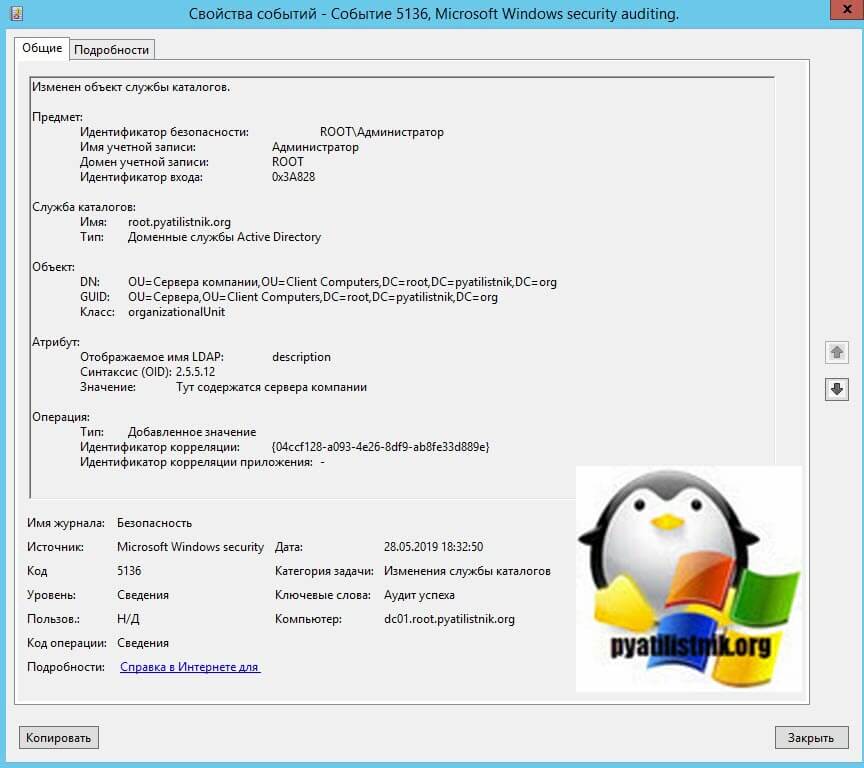

Чтобы определить, кто переименовал или внес изменения в организационное подразделение Active Directory, есть событие с кодом ID 5136 (объект службы каталогов был изменен). Меняем фильтр под событие ID 5136 и смотрим его выдачу.

Изменен объект службы каталогов.

Служба каталогов: Объект: Атрибут: Операция:

Идентификатор безопасности: ROOT\Администратор

Имя учетной записи: Администратор

Домен учетной записи: ROOT

Идентификатор входа: 0x3A828

Имя: root.pyatilistnik.org

Тип: Доменные службы Active Directory

DN: OU=Сервера,OU=Client Computers,DC=root,DC=pyatilistnik,DC=org

GUID: OU=Сервера,OU=Client Computers,DC=root,DC=pyatilistnik,DC=org

Класс: organizationalUnit

Отображаемое имя LDAP: name

Синтаксис (OID): 2.5.5.12

Значение: Сервера компании

Тип: Добавленное значение

Идентификатор корреляции: {9b18800c-6565-4f2b-a81c-69439d0faaae}

Идентификатор корреляции приложения: -

В идентификаторе видим, пользователя, кто вносил изменения, в поле значения, можно увидеть, что было изменено имя OU и поле "Отображаемое имя LDAP" стоит значение name.

А вот пример события ID 5136, где в атрибуте "Отображаемое имя LDAP" видно значение "description", что означает, что было изменено описание к OU. В Значении мы видим описание с содержимым "Тут содержатся сервера компании".

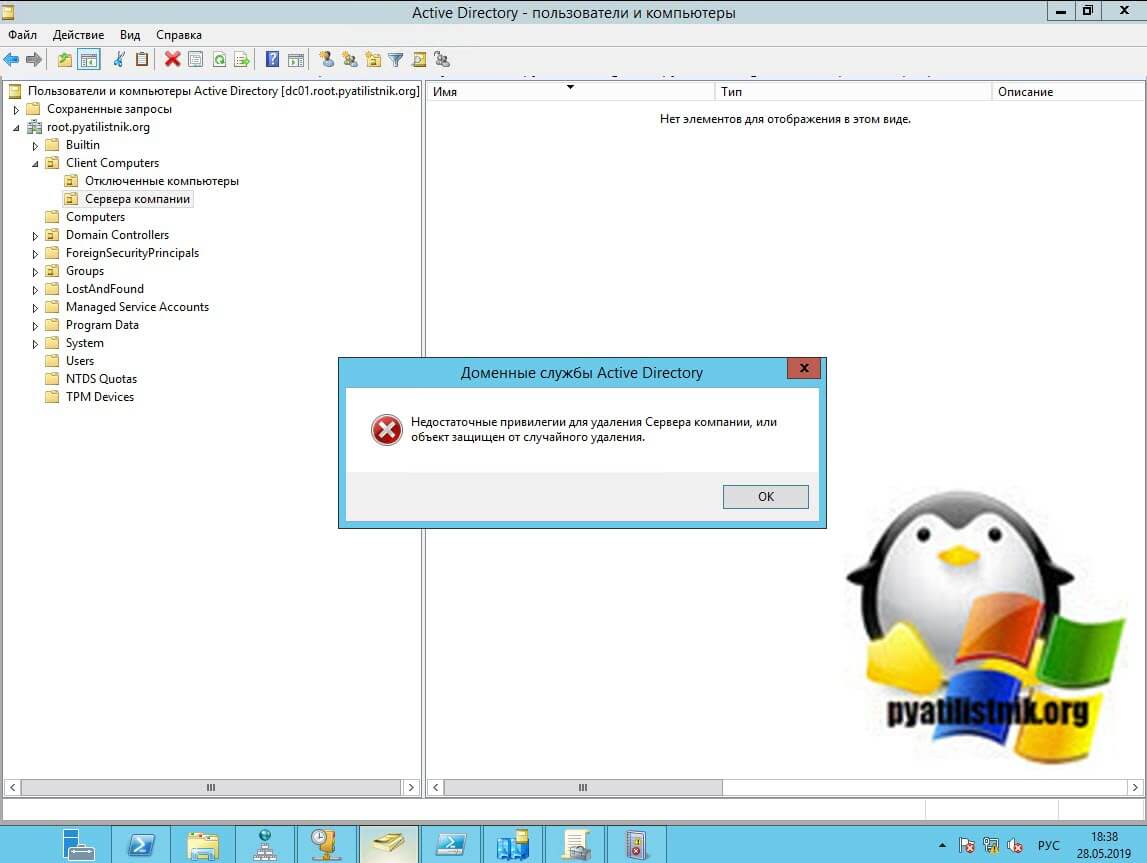

Как узнать кто удалил организационное подразделение в Active Directory. Я удалю тестовую OU "Сервера компании", если при удалении у вас выскакивает сообщение:

То советую прочитать заметку, об удалении защищенных объектов в Active Directory.

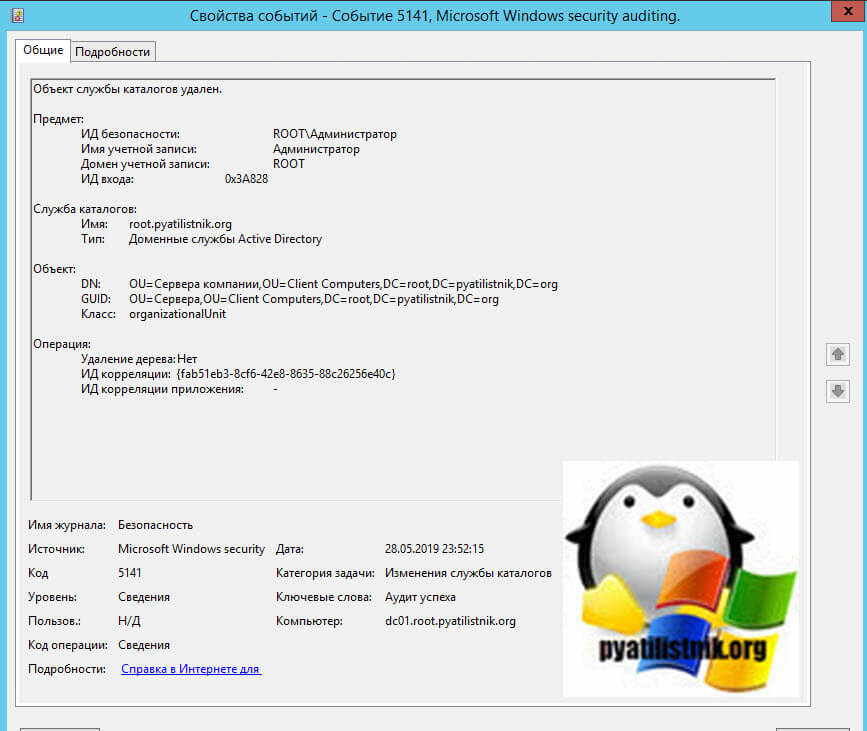

теперь в фильтре поищите событие с кодом ID 5141 объект службы каталогов удален.

Объект службы каталогов удален.

Служба каталогов: Объект: Операция:

ИД безопасности: ROOT\Администратор

Имя учетной записи: Администратор

Домен учетной записи: ROOT

ИД входа: 0x3A828

Имя: root.pyatilistnik.org

Тип: Доменные службы Active Directory

DN: OU=Сервера компании,OU=Client Computers,DC=root,DC=pyatilistnik,DC=org

GUID: OU=Сервера,OU=Client Computers,DC=root,DC=pyatilistnik,DC=org

Класс: organizationalUnit

Удаление дерева: Нет

ИД корреляции: {fab51eb3-8cf6-42e8-8635-88c26256e40c}

ИД корреляции приложения:

Как видите все очень просто, настраивается такой аудит на мониторинг событий связанных с организационными объектами в Active Directory за 10 минут. Единственное нужно учесть, что вам за счет увеличения количества событий в логах системы, придется увеличить размер журналов, чтобы иметь возможность отслеживать хотя бы за неделю такие вещи. На этом у меня все, с вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Здравствуйте.

А как найти не только пользователя, который внес изменения, но и с какого компьютера они были сделаны?

Запускается скрипт, но неизвестно где.

Так сразу не подскажу, но постараюсь выделить время и протестировать