Сквозная авторизация в Google Chrome, за минуту

- Для чего нужна сквозная аутентификация в Google Chrome

- Методы настройки SSO в Google Chrome

- Параметры управления белым списком сайтов для SSO

- Настройка встроенной аутентификацию Windows в Google Chrome локально

- Настройка сквозной авторизации через реестр

- Настройка встроенной аутентификацию Windows в Google Chrome через GPO

Добрый день! Уважаемые читатели и гости одного из посещаемых IT блогов Рунета Pyatilistnik.org. В прошлый раз мы с вами подробно разобрали реальные примеры использования утилиты Robocopy. Мне понравилось, что статья получила столько отзывов и комментариев. Сегодня я хочу вас научить производить настройку SSO в Google Chrome, чтобы пользователи не вводили свои учетные данные, а сразу попадали на корпоративные ресурсы, тем самым экономя свое время, мы поговорим про сквозную авторизацию.

Для чего нужна сквозная аутентификация в Google Chrome

Когда у вас в компании уже построена инфраструктура на базе домена Active Directory, то это подразумевает использование одной учетной записи на всех сервисах компании. Так как сейчас у сотрудника не обязательно есть только компьютер, у него может быть рабочий, планшет, телефон, ноутбук. Все эти устройства давно так же заводятся в домен и управляются централизовано. Когда вы включаете в компании политику стойкости пароля (PSO), то тем самым вы вынуждаете сотрудника делать его пароль очень сложным. Это за собой влечет сложность ввода учетных данных на мобильных устройствах, отнимая время вашего хелпдеска. Дабы всем упростить жизнь, есть такое понятие, как SSO (Single Sign On), если перевести на русский, это это единая точка входа.

Идея сквозной аутентификации очень проста, вы входите один раз под своей корпоративной учетной записью на устройство, а далее все сервисы компании на которых настроена SSO, для вас доступны без ввода логина и пароля. Согласитесь, что это очень удобно. Так мы например, недавно производили настройку SSO для ManageEngine ServiceDesk или для vCenter Server. Благодаря этому могу выделить плюсы:

- Удобство для пользователей, что влечет экономию простоя их рабочего времени

- Экономия времени сотрудников технической поддержки

- Простота доступа к новым сервисам компании

- Более высокая безопасность

Методы настройки SSO в Google Chrome

Я могу выделить вот такие методы сквозной аутентификации в данном браузере:

- Брать список надежных узлов в Internet Explorer

- Настройка через командную строку

- Настройка через реестр Windows

- Настройка через групповую политику

Параметры управления белым списком сайтов для SSO

В Google Chrome есть ряд настроек, которые отвечают за автоматический sso login.

- AuthNegotiateDelegateWhitelist (Белый список серверов Kerberos для передачи прав) - данный параметр говорит Google Chrome, для каких сервисов необходимо предоставлять данные встроенной аутентификацию Windows. Допускается указание названий серверов через запятую и использование подстановочных знаков (*).

- AuthServerWhitelist (Белый список аутентификации сервера) - в данный список вносятся сервера, для которых будет включен вход sso login. Тут ваш браузер будет ждать запрос от прокси-сервера или сервера, внесенного в этот список. Если вы не зададите данный параметр, то при обращении на сервер, где вы хотите, чтобы работала сквозная авторизация, Google Chrome будет проверять является ли данный адрес частью зоны интранет, напоминаю, это он берет из Internet Explorer, если сайт в интранет не входит (Местная интрасеть), то он сделает вывод, что сайт является частью интернета и будет игнорировать сквозной вход на сервер.

Настройка встроенной аутентификацию Windows в Google Chrome локально

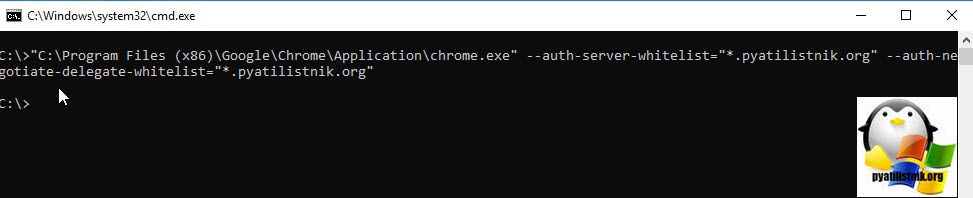

Данный метод позволит вам локально настроить ваш Google Chrome для входа на нужный ресурс с помощью встроенной аутентификацию Windows (сквозная авторизация). Открываем командную строку от имени администратора и вводим команду, в моем примере я буду настраивать вход без ввода учетных данных для ресурса https://pyatilistnik.org.

Пробуем теперь перезапустить ваш браузер и проверить автоматический вход на нужный вам сервис. Обратите внимание, что в итоге задали все те же две настройки auth-server-whitelist и auth-negotiate-delegate-whitelist.

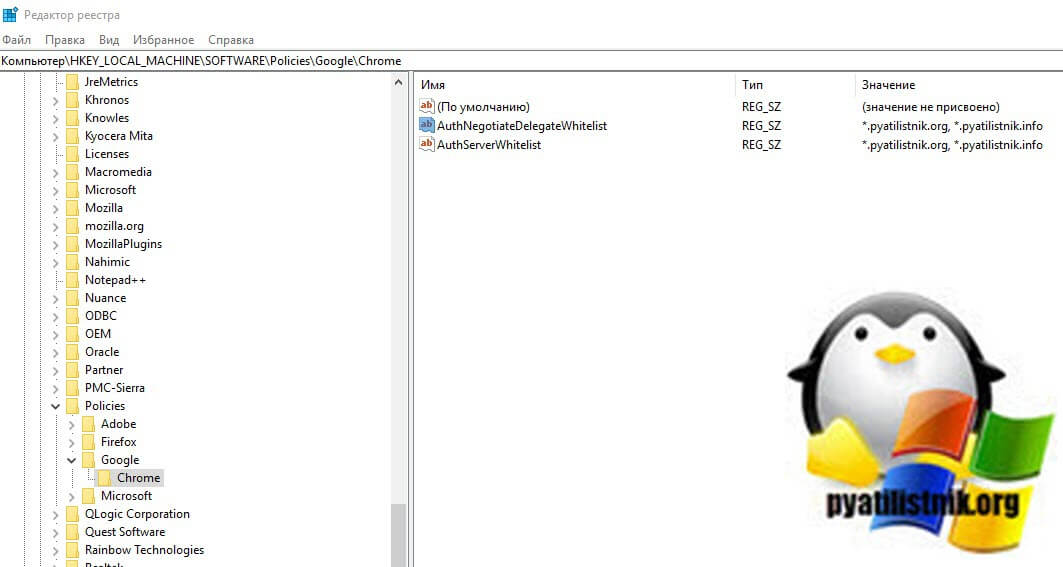

Настройка сквозной авторизации через реестр

Выше мы выяснили, что у хрома есть два параметра auth-server-whitelist и auth-negotiate-delegate-whitelist. Оба параметра являются всего лишь ключами реестра Windows. Вот вам две ветки реестра, где вы найдете нужные ключи реестра.

Тут должны быть ключи с типом REG_SZ. Все записи начинаются со знака *.имя домена и перечисляются через запятую. После внесения или создания данных ключей, вам нужно перезапустить Google Chrome.

Так же можно создать ключ REG_SZ с именем AuthSchemes - указывает, какие схемы HTTP-аутентификации поддерживаются Google Chrome. Возможные значения: «basic», «digest», «ntlm» и «gotiate». Разделите несколько значений запятыми. Если эта политика не установлена, будут использоваться все четыре схемы.

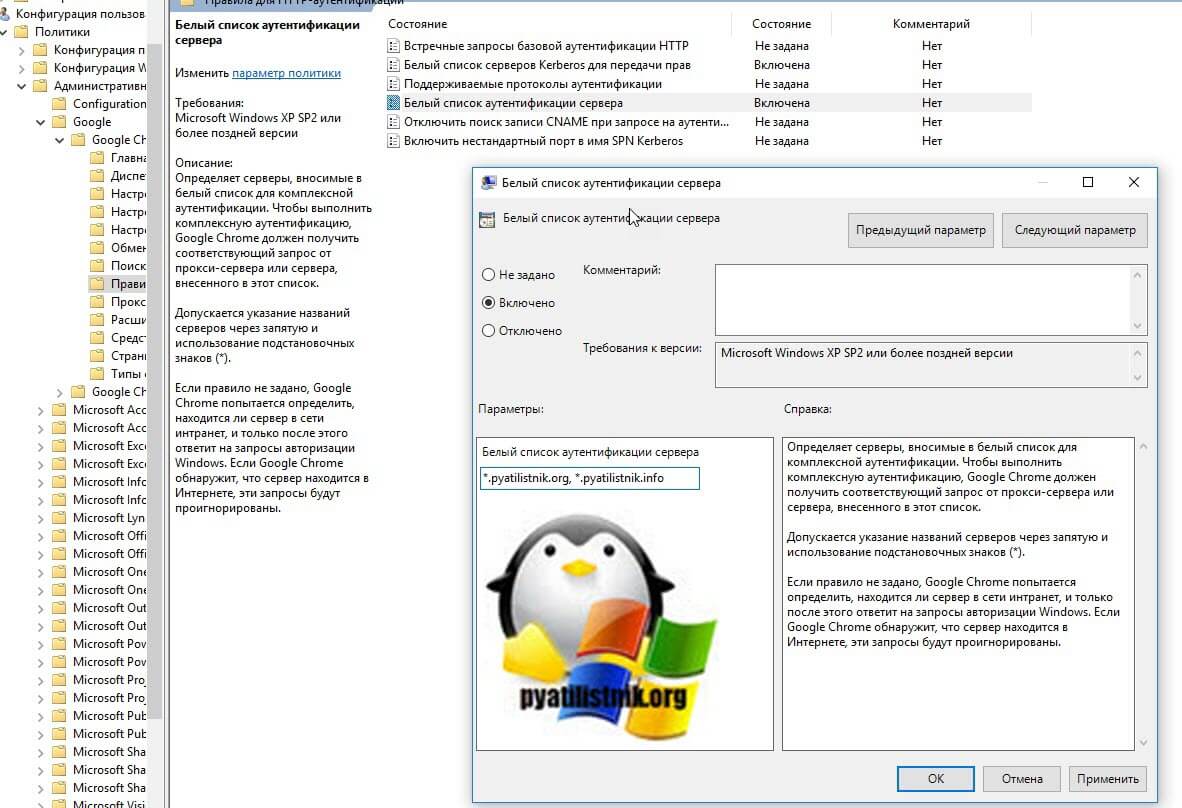

Настройка встроенной аутентификацию Windows в Google Chrome через GPO

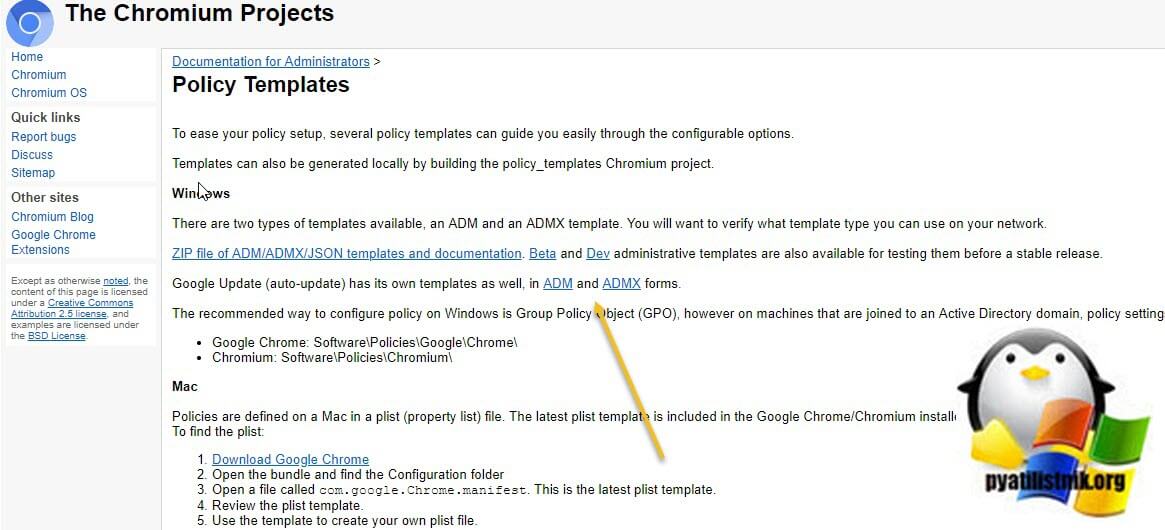

Когда у вас большая компания и огромный штат сотрудников, вам для быстрого распространения настроек, подойдет использование объектов групповой политики. Для этого у вас должен быть создан центральный репозиторий политик и скопирован в него последний набор ADMX шаблонов для Google Chrome.

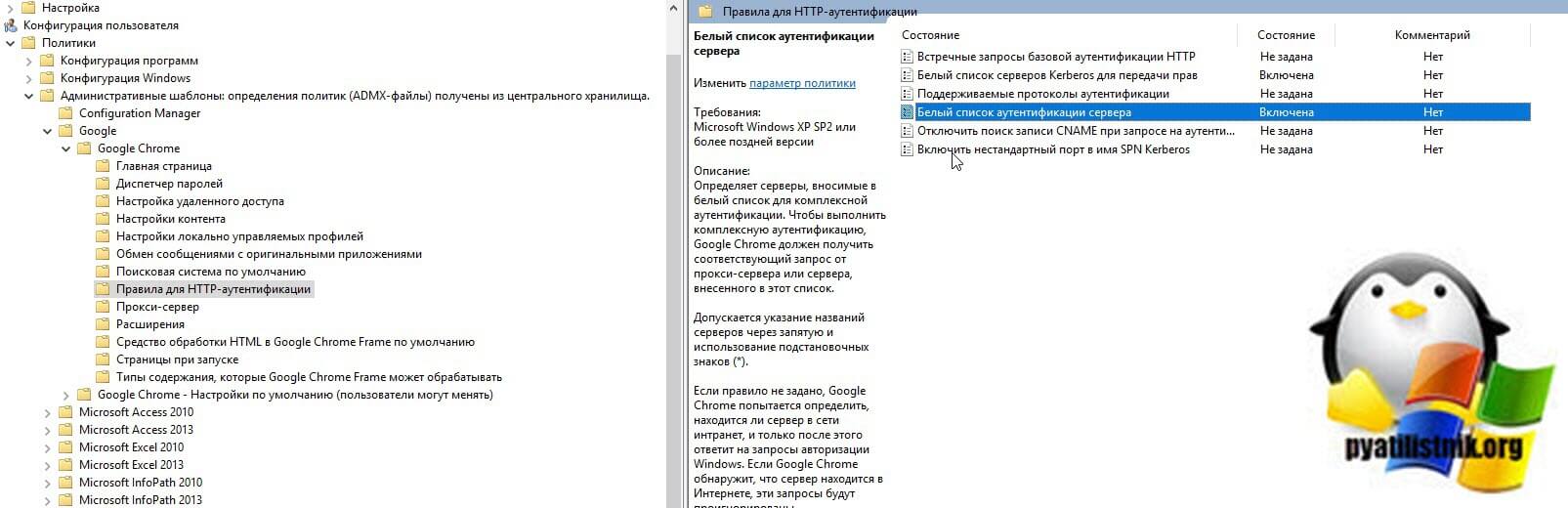

Как импортировать шаблон настроек Google Chrome в ваш репозиторий, я уже подробно рассказывал, смотрим по ссылке. Создаем новый объект GPO или используем уже существующий. Напоминаю, что все настройки вы можете применять, как к компьютерам, так и к пользователям. Я буду применять к сотрудникам, перейдите в раздел:

Вводим тут сервер через запятую.

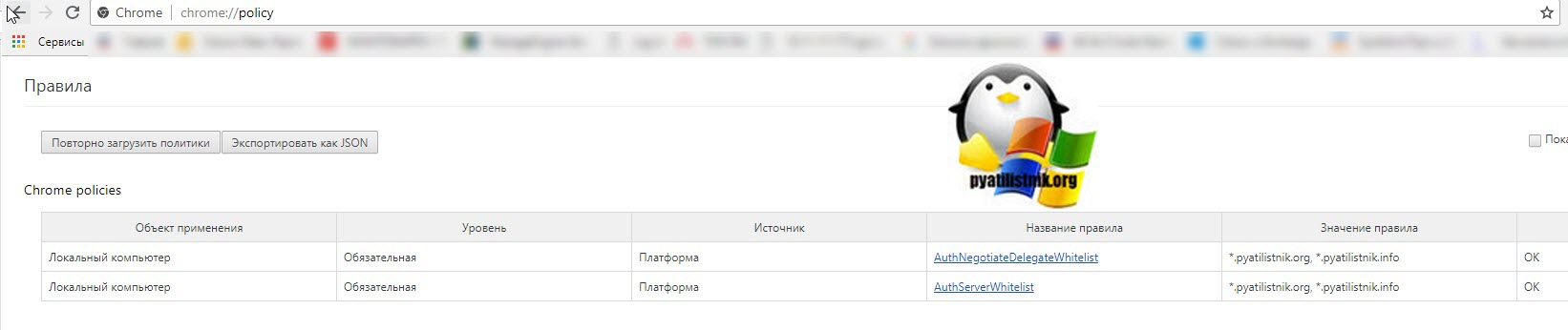

Далее вы обновляете групповые политики у пользователя на рабочей станции и можете проверить сквозную аутентификацию. Так же в Google Chrome, в адресной строке введите адрес chrome://policy/. Тут вы можете увидеть прилетевшие политики. Так же есть кнопка обновления "Повторно загрузить политики".

Настройка SSO в Google Chrome для Azure

Если вы произвели интеграцию вашего Active Directory в облако Azure, то для работы Single Sign On есть расширение "Windows 10 Accounts". Используйте это расширение для входа на поддерживаемые веб-сайты с учетными записями в Windows 10. Если у вас есть удостоверение, поддерживаемое Microsoft, в Windows 10, вам не потребуется вводить учетные данные для входа на поддерживаемые веб-сайты. Вам нужно будет использовать это расширение, если ваша организация внедрила политику условного доступа. В настоящее время это расширение поддерживает удостоверения Azure Active Directory.

Надеюсь, что у вас теперь получается входить на корпоративные сервисы без ввода логина и пароля. На этом у меня все, с вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

Это только для Windows систем

Не очень понятно как реализовать sso.

Есть сайт (LAMP) сейчас доменный логин/пароль вводится вручную, на сервере учётные данные проверяются в LDAP и пользователь авторизуется на ресурсе под доменной учёткой. Есть устройства как в домене, так и в не домена. Как сделать чтобы на устройствах в домене логин/пароль вводился автоматом или какой-то токен вводился бы автоматом, чтобы потом можно было проверить авторизацию в LDAP на сервере приложения и авторизовать пользователя.