Серьезная дыра безопасности OpenSSL в программном обеспечении VMware

Добрый день! Уважаемые читатели блога Pyatilistnik.org, сегодня хочется рассказать в данной статье о, том что угрозе подвержены VMware ESXi 5.5 и VMware ESXi 5.5 U1, содержащие библиотеки openssl-1.0.1b и openssl-1.0.1e. Вообще нужно привыкнуть, что любые Java приложения и технологии использующие его будут обречены на постоянные дыры в безопасности библиотек OpenSSL, это нескончаемые холивары, до тех пор пока вы не перейдете на HTML 5. Если у вас будут другие варианты решения данной проблемы, то попрошу вас поделиться ими в комментариях к данной статье.

Добрый день! Уважаемые читатели блога Pyatilistnik.org, сегодня хочется рассказать в данной статье о, том что угрозе подвержены VMware ESXi 5.5 и VMware ESXi 5.5 U1, содержащие библиотеки openssl-1.0.1b и openssl-1.0.1e. Вообще нужно привыкнуть, что любые Java приложения и технологии использующие его будут обречены на постоянные дыры в безопасности библиотек OpenSSL, это нескончаемые холивары, до тех пор пока вы не перейдете на HTML 5. Если у вас будут другие варианты решения данной проблемы, то попрошу вас поделиться ими в комментариях к данной статье.

OpenSSL — это открытая библиотека программного обеспечения, которая предоставляет инструменты и библиотеки для реализации криптографических функций и протоколов. Она широко используется для обеспечения безопасности сетевых соединений и обработки криптографических операций. OpenSSL используется в VMware ESXi 5 для обеспечения безопасности сетевых соединений, управления сертификатами и выполнения криптографических операций. Вот несколько ключевых аспектов его применения:

- 1️⃣SSL/TLS шифрование: ESXi использует OpenSSL для реализации протоколов SSL/TLS, что позволяет защищать данные, передаваемые между гипервизором и клиентами, такими как vSphere Client или другие управляющие приложения.

- 2️⃣Управление сертификатами: OpenSSL помогает в создании и управлении цифровыми сертификатами, которые используются для аутентификации и шифрования соединений. Это включает в себя генерацию запросов на сертификаты (CSR) и установку сертификатов на ESXi.

- 3️⃣Защита API: API ESXi, такие, как vSphere API, защищены с помощью OpenSSL, что позволяет безопасно взаимодействовать с виртуальными машинами и управлять ими удаленно.

- 4️⃣Безопасность виртуальных машин: OpenSSL может быть использован для шифрования данных виртуальных машин и их дисков, что обеспечивает дополнительный уровень безопасности.

- 5️⃣Инструменты командной строки: В ESXi доступны некоторые команды для работы с сертификатами и ключами, которые используют OpenSSL под капотом.

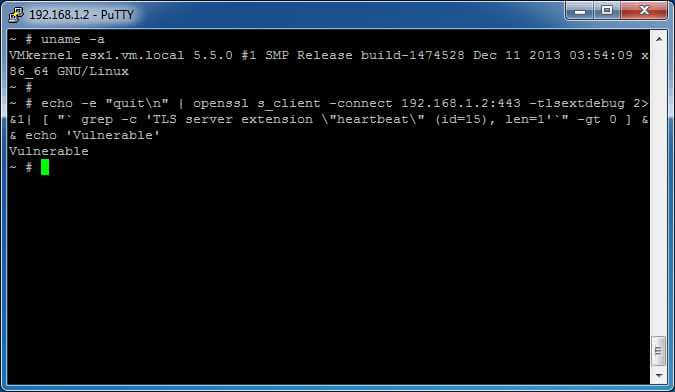

И так, запустите Putty и подключитесь по ssh к вашему ESXI хосту, также для проверки можете запустить следующую команду из консоли ESXi:

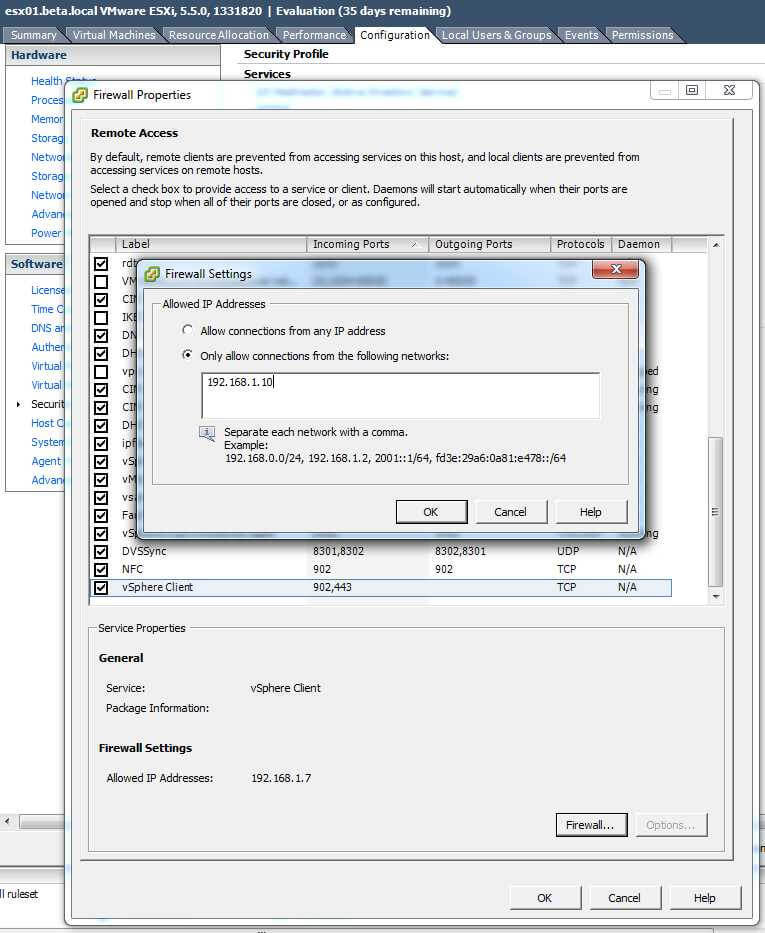

До выхода обновления, закрывающего уязвимость, временным решением является настройка встроенного брандмауэра, разрешающего подключения по HTTPS только для определенных адресов.

Очень важно помнить, что помимо ESXI и другие программные продукты VMware подвержены данной проблеме безопасности, среди них я могу выделить:

- VMware vCloud Automation Center 5.2 и выше.

- VMware Horizon Mirage 4.4.0 и выше.

- VMware vCenter Server 5.5 и выше.

- VMware Horizon Workspace 1.0 и выше.

На этом у меня все и мне хочется верить, что я смог вам немного помочь. С вами был Иван Сёмин, автор и создатель IT сайта Pyatilistnik.org.