Как запретить RDP подключение к серверу, за минуту

Добрый день! Уважаемые читатели и гости одного из крупнейших IT блогов по системному администрированию Pyatilistnik.org. В прошлый раз мы с вами разобрали, как удалить net framework, без оставления хвостов. Сегодня я хочу вас научить запрещению входа по RDP на удаленный сервер для любой учетной записи, при этом права администратора у ней могут остаться. Данная заметка будет полезна для увеличения безопасности в Active Directory, я так же покажу ряд сценариев, где вы сможете это применить. Думаю каждый найдет ля себя частичку полезного из данной публикации.

Для чего нужно запрещать вход на удаленный рабочий стол

Ранее мы с вами изучали, как подключаться к удаленному рабочему столу и познакомились с рядом клиентов RDP. Теперь у нас обратная задача, сделать все наоборот. Приведу несколько ситуацию в которых будет полезно запретить интерактивный и RDP вход:

- Первое, что приходит на ум, это технические и сервисные учетные записи, которые очень часто используют, для запуска скриптов, заданий в планировщике, запуск служб или отправка сообщений. Всем им нет необходимости логиниться по RDP и они не используются для обычной работы пользователя, поэтому с точки зрения безопасности вы как системный администратор должны это исправить и ограничить им такую возможность, убрать один из вариантов нецелевого использования учетной записи.

- Второй вариант, который я могу привести, это ситуация при миграции с RDS фермы 2012 R2 на 2016, где я запрещаю пользователям, кто уже должен работать на новом терминале, входить на старый, так как у людей осталась привычка, по которой они первое время будут пытаться работать, как раньше.

Как запретить RDP подключение через групповую политику

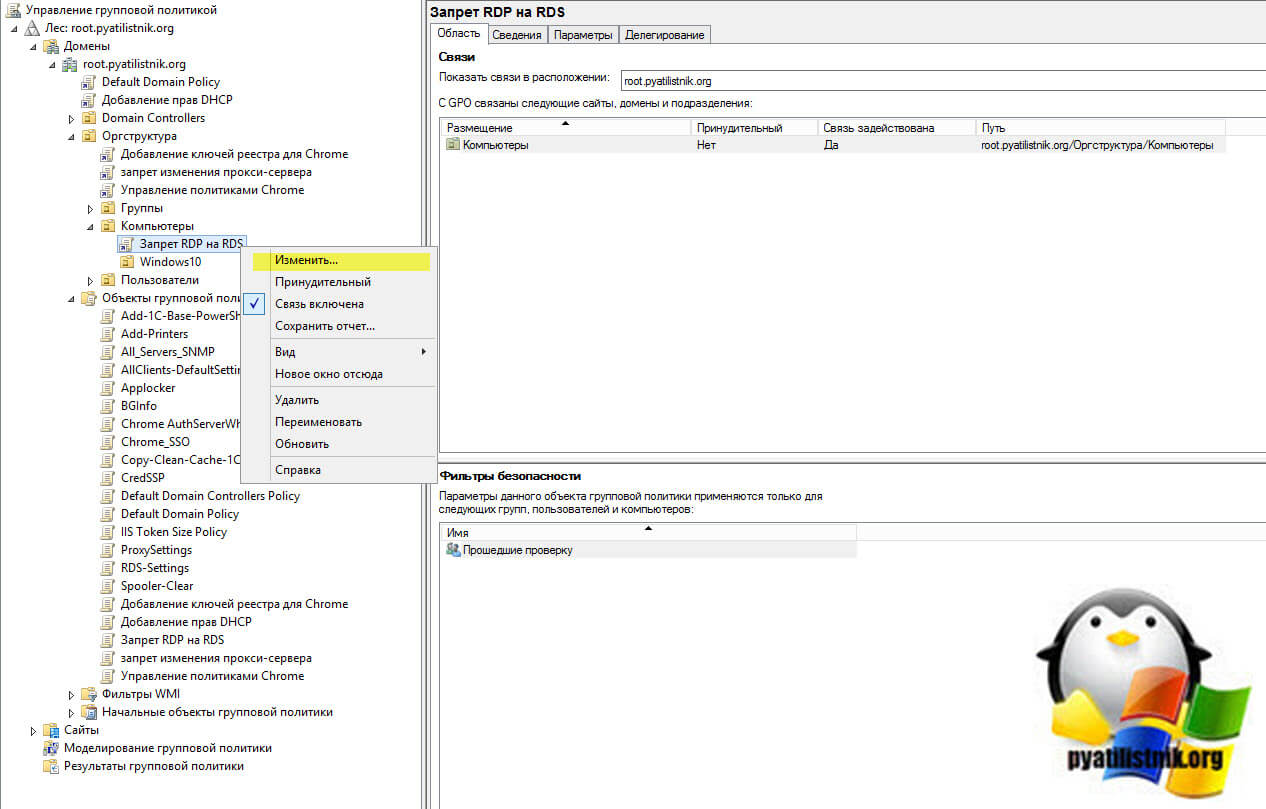

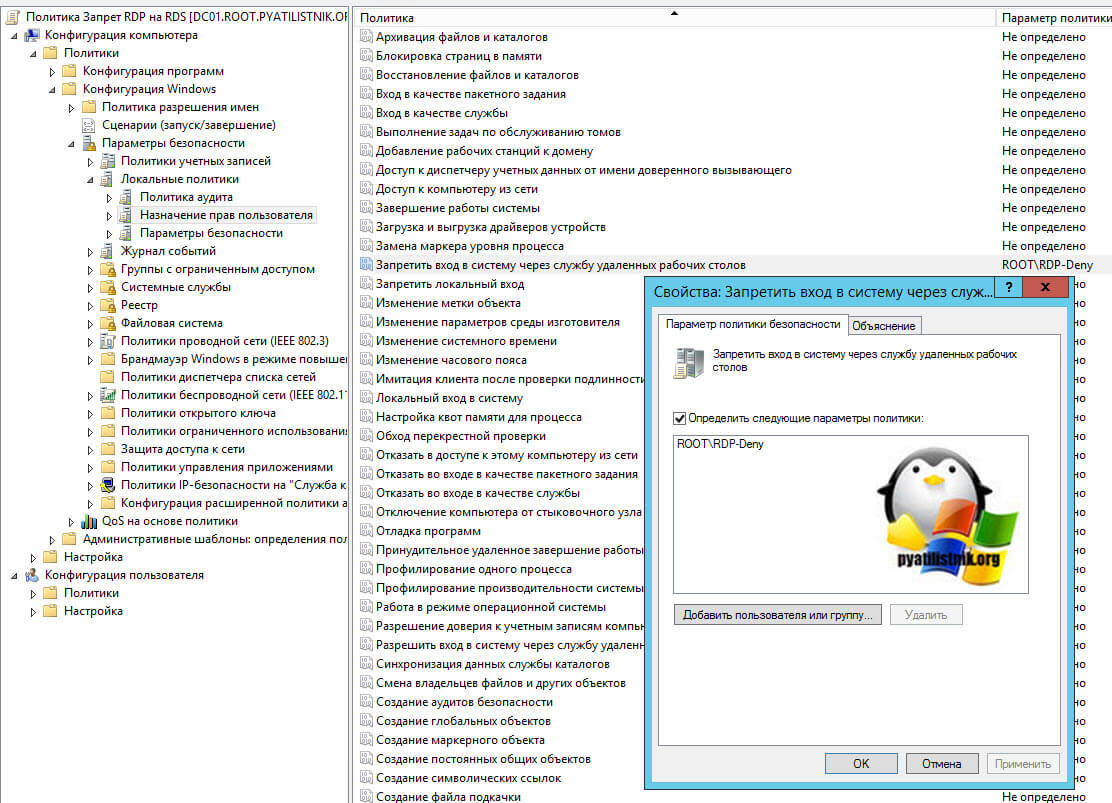

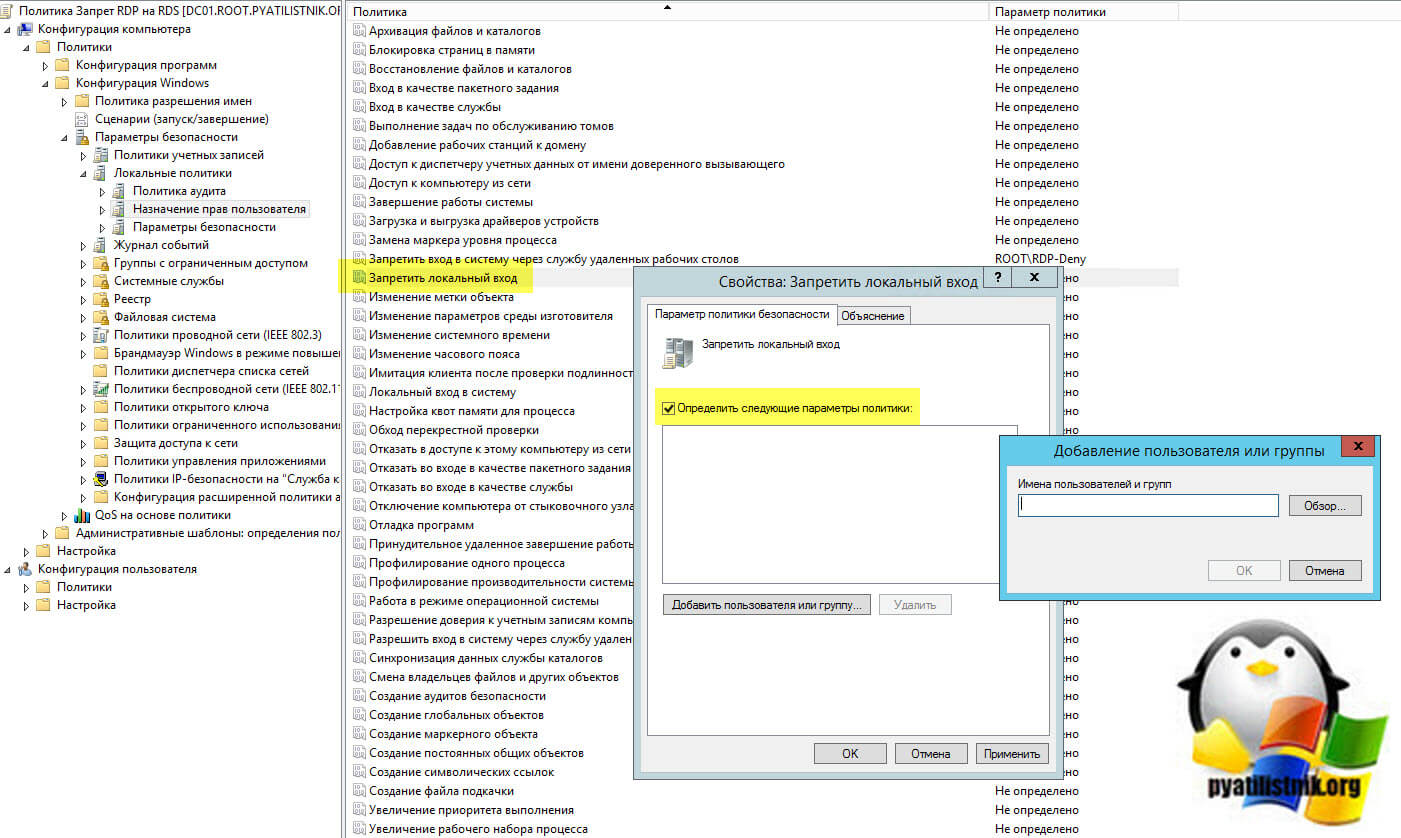

Первый метод будет рассчитан на инфраструктуру построенную на Active Directory, где централизация является важным фактором управления. Тут мы с вами создадим отдельную групповую политику рассчитанную на группу RDSH хостов. Открываем редактор "Управление групповой политикой" и создаем новый объект GPO на нужном организационном подразделении.

Переходим в раздел:

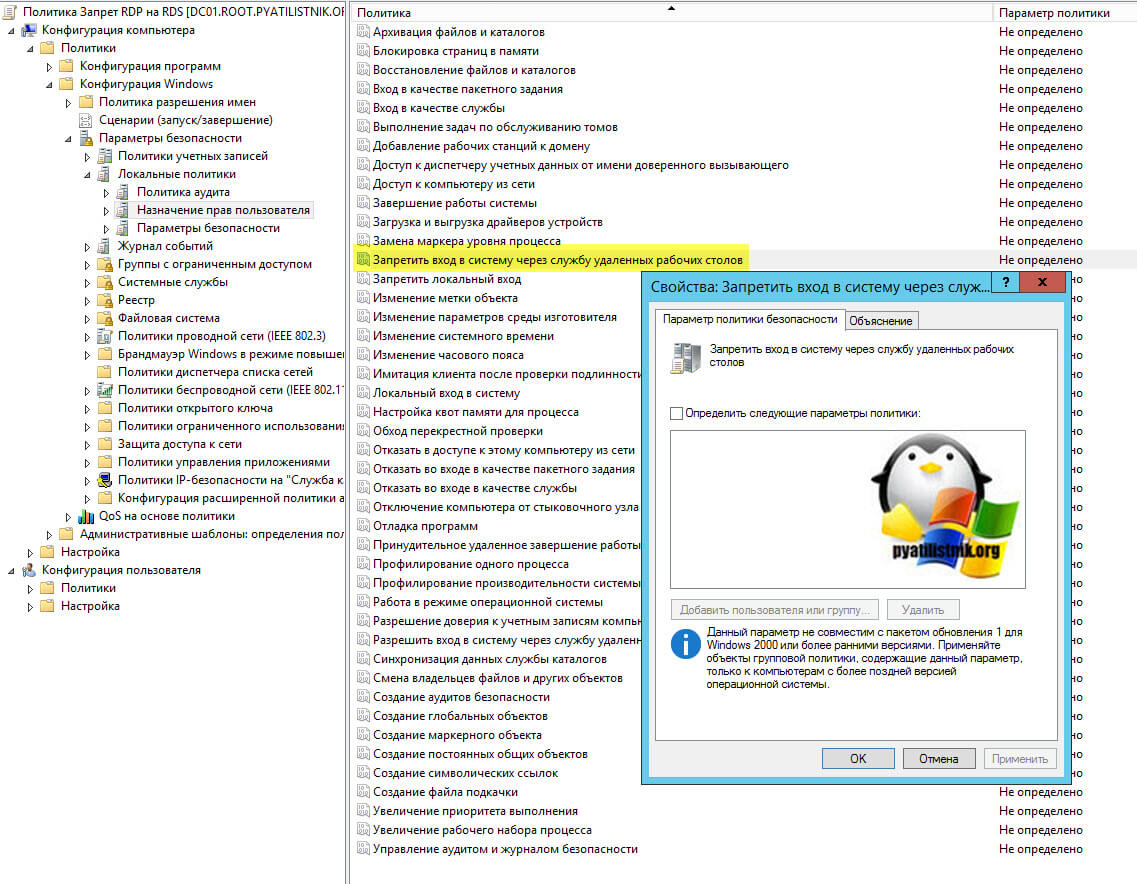

Там есть политика "Запретить вход в систему через службы удаленных рабочих столов (Deny log on through Remote Desktop Services)". Именно данная политика позволяет внести в нее пользователей или группы, у которых нужно отнять возможность входа по RDP.

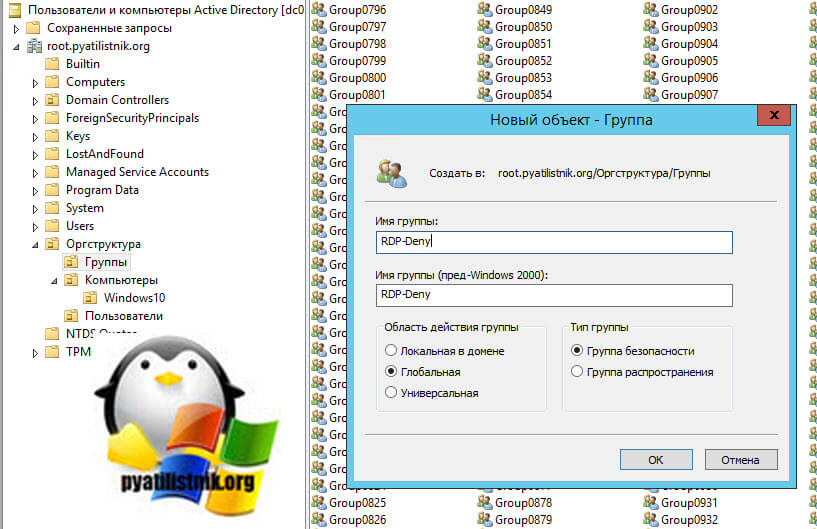

Откроем оснастку ADUC и создадим новую группу безопасности "RDP-Deny"

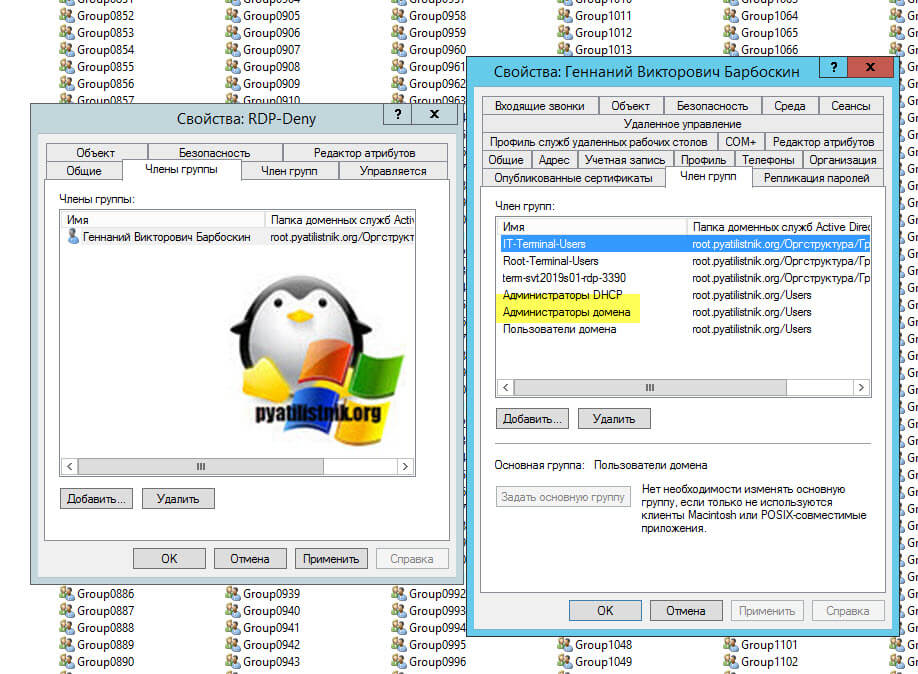

Я включу в нее тестовую учетную запись Барбоскина Геннадия Викторовича, обратите внимание, что он является администратором домена и по умолчанию имеет доступ на все компьютеры в домене.

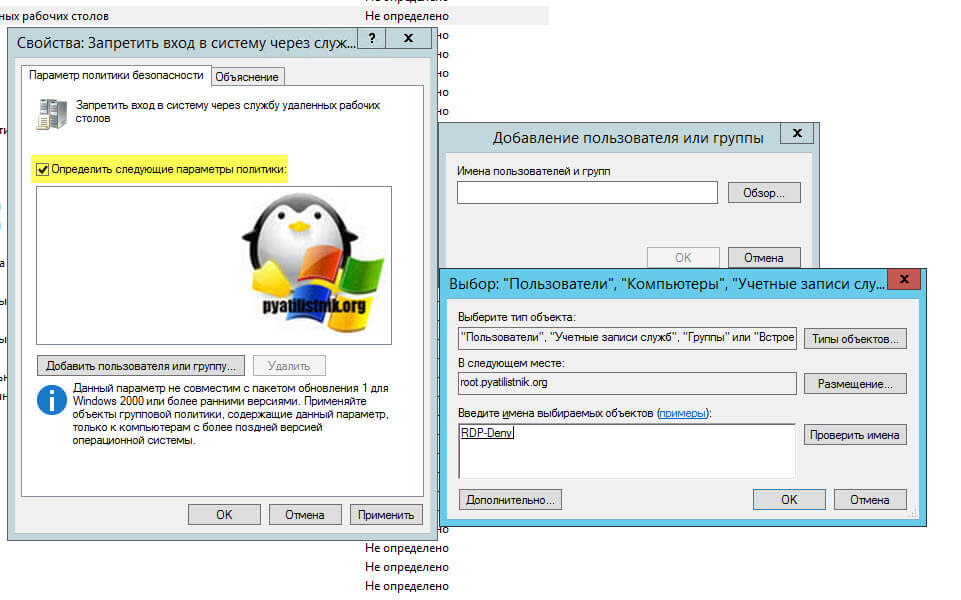

Активируем галку "Определить следующие параметры политики", после чего у вас станет доступна кнопка "Добавить пользователей или группу". Через кнопку обзор производим поиск нашей группы "RDP-Deny".

В результате у вас будет вот так, далее вам необходимо произвести обновление групповой политики или подождать когда она в течении 120 минут сама обновиться.

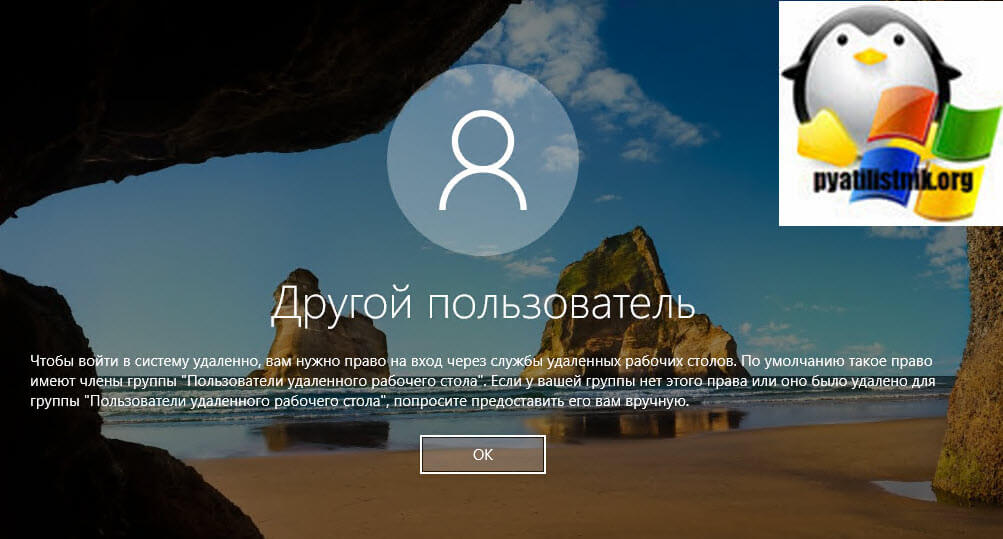

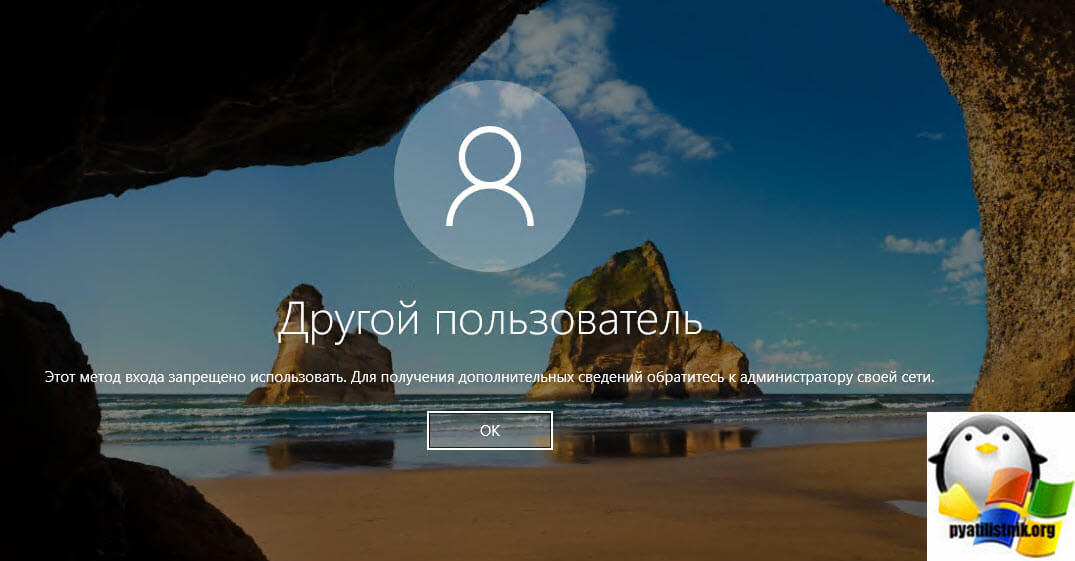

Теперь даже обладая административными правами на сервер с Windows Server 2019, вы получите вот такое уведомление:

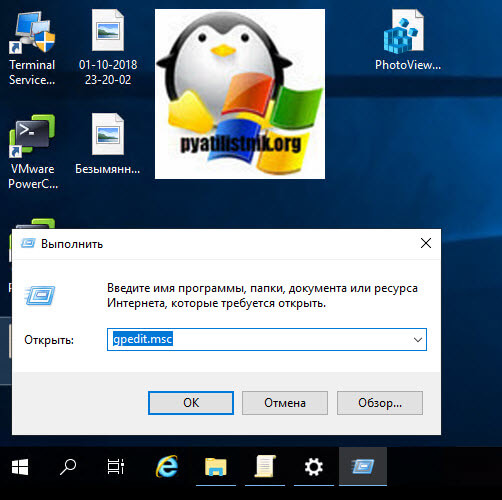

Если у вас нет домена и сервер или компьютер находятся в рабочей группе, то вы можете воспользоваться оснасткой gpedit.msc и отредактировать локальные политики, напоминаю открывать ее нужно через окно "Выполнить".

Переходим в раздел:

Там есть политика "Запретить вход в систему через службы удаленных рабочих столов (Deny log on through Remote Desktop Services)".

Как запретить локальный вход

Вы так же можете при желании запретить и интерактивный вход на сервер или компьютер. Делается, это чаще всего из-за безопасности, когда сервер физически располагается там, где у вас нет 100% гарантии его защиты, и вы хотели бы отключить возможность входа локально, а оставить только удаленное подключение. Тут вы делаете все тоже самое, что я описывал выше, единственное, что вам в самом конце нужно будет выбрать политику

теперь, когда кто-то у кого нет прав попытается войти локально на ограниченный сервер или компьютер, то он получит сообщение:

Меры осторожности при ограничении входа

- Вы должны понимать, что необходимо очень осторожно включать в группы ограничения другие группы или учетные записи, а так же применять политику к OU. Предположим, что вы сделали политику на весь домен, тогда она применится ко всем компьютерам в нем, и страшно будет если вы запретите локальный вход группе "Все (Everyone)", вот это будет веселье, когда никто не сможет локально войти на свой компьютер или сервер, так же осторожно с группами вида "Пользователи домена" или "Администраторы домена". В любом случае выкрутиться можно, но очень нервно

- Помните, что явный запрет всегда сильнее явного разрешения, та что если вы админ, это еще не значит, что вам можно

- Старайтесь отходить от использования обычных записей в качестве технических, лучше заводите учетки (managed service accounts), которые сами меняю пароль и не требуют прав RDP, они и создавались для запуска служб.

- Старайтесь все проверять на тестовом стенде, перед внедрением в продакшен.

На этом у меня все. С вами был Иван Семин, автор и создатель IT портала Pyatilistnik.org.

А как запретить доступ по rdp, но в тоже время оставить remoteapp ?

windows 2019 .

Если сервер не в домене, идёте в gpedit.msc, Конфигурация компьютера — Конфигурация Windows — Параметры безопасности. Политика «Разрешить вход в систему через службы удаленных рабочих столов».

Там можно убрать нежелательные группы, в том числе Администраторы, и добавить конкретных пользователей на время возникновения потребности.

Главное потом не забыть вернуть «всё как было».

gpedit.msc не открывается на Win 10 Home (((

«gpedit.msc не открывается на Win 10 Home (((» — эта оснастка отключена Microsoft d этой версии системы. Переходите на Pro или LTSC — там есть )

А есть ли возможность ограничить вход на RDP сtрвер по IP. Обычный способ в готов правиле для RDP не работает для сервера.

Ну вы всегда для таких целей можете использовать брандмауэр