Настройка доступа к iDRAC через Active Directory

Добрый день! Уважаемые читатели и гости компьютерного блога №1 в Pyatilistnik.org. Продолжаю описывать функционал серверов R740. Думаю никто не будет спорить, что если у вас доменная структура в организации, то все всегда нужно стараться сводить к ней. В идеале, все сервисы и точки доступа, должны у вас осуществляться, через контроллеры домена, посредством членства в определенной группе, так проще управлять этим процессом и безопаснее. В сегодняшней статье я расскажу, как настроить авторизацию на IDRAC 9 через Active Directory.

Описание инфраструктуры и плюсы AD авторизации

И так у меня есть сервера Dell PowerEdge R740, на которых была произведена настройка IDRAC 9. По умолчанию, там настроена авторизация, через локальную базу данных. Необходимо создать отдельные группы в Active Directory, для делегирования им определенных прав на доступ к порту управления.

Из положительных моментов, могу отметить:

- Тонкое разграничение прав на доступ

- Уменьшение времени по назначению прав, достаточно добавить в нужную группу

- Более безопасно, так как улучшается аудит доступа к порту управления IDRAC

Активация авторизации пользователей на IDRAC, через Active Directory

Первым делом вам необходимо создать группы в AD, можно для этого воспользоваться ADUC или Центром администрирования AD:

- iDRACAdministrators - эта группа будет иметь максимальные административные привилегии

- iDRACOperators - продвинутые пользователи (операторы), с меньшим функционалом, чем у администраторов

- iDRACGuests - пользователи с правом чтения, например, для тех людей, кто мониторит или делает инвентаризацию, и им нужен будет доступ к FRU номерам или железу.

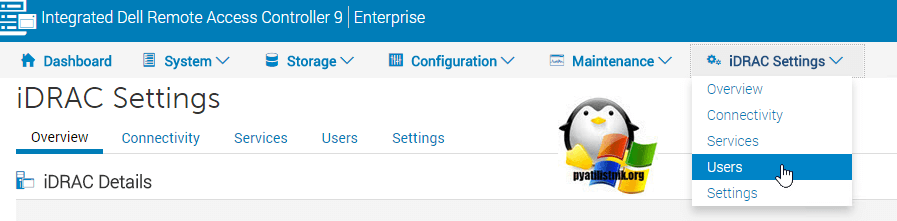

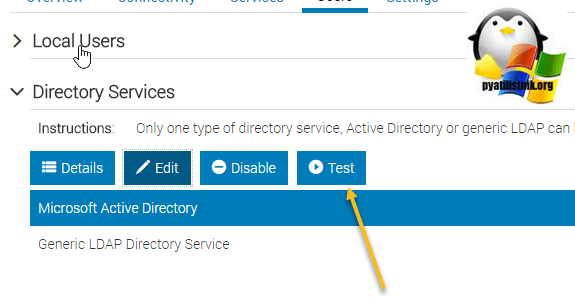

И так приступаем к настройке авторизации, через базу Active Directory. Заходим на ваш IDRAC и переходим в меню "IDRAC Settings - Users"

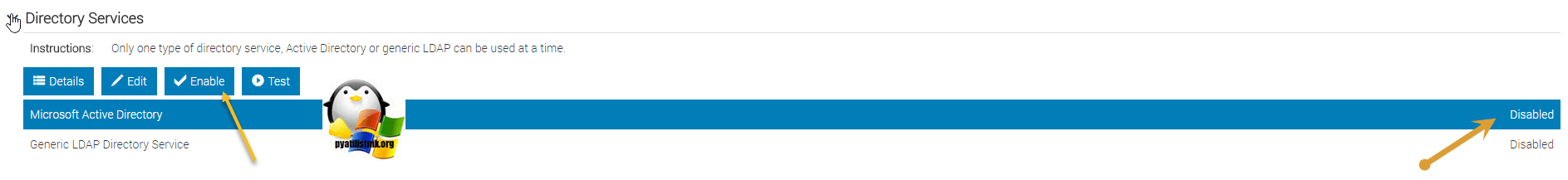

Находим пункт "Directory Services", открыв его в нем будет два пункта:

* Microsoft Active Directory

* Generic LDAP Directory Services

Выбираем "Microsoft Active Directory" и активируем его, через кнопку "Enable". Далее после активации авторизации с помощью Active Directory, нажмите кнопку "Edit", для указания настроек доступа к базе AD и делегирование прав для групп безопасности.

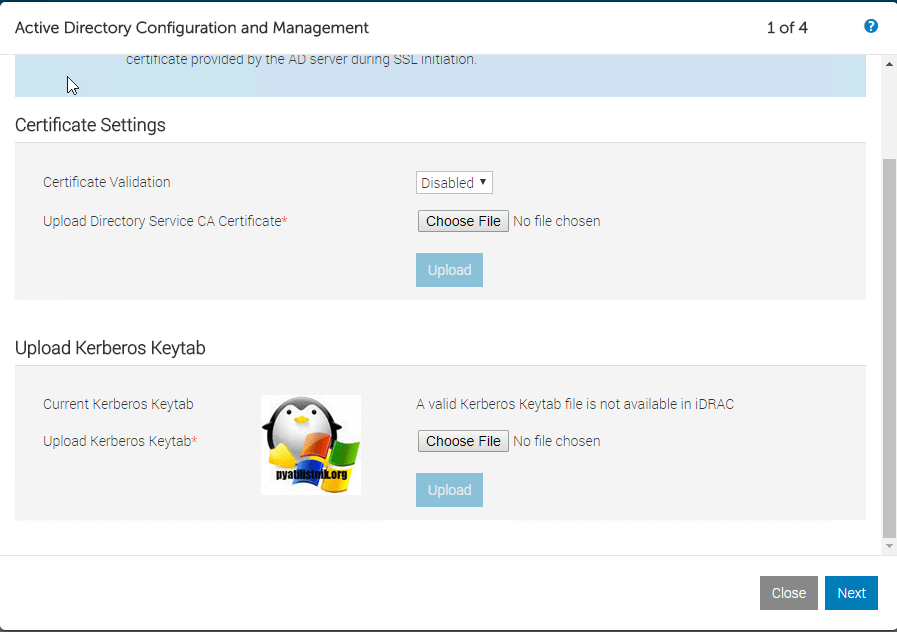

В итоге у вас откроется мастер настройки "Active Directory Configuration and Management". Первое, что нужно сделать это определиться, будите ли вы использовать сертификат или нет, с ним конечно более безопасно, но это не обязательно. В моем примере я не буду использовать сертификат, и оставлю пункт "Certificate Validation" в статусе "Disable"

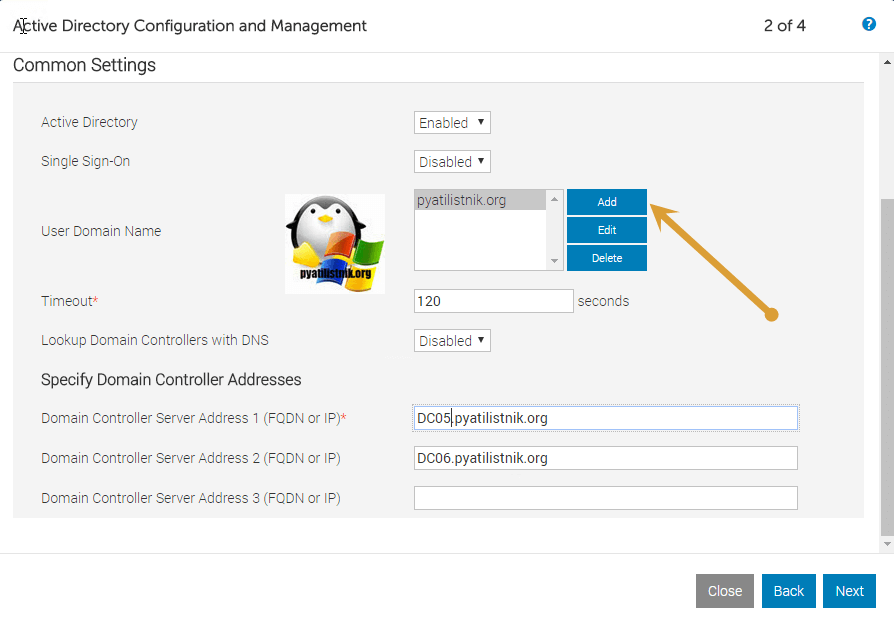

Далее для подключения вашего IDRAC к БД AD, нужно заполнить пункт "User Domain Name", через кнопку "Добавить (Add)", пропишите ваш DNS суффикс, в моем случае pyatilistnik.org. Далее заполните поля "Domain COntrollers Server Address", впишите, как минимум два контроллера домена, на которых есть глобальный каталог. Все остальное, можно оставить по умолчанию.

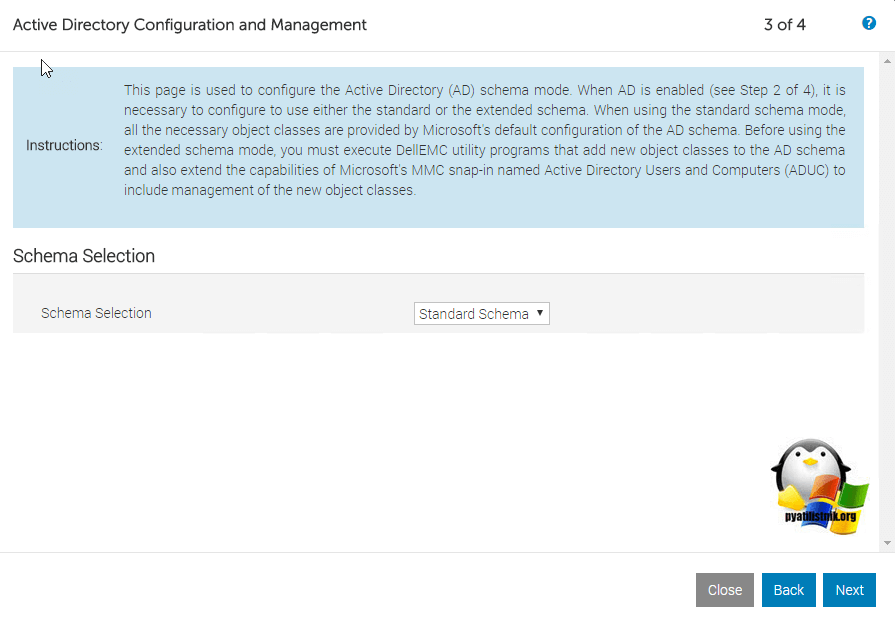

На следующем этапе мастера настройки "Active Directory Configuration and Management", вам необходимо выбрать стандартную схему подключения "Standard Schema"

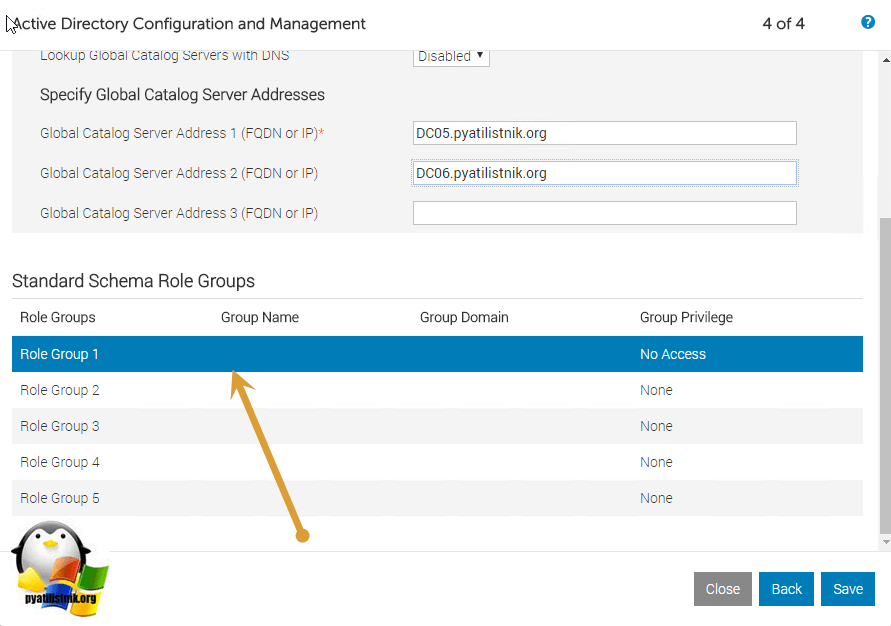

В последнем окне по настройке авторизации IDRAC 9, через Active Directory, вам нужно задать имена ваших контроллеров домена, тут уже нужны будут именно сервера глобального каталога (Global Catalog). Чуть ниже будут поля с номерами групп, например, Role Group 1, щелкните по ней дважды.

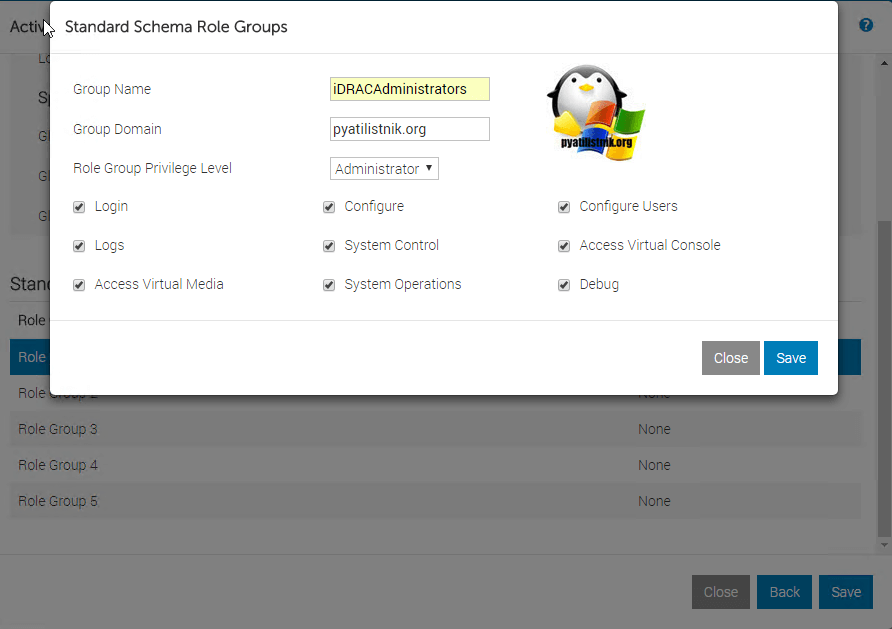

У вас откроется дополнительное окно, в котором вы сможете указать созданные ранее группы и назначить им права, напоминаю группы:

- iDRACAdministrators

- iDRACOperators

- iDRACGuests

В поле имя группы "Group Name" введите административную группу iDRACAdministrators, в пункте роль для группы "Role Group Privilege Level" задайте административный доступ, в итоге поставятся все галки. Аналогичным образом, задайте остальные роли, для чтения и мониторинга.

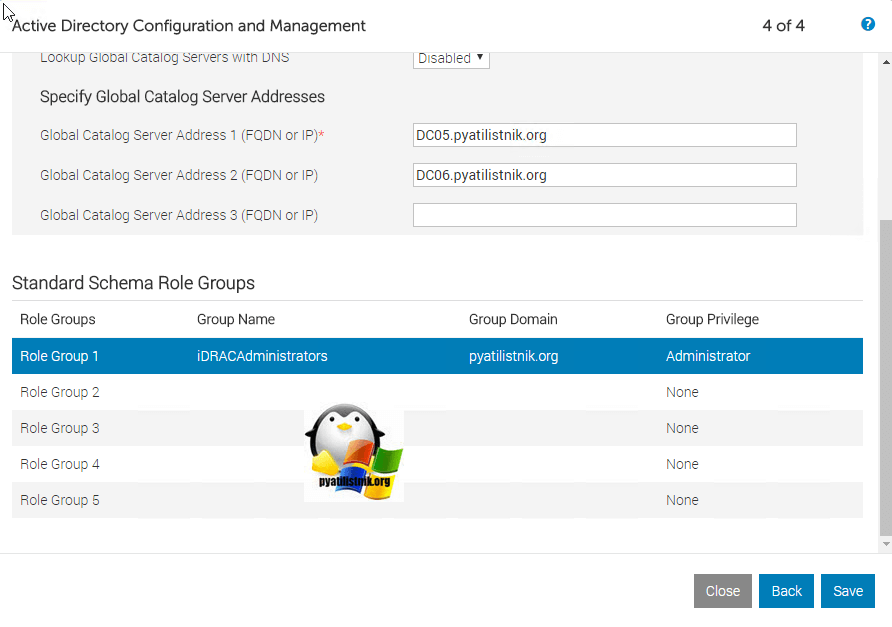

В итоге у меня получилась, вот такая картина. Нажимаем кнопку "Save" и сохраняем настройки.

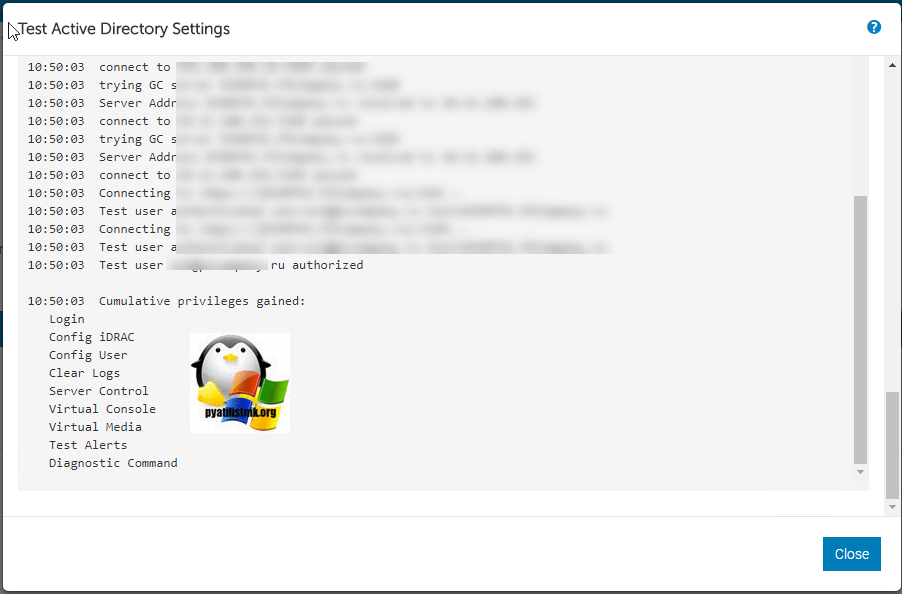

Произведем тест подключения к Active Directory, для этого нажмите кнопку "Test"

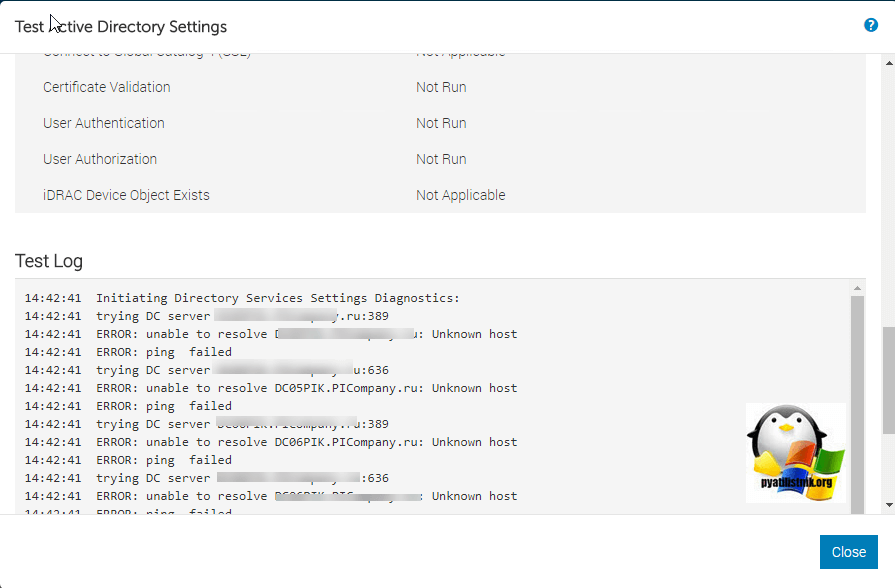

Если во время тестирования вы получаете ошибку:

Тут вся проблема, что ваш сервер не может разрешить имена контроллеров домена.

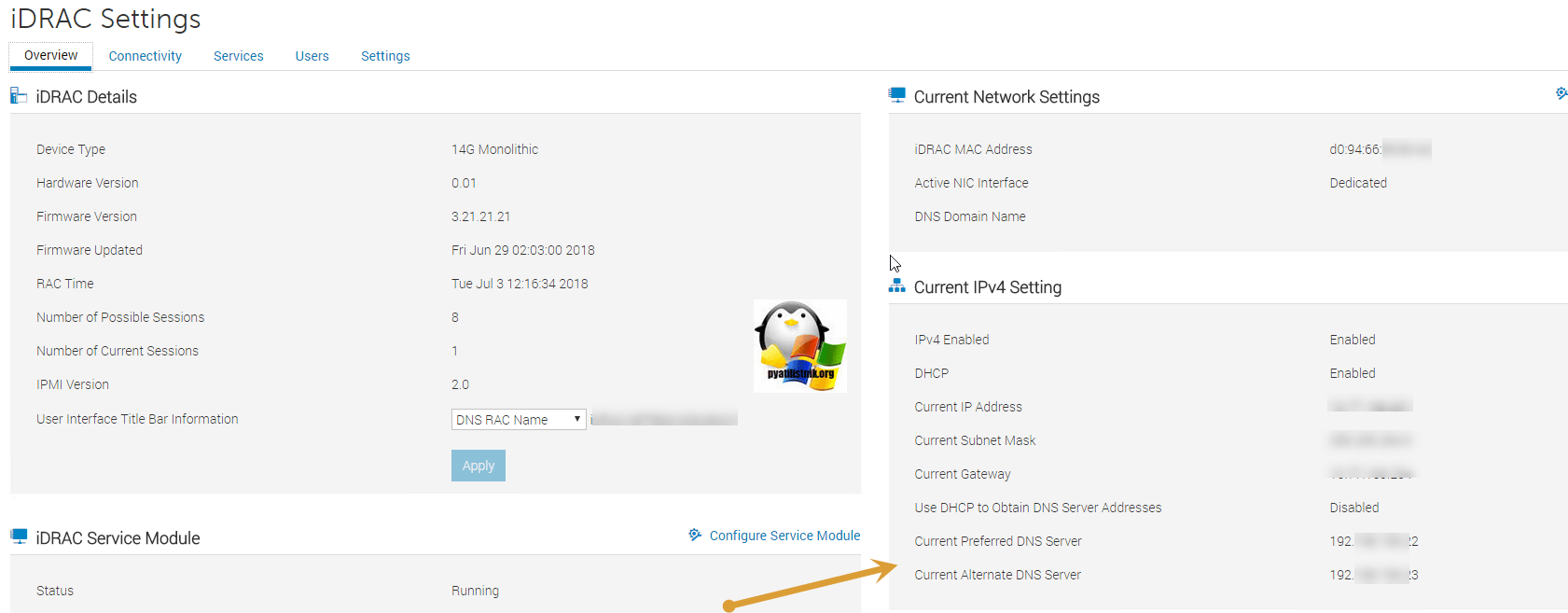

Проверьте настройки в "Current IPv4 Setting", чтобы у вас были прописаны DNS адреса.

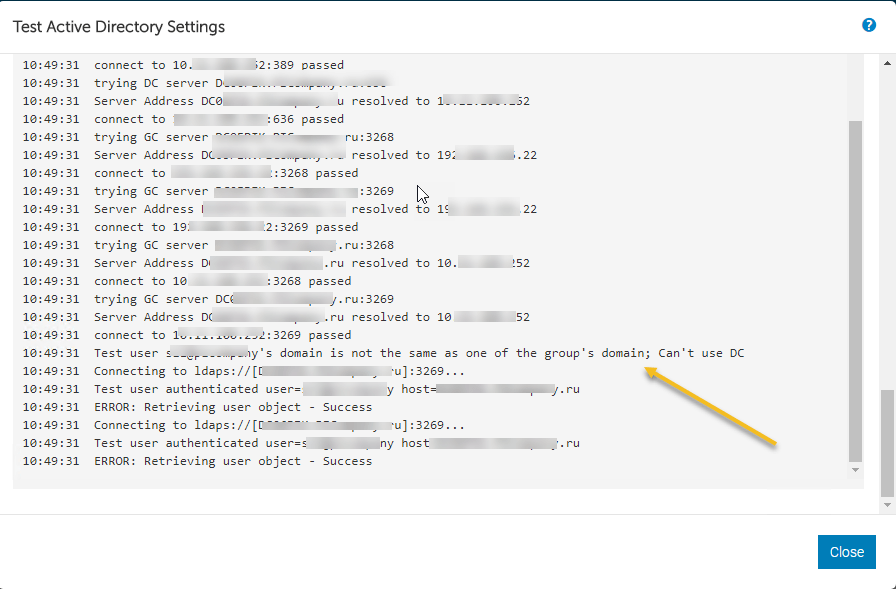

Если у вас будет ошибка:

Тут вся проблема в том, что вы в момент теста указали учетную запись без полного домена, должно быть pyatilistnik.org\ваш логин.

Как только вы введете все правильно, то у вас будет показано, какие права вам предоставлены, к каким компонентам IDRAC.

Все доступ, через Active Directory предоставлен до вашего порта управления iDRAC, пробуем авторизовываться. Как видите компания Dell все сделала удобно, чтобы настроить авторизацию с внешними базами. Думаю, многие системные администраторы, у кого есть в парке сервера данного вендора, это оценят.